通知设置 新通知

OpenSSH <=6.8 X11版本安全BUG

Ansible 发表了文章 0 个评论 3360 次浏览 2015-07-10 00:06

OpenSSH <=6.8中存在一个安全问题,允许通过ssh-X连接客户端的恶意服务器连接到SSH客户端的X服务器,而不受X11的安全限制。

X验证:

有客户端连接到X服务器时需要验证。验证可通过说明直接的验证信息(在实践中,它通常意味着要使用MIT-MAGIC-COOKIE-1,要求用户将一个验证“cookie”发送到服务器中)来完成,但也可通过间接方式完成——比如,对于本地连接来说,服务器可能会基于客户端的UID允许客户端进来。X11SECURITY:

有意思的是,X 服务器会回退到间接验证方式,即使客户端已经直接说明了无效的验证数据。

X11安全机制允许用户创建magic cookies。当这些cookie用于X服务器验证时,它会限制客户端的行为。(这些cookie会阻止客户端使用不安全的X扩展并阻止访问不受限于X11 SECURITY 限制的windows,但不会阻止访问另外一个受限于X11 SECURITY限制的客户端windows。)

由于所有带有X11 SECURITY限制的magic cookies都有相应的超时规定,如果cookie在超时规定的时间内没有被使用,它就会被删除。如果能够成功验证的客户端能够间接尝试通过过期且带有X11 SECURITY限制的cookie直接验证,那么直接验证就会失败,而且X服务器就会在没有X11 SECURITY的情况下回到间接验证!

(不受信任的) X 转发:

当SSH客户端连接到带有ssh-X的SSH服务器时,SSH服务器能够通过已有的且客户端转发至本地X服务器的SSH隧道创建信道。X验证的处理如下:

当连接至SSH服务器时,SSH客户端会在X服务器上注册一个使用期为ForwardX11Timeout(默认:20分钟)新的MIT magic cookie。这个cookie受限于X11 SECURITY限制。以下我将其称为“受限的cookie”。

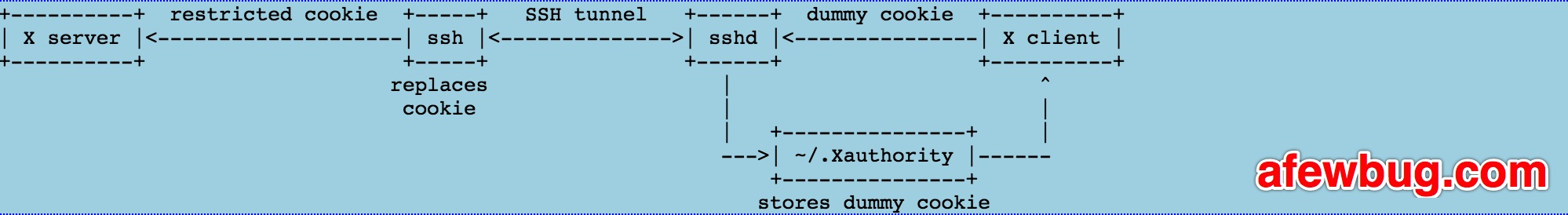

当连接至SSH服务器时,SSH客户端会创建一个看起来像MIT magic cookie的“虚拟cookie(dummy cookie)”。它会将这个字符串发送给SSH服务器,而位于SSH服务器上的X客户端在通过SSH验证X服务器时必须发送这个虚拟cookie。以下是蹩脚的一些ASCII信息流:

这种方法的一个明显问题在于,如果在ForwardX11Timeout规定的时间内,不存在X客户端通过SSH隧道连接至X服务器的情况,那么服务器就会忘掉cookie。如果SSH客户端允许随后创建新连接,那么X服务器就不会识别出magic cookie,并且会使用通过unix域套接字连接的UID返回简介验证,给予X客户端不带X SECURITY 限制的访问权限。正因如此,超时过期后,ssh拒绝新的X11信道请求。问题

准确地说,问题在于,ssh并不一定要在超时过期后阻拦对X服务器的新连接——而是必须阻拦X11的验证尝试。Cookie可能会在创建X服务器连接后、X客户端发送验证请求之前仍然过期。虽然连接创建之后通常直接跟着验证,但恶意攻击者可任意将其删除。攻击如下:

- []受害者(SSH客户端)与带有ssh-X的攻击者(SSH服务器)连接.[/][]攻击者等待19.5分钟.[/][]攻击者开启对SSH服务器的X11连接,SSH服务器要求在SSH连接上创建一个新的X11信道,SSH客户端连接至X服务器.[/][]攻击者等待1分钟,超时过期,X服务器忘记“受限的cookie”。SSH客户端不再允许新的X11信道.[/][]攻击者发送带有虚拟cookie的验证请求,SSH客户端发送带有“受限的cookie”的验证请求.[/][]攻击者与未受限于X SECURITY限制的X服务器互动.[/]

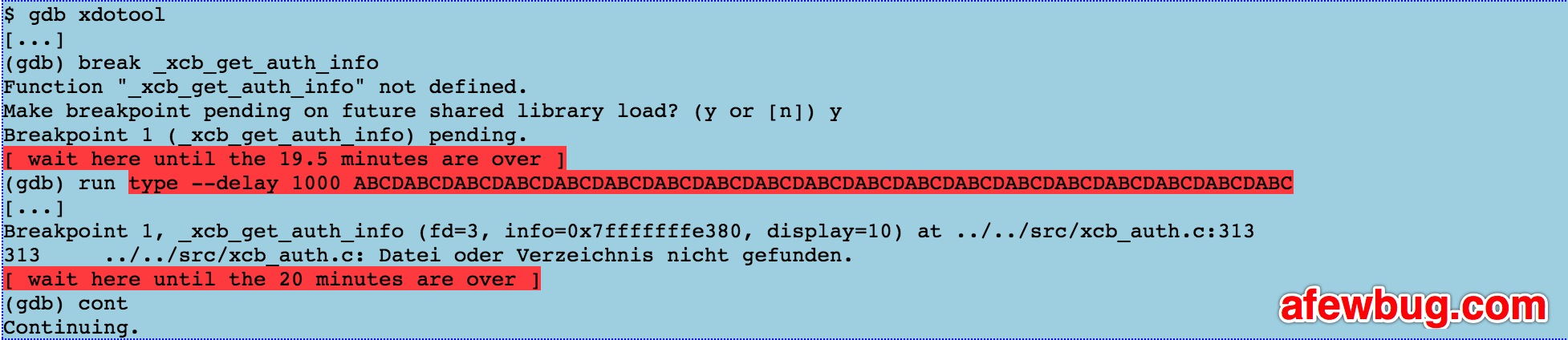

在实际操作中,可通过在调试器下及_xcb_get_auth_info启动一些X客户端的情况下创建一分钟的延时。等1分钟过后,让程序继续运行。

影响

没有受限于X11限制的程序可以跟所有已打开的程序互动,就像这个程序就是你自己一样。例如,它能够访问所有你的所有公开终端windows并且使用XTEST扩展输入任意命令,这可能会允许SSH服务器完全攻陷任何与ssh-X连接的客户端。例如,攻击者可以将任意内容发送给活跃的窗口,如:

修复方案:

OpenSSH 6.9修复了这个问题,方法是:在SSH服务器请求一个新的X11信道时以及SSH服务器发送X11验证数据时检查超时过期。此外,由于“从一开始(off-by-one)”或时间倾斜在这里非常重要,因此MIT cookie的超时会增加一分钟,而ssh拒绝X11连接/验证尝试后超时不会发生变化。原文地址

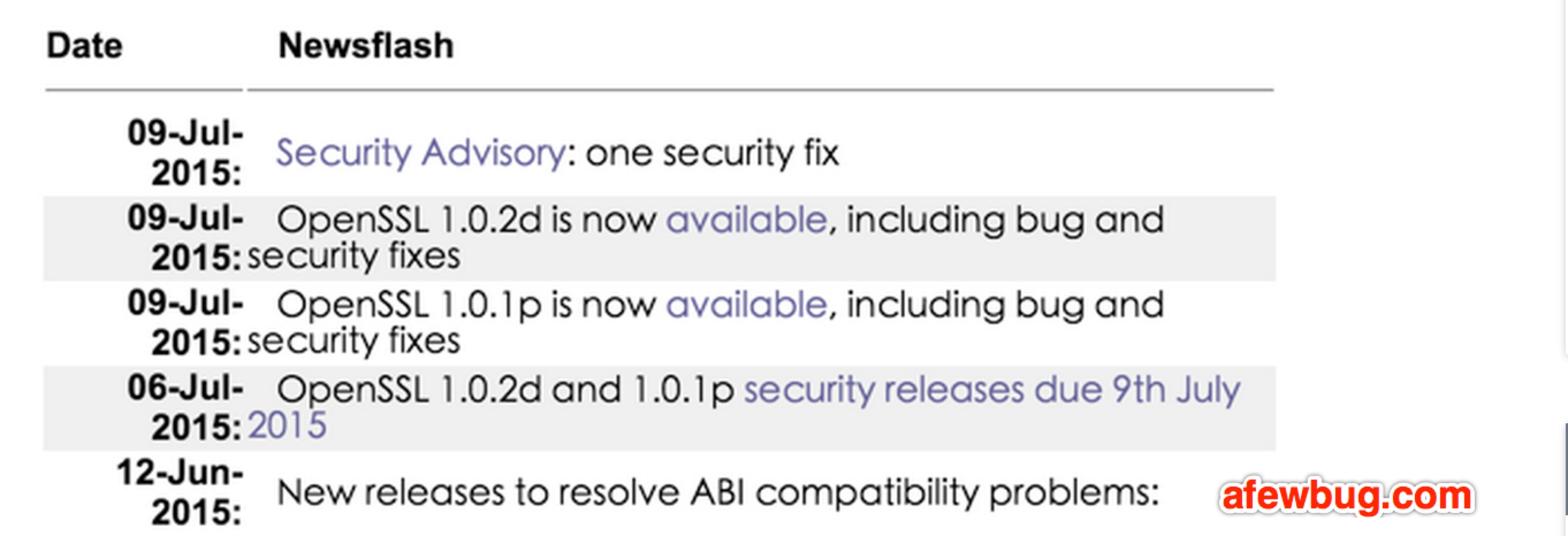

OpenSSL发布最新安全补丁解决高危漏洞

Ansible 发表了文章 0 个评论 3411 次浏览 2015-07-09 23:25

Openssl 7月9日发布了 OpenSSL 1.0.2 和OpenSSL 1.0.1 两个主线版本的更新,其中修复了一个高危安全问题(CVE-2015-1793)。漏洞危害:

特定版本的OpenSSL在证书校验的逻辑中存在安全漏洞,使得攻击者可以绕过对不可信证书的检查。影响范围 :

[]OpenSSL 1.0.2c [/]

[]OpenSSL 1.0.2b[/]

[]OpenSSL 1.0.1n[/]

[]OpenSSL 1.0.1o[/]

[]OpenSSL 0.9.8/1.0.0不受影响[/]

修复方案:

OpenSSL 1.0.2c/1.0.2b 的用户请升级到 1.0.2d该问题由Adam Langley/David Benjamin (Google/BoringSSL)于6月24日报告。

OpenSSL 1.0.1h/1.0.1o 的用户请升级到1.0.2p

前往http://www.openssl.org/ 下载相应版本自行编译升级。

OpenSSL 安全公告:http://www.openssl.org/news/secadv_20150709.txt

原文地址

未披露的0day高危漏洞,再一次心脏滴血OpenSSl

Ansible 发表了文章 0 个评论 3880 次浏览 2015-07-08 18:29

OpenSSL官方发布漏洞预警,提醒系统管理员做好OpenSSL的升级准备。最新版本OpenSSL将于7月9日(本周四)发布,修复了一个未经披露的高危漏洞。不少安全专家推测,这个高危漏洞将可能是另一个心脏滴血

神秘的高危0day漏洞

OpenSSL是一个广泛使用的开源软件库,它使用SSL和TLS为大多数网站提供加密的互联网连接。

OpenSSL项目团队在本周一宣布,即将发布的OpenSSL加密库新版本1.0.2d和1.0.1p中解决了一个被定位于“高危”的安全漏洞。

关于这个神秘的安全漏洞,除了知道它并不影响1.0.0或0.9.8版本之外,目前还没有更详细的消息。在前天公开的一封邮件列表中,开发者Mark J Cox陈述道:

“OpenSSL项目团队宣布即将发布OpenSSL新版本1.0.2d和1.0.1p,这两个新版本将于7月9日发布。值得注意的是,这两个新版本中都修复了一个安全等级评定为“高危”的漏洞。不过,这个漏洞并不影响1.0.0或0.9.8版本。”OpenSSL官方在发布新版本前发出预警,很可能是为了防止在更新补丁发布给大众之前,黑客利用该漏洞进行攻击。

不少安全专家推测,这个高危漏洞将可能是另一个心脏滴血(Heartbleed)漏洞或POODLE漏洞,而这两者曾被认为是最糟糕的TLS/SSL漏洞,直到今天人们认为它们仍然在影响互联网上的网站。

OpenSSL高危漏洞回顾

心脏滴血漏洞:该漏洞去年4月份被发现,它存在于OpenSSL早期版本中,允许黑客读取受害者加密数据的敏感内容,包括信用卡详细信息,甚至能够窃取网络服务器或客户端软件的加密SSL密钥。

POODLE漏洞:几个月后,在古老但广泛应用的SSL 3.0加密协议中发现了另一个被称为POODLE(Padding Oracle On Downgraded Legacy Encryption)的严重漏洞,该漏洞允许攻击者解密加密连接的内容。

OpenSSL在今年3月份的一次更新中修复了一批高严重性的漏洞,其中包括拒绝服务漏洞(CVE-2015-0291),它允许攻击者攻击在线服务并使其崩溃;此外还有FREAK漏洞(CVE-2015-0204),它允许攻击者迫使客户端使用弱加密方式。

转载出自

盗墓笔记"盗"致爱奇艺服务器崩溃

Ansible 发表了文章 0 个评论 3302 次浏览 2015-07-04 13:21

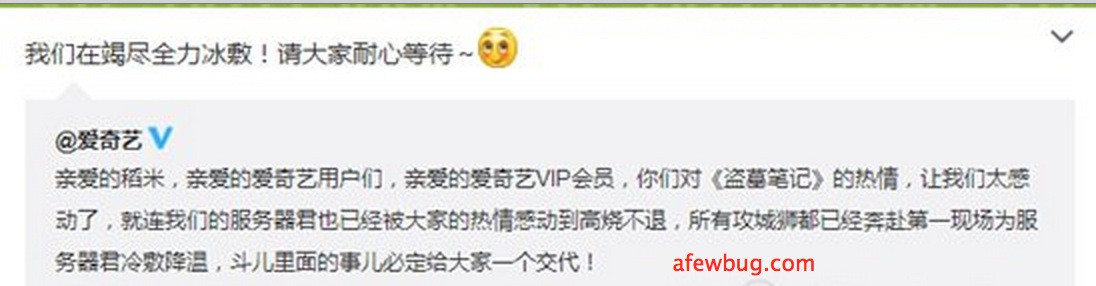

爱奇艺会员为什么看不了视频,观众太多导致服务器奔溃,处理不了!

昨天,全民热播剧《盗墓笔记》准时在爱奇艺独家播出,而爱奇艺方面也如约放出了会员服务,只要开通爱奇艺会员就可以不用等每周五播放一集,而是可以全集观看《盗墓笔记》,这对于那些稻粉来说简直就是天大的好消息,对于那些痴迷于小哥、李易峰的粉丝来讲简直是大福利。但是,据悉许多开通了爱奇艺会员的网友并不能看完《盗墓笔记》全集,只是为什么呢?一起来看看原因吧!!

爱奇艺会员服务开放后,并没有什么用,因为爱奇艺的服务器不堪粉丝们的热情,所以直接歇菜了,然后就有一大波的粉丝在评论里留言,过激的语言可以看的出粉丝对此事件的不满,以下为爱奇艺官方通告:

昨天,全民热播剧《盗墓笔记》准时在爱奇艺独家播出,而爱奇艺方面也如约放出了会员服务,只要开通爱奇艺会员就可以不用等每周五播放一集,而是可以全集观看《盗墓笔记》,这对于那些稻粉来说简直就是天大的好消息,对于那些痴迷于小哥、李易峰的粉丝来讲简直是大福利。

爱奇艺会员服务开放后,并没有什么用,因为爱奇艺的服务器不堪粉丝们的热情,所以直接歇菜了,然后就有一大波的粉丝在评论里留言,过激的语言可以看的出粉丝对此事件的不满,爱奇艺已发出解决此事的声明。来看看网友们的反应吧!

用户们的跟帖如下:

卡米妮vip:如果真的感到抱歉,就应该直接免费给大家看,觉得对的赞

527六子:爱奇艺你这是诈骗吗!我可是黄金VIP,为什么看不了!还没开播前,就说只要付钱买黄金VIP就不用等更新,今天又来这一出!而且客服还打不通!你们是卷款外逃了吗?还删我评论!服务器烧了,你还有理了?@爱奇艺VIP会员 @Althea丽亚 @成在为

MKISSHzz:我的电脑和手机都快炸了[doge] 如果你能给我李易峰男朋友的签名我就原谅你 [doge] 害我花了生活费冲会员[doge]还不让我好好的看[doge] 这样我就不能好好的复习

你在偷窥我:[微笑]爱奇艺垃圾。白开会员了。骗钱咯?

李泽彬彬彬彬彬:退钱退钱[怒骂][怒骂][怒骂]艹尼玛的

见鬼BIBABO:已经追完了,么么哒你们。但是我的VIP不知道为什么手机登录不上去了,我的VIP自动续费好像消失了么?我点自动续费显示要开通,可是已经开通了啊,还有啊,你们客服不理我[失望]

智齿恒齿:我真的受不了爱奇艺了 昨晚等到十二点多都看不了 今天早上起来能看了 结果盗墓笔记把第五集下了就又有问题了 又加载不出来了 盗墓笔记看完此生再不用爱奇艺了 绝不!!!!![怒骂][怒骂][怒骂]

喵喵尐怪嘼:你们自己网站出问题,害我输入密码不正确,每次都不正确!害我一次次通过绑定手机找回密码!结果昨日找回三次后还是不可以!今日想重新找回,却被警告禁止该手机接收短信!为什么?![怒][抓狂]我刚买的年会员!

闰秒:让互联网公司倍感厌烦的一秒

Ansible 发表了文章 0 个评论 2628 次浏览 2015-07-01 10:56

这多出的“1秒”将加在6月30日午夜。由于北京处于东八时区,所以将在7月1日7:59:59后面增加1秒,届时会出现7:59:60的特殊现象。据悉,这是自1972年启用闰秒以来的第26次增加闰秒。离我们最近的一次闰秒,出现在2012年。

受到闰秒影响的网站之一是社交新闻网站Reddit。Reddit通过Twitter发表声明称,闰秒造成利用Java开发的开放源代码数据库Apache Cassandra出现故障,“太平洋标准时间下午5时,我们遭遇与闰秒相关的Java/Cassandra故障,我们在尽力恢复服务”。

Mozilla基金会称,闰秒是利用Java开发的开放源代码Hadoop遭遇故障的罪魁祸首。网站可靠性工程师埃里克·齐根霍恩(Eric Ziegenhorn)在一份报告中称,Java出现故障和闰秒是相关的,因为它们是同步发生的,“运行Hadoop、ElasticSearch等Java应用的服务器不能正常运行。我们认为这与闰秒有关,因为两者是同时发生的”。

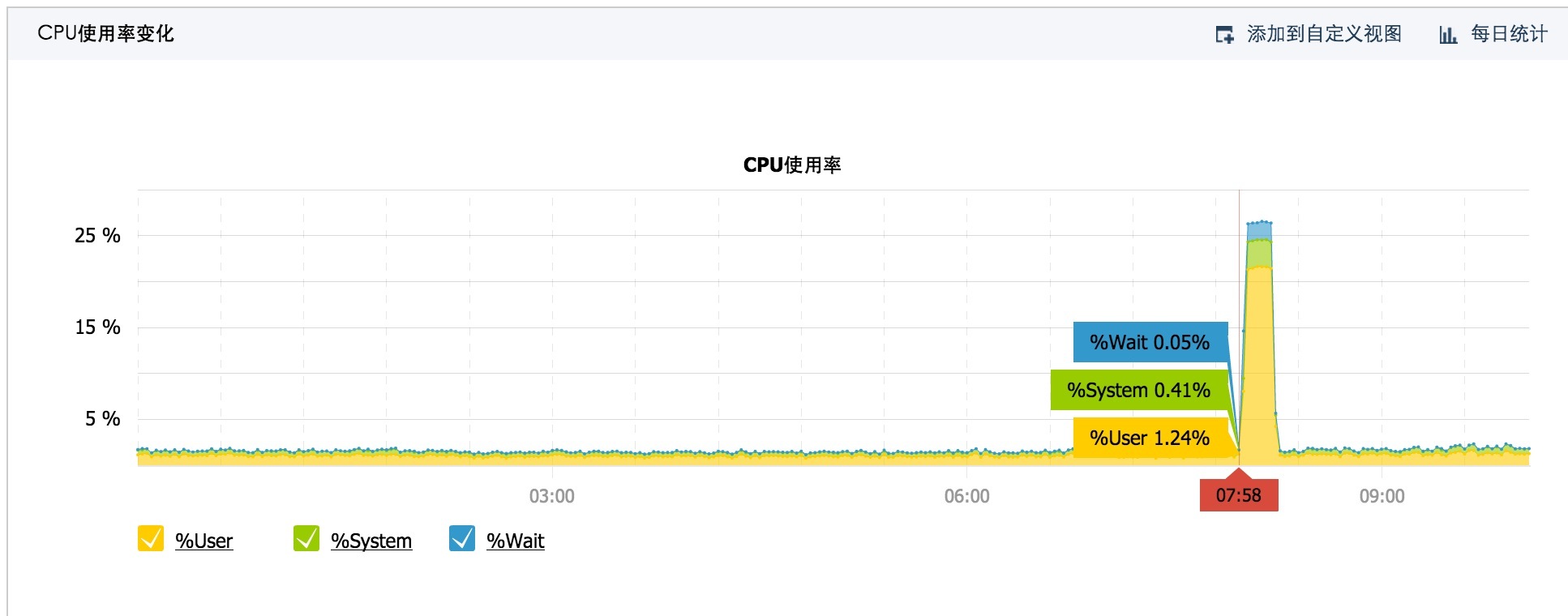

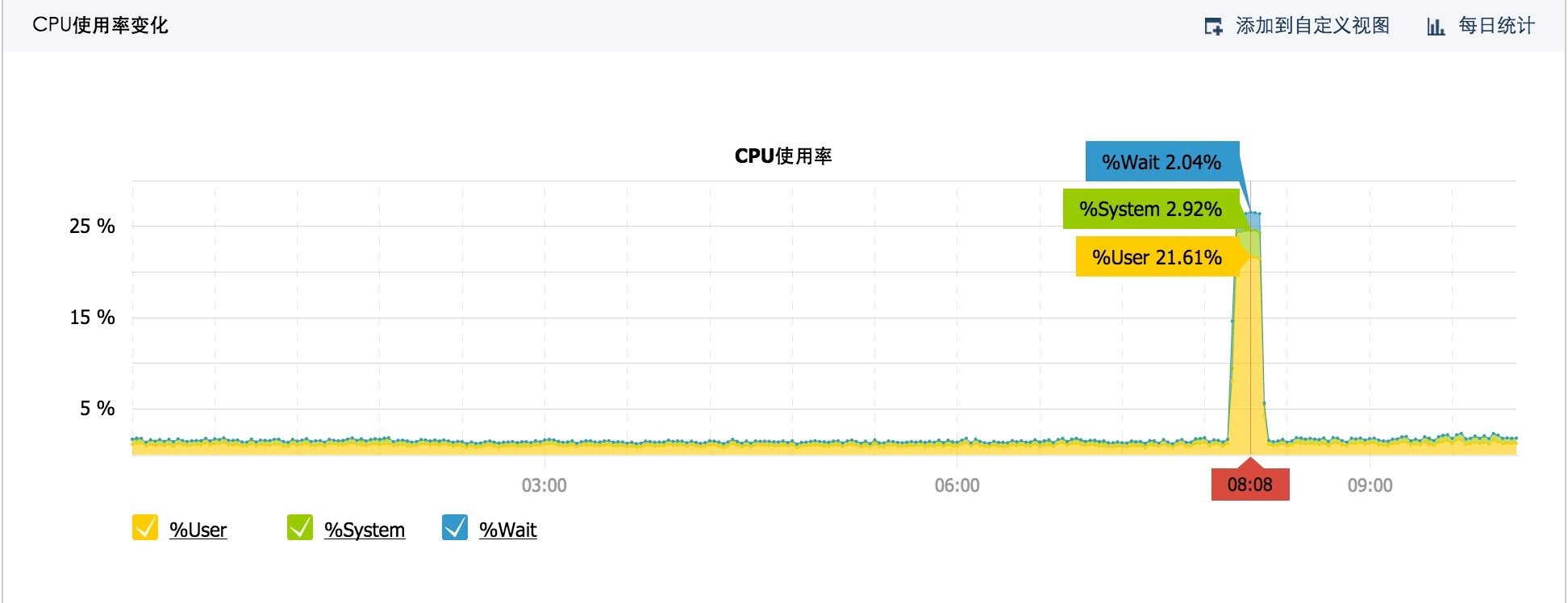

我们服务器有台跑着java程序的服务器cpu表现如下:

不过还好,对我们服务没有太大影响,小伙伴们,你们遭受到了痛苦吗????